Autenticación mediante LDAP

Tenable Identity Exposure le permite autenticarse mediante el protocolo ligero de acceso a directorios (LDAP).

Para habilitar la autenticación LDAP, debe tener lo siguiente:

-

Una cuenta de servicio preconfigurada con un usuario y una contraseña para acceder a la instancia de Active Directory.

-

Un grupo de Active Directory preconfigurado.

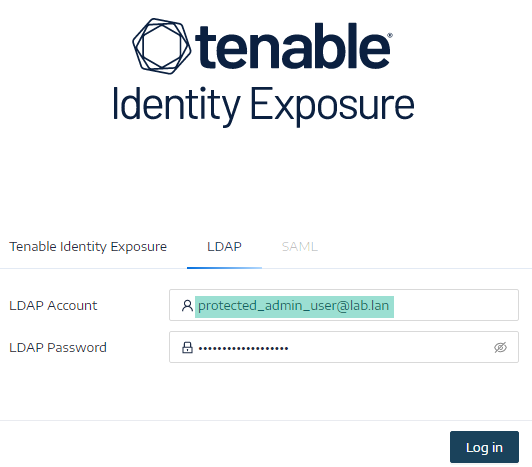

Después de configurar la autenticación LDAP, la opción de LDAP aparece en una pestaña en la página de inicio de sesión.

Para configurar la autenticación LDAP:

-

En Tenable Identity Exposure, haga clic en Sistema > Configuración.

Aparece el panel “Configuración”.

-

En la sección Autenticación, haga clic en LDAP.

-

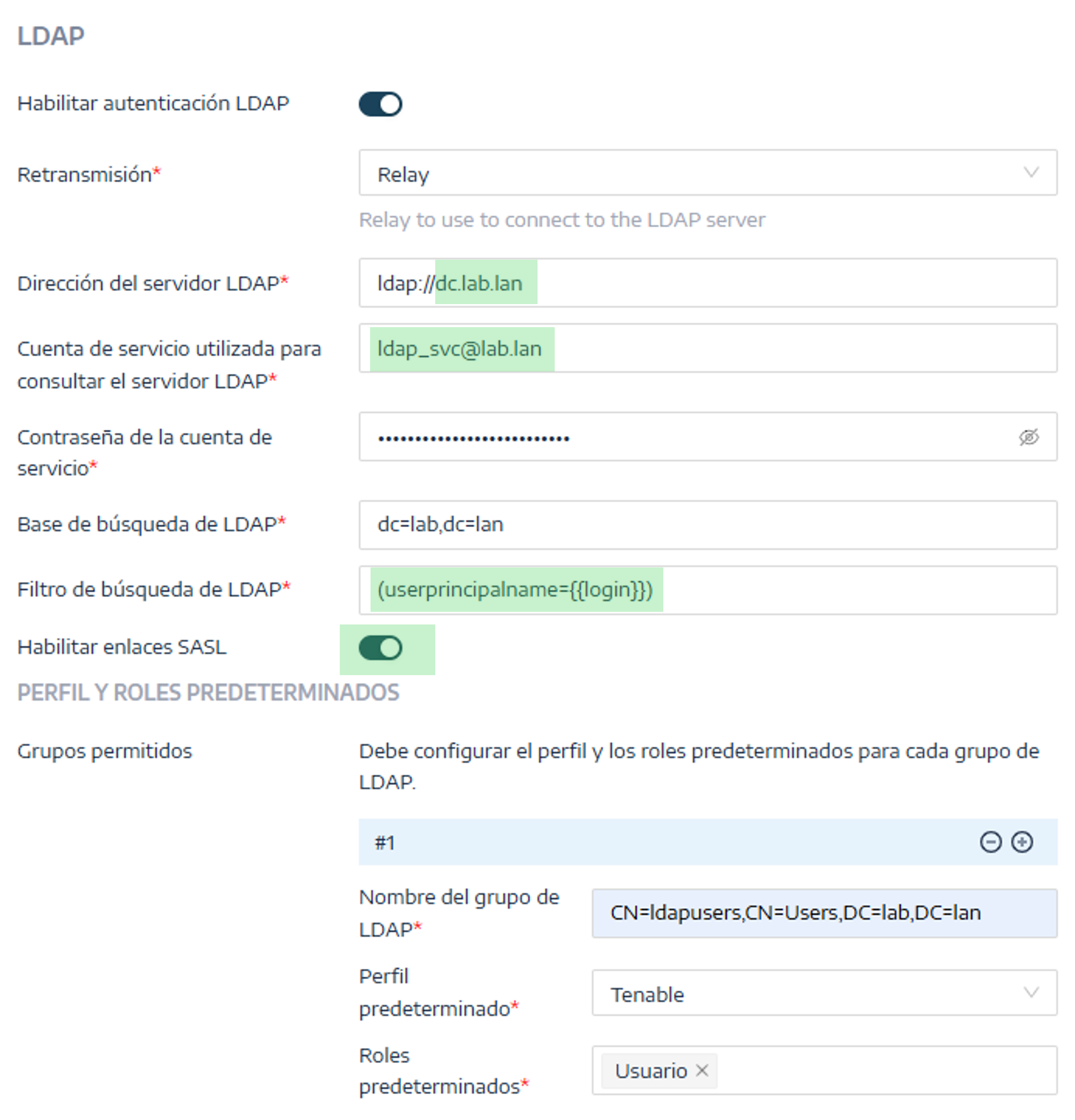

Haga clic en el conmutador Habilitar autenticación LDAP para habilitarlo.

Aparece un formulario de información de LDAP.

-

Proporcione la siguiente información:

En el cuadro Dirección del servidor LDAP, escriba la dirección IP del servidor LDAP, comenzando con ldap:// y terminando con el nombre de dominio y el número de puerto.

Nota: Si usa un servidor LDAPS, escriba la dirección comenzando con ldaps:// y terminando con el nombre de dominio y el número de puerto. Siga este procedimiento para completar la configuración de LDAPS.

En el cuadro Cuenta de servicio utilizada para consultar el servidor LDAP, escriba el nombre distintivo (DN), SamAccountName o UserPrincipalName que usa para acceder al servidor LDAP.

En el cuadro Contraseña de la cuenta de servicio, escriba la contraseña de esta cuenta de servicio.

En el cuadro Base de búsqueda de LDAP, escriba el directorio de LDAP que Tenable Identity Exposure usa para buscar usuarios que intentan conectarse, comenzando con DC= u OU=. Este puede ser un directorio raíz o una unidad organizativa en particular.

En el cuadro Filtro de búsqueda de LDAP, escriba el atributo que Tenable Identity Exposure usa para filtrar usuarios. Un atributo estándar para la autenticación en Active Directory es sAMAccountname={{nombredeusuario}}. El valor de nombredeusuario es el valor que el usuario proporciona durante la autenticación.

-

Para Habilitar enlaces SASL, siga uno de los procedimientos a continuación:

-

Si usa SamAccountName para la cuenta de servicio, haga clic en el conmutador Habilitar enlaces SASL para habilitarlo.

-

Si usa el nombre distintivo o UserPrincipalName para la cuenta de servicio, deje la opción Habilitar enlaces SASL deshabilitada.

Consideración importante para Windows Server 2025:existe una limitación en Windows Server 2025 donde la configuración de LDAP con enlaces SASL deshabilitados solo funciona si LDAPS está habilitado.

Para garantizar una funcionalidad adecuada:

Si usa UPN o DN para la cuenta de servicio de Tenable, puede habilitar los enlaces SASL en la configuración de LDAP y funcionará correctamente.

Si prefiere mantener los enlaces SASL deshabilitados, debe habilitar LDAPS para que LDAP funcione correctamente.

-

-

En la sección Perfil y roles predeterminados, haga clic en Agregar un grupo de LDAP para especificar los grupos que pueden autenticarse.

Aparece un formulario de información del grupo de LDAP.

-

En el cuadro Nombre del grupo de LDAP, escriba el nombre distintivo del grupo (ejemplo: CN=TAD_User,OU=Groups,DC=Tenable,DC=ad).

-

En el cuadro desplegable Perfil predeterminado, seleccione el perfil del grupo permitido.

-

En el cuadro Roles predeterminados, seleccione los roles del grupo permitido.

-

-

Si es necesario, haga clic en + para agregar un nuevo grupo permitido.

-

Haga clic en Guardar.

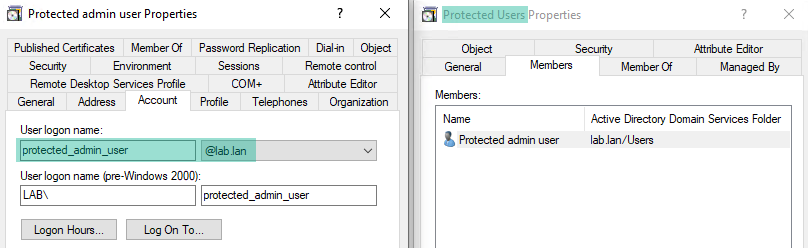

Para usar LDAP con miembros del grupo “Usuarios protegidos” en AD:

Dado que los miembros del grupo “Usuarios protegidos” no pueden usar NTLM, tiene que asegurarse de configurar correctamente la autenticación LDAP para utilizar Kerberos en su lugar.

-

Requisitos previos: Ya tiene que haber configurado un nombre principal de usuario (UPN) en Microsoft Active Directory. Este es un formato de nombre de usuario similar a una dirección de correo electrónico. Normalmente sigue el formato [email protected], donde “nombredeusuario” es el nombre de la cuenta del usuario y “dominio.com” es el dominio donde se encuentra la cuenta.

-

Inicie sesión en Tenable Identity Exposure con sus credenciales.

-

Configure las siguientes opciones de LDAP:

-

Use el FQDN para la dirección del servidor LDAP (asegúrese de que Secure Relay pueda resolverlo).

-

Use una cuenta de servicio en formato UPN (por ejemplo, [email protected]).

-

Establezca el filtro de búsqueda de LDAP en “(userprincipalname={{nombredeusuario}})”.

-

Active los enlaces SASL.

-

-

Inicie sesión en Tenable Identity Exposure usando las credenciales de LDAP como miembro del grupo “Usuarios protegidos” con la sintaxis de nombre principal de usuario.

Para agregar un certificado personalizado de una entidad de certificación (CA) de confianza para LDAPS:

-

En Tenable Identity Exposure, haga clic en Sistema.

-

Haga clic en la pestaña Configuración para mostrar el panel de configuración.

-

En la sección Servicios de aplicación, haga clic en Entidades de certificación de confianza.

-

En el cuadro Certificados de CA adicionales, pegue el certificado de CA de confianza con codificación PEM de su empresa para que Tenable Identity Exposure lo use.

-

Haga clic en Guardar.

Problemas de autenticación LDAP

Después de completar y guardar la configuración, la opción de LDAP debería aparecer en la página de inicio de sesión. Para confirmar que la configuración es válida, debe poder iniciar sesión con una cuenta de LDAP.

Mensajes de error

En este punto pueden aparecer dos mensajes de error:

-

Hubo un error durante el proceso de autenticación. Vuelva a intentarlo.

-

En este caso, hay un problema con la configuración.

-

Vuelva a comprobar toda la configuración.

-

Compruebe que el servidor donde se hospeda Tenable Identity Exposure pueda acceder al servidor LDAP.

-

Compruebe que la cuenta que se usa para la búsqueda pueda vincularse al servidor LDAP.

-

Para obtener más detalles, consulte los registros de la aplicación.

-

-

El nombre de usuario o la contraseña no son correctos.

-

Verifique que la tecla BLOQ MAYÚS no esté activada y luego vuelva a escribir el nombre de usuario y la contraseña probados.

-

Esto puede deberse a un problema con el filtro de grupo, el filtro de búsqueda o los campos de base de búsqueda.

-

Intente quitar todo filtrado de grupo temporalmente. Para obtener más detalles, consulte los registros de la aplicación.

-

Para obtener más información sobre los perfiles y roles de seguridad, consulte: