Acceso a Análisis con privilegios

La funcionalidad opcional Análisis con privilegios requiere privilegios administrativos. Debe asignar permisos para la cuenta de servicio que Tenable Identity Exposure usa.

Para obtener más información, consulte Análisis con privilegios.

Para asignar permisos usando la línea de comandos:

-

En la interfaz de la línea de comandos del controlador de dominio, ejecute el siguiente comando para agregar ambos permisos:

Copiardsacls "<__DOMAIN_ROOT__>" /g "<__SERVICE_ACCOUNT__>:CA;Replicating Directory Changes" "<__SERVICE_ACCOUNT__>:CA;Replicating Directory Changes All"

Donde:

<__DOMAIN_ROOT__> hace referencia al nombre distintivo de la raíz del dominio. Ejemplo: DC=<DOMAIN>,DC=<TLD>.

<__SERVICE_ACCOUNT__> hace referencia a la cuenta de servicio que Tenable Identity Exposure usa. Ejemplo: DOMAIN\tenablead.

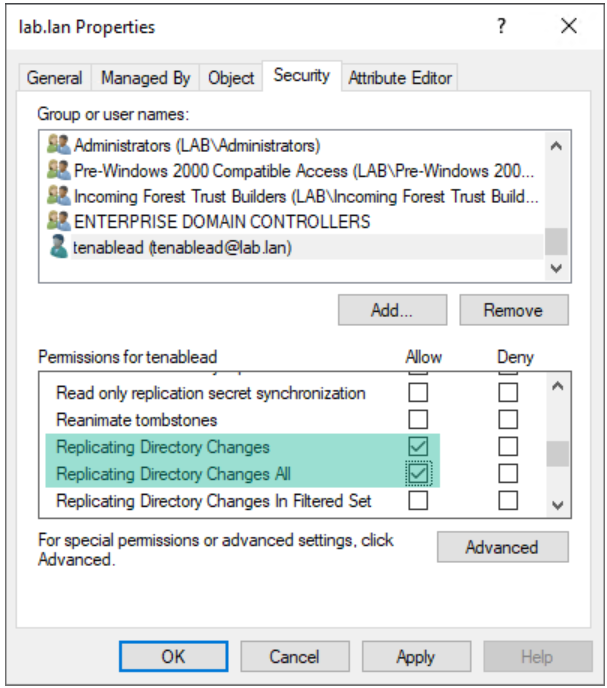

Para asignar permisos mediante la interfaz gráfica de usuario:

-

Desde el menú Inicio de Windows, abra Usuarios y equipos de Active Directory.

-

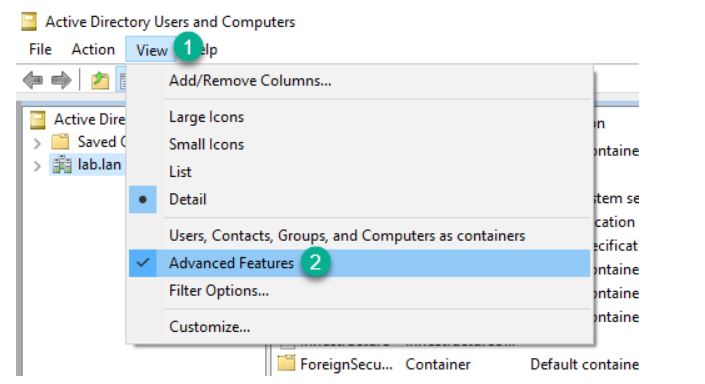

En el menú Ver, seleccione Características avanzadas.

-

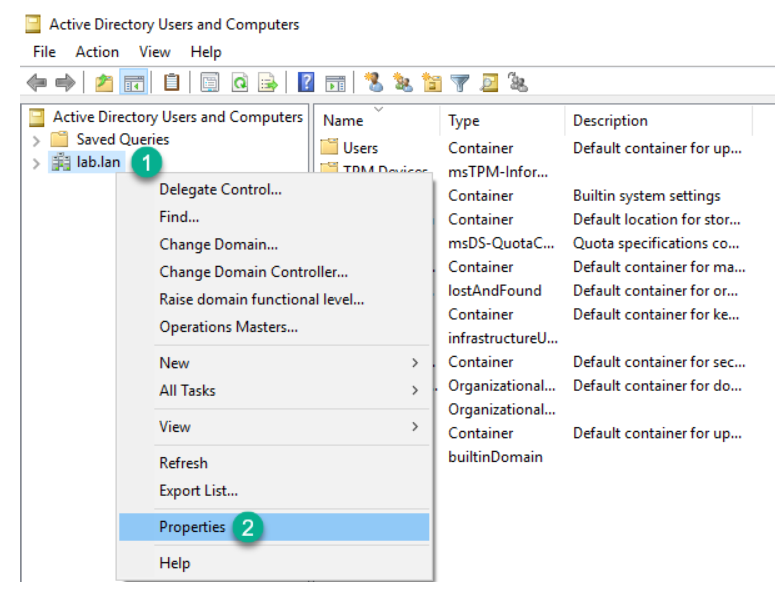

Haga clic con el botón derecho en la raíz del dominio y seleccione Propiedades.

Se abre el panel de propiedades de la raíz del dominio.

-

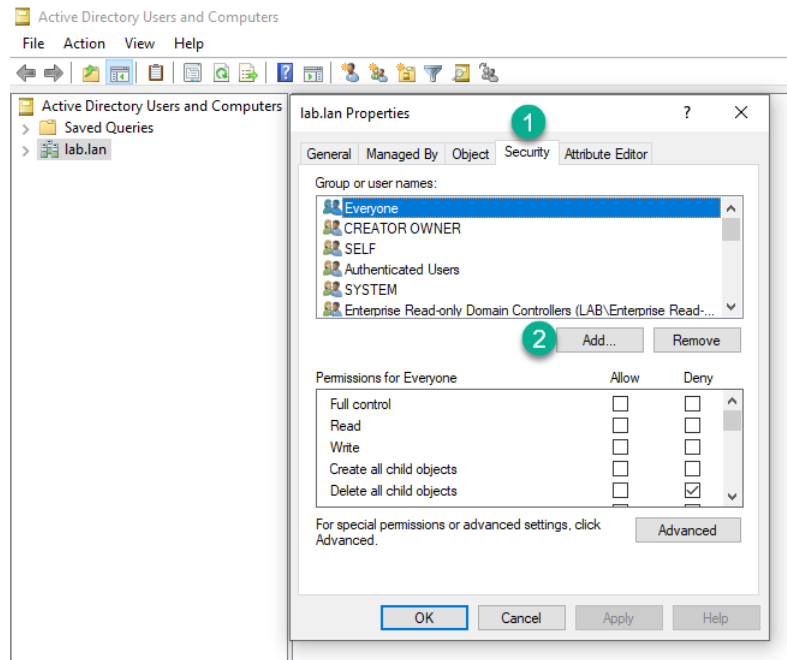

Haga clic en la pestaña Seguridad y luego en Agregar.

-

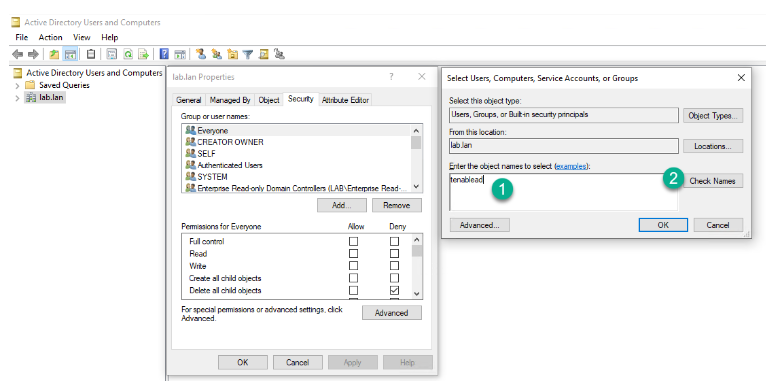

Busque la cuenta de servicio de Tenable Identity Exposure:

Nota: En un entorno de bosque con varios dominios, la cuenta de servicio puede estar en otro dominio de Active Directory. -

Desplácese hacia abajo por la lista y anule la selección de todos los permisos establecidos de manera predeterminada.

-

En la columna Permitir, seleccione permisos tanto para Replicación de cambios de directorio como para Replicación de todos los cambios de directorio.

-

Haga clic en Aceptar.