Script de instalación de indicadores de ataque

Ejecute el script de instalación de IoA.

Para ejecutar el script de IoA:

-

Abra PowerShell como administrador, navegue hasta el directorio del script, ajuste la política de ejecución y ejecute el script:

Copiar.\Register-TenableIOA.ps1 -

Ingrese los parámetros relevantes para su configuración:

Parámetro Descripción GPODisplayName El nombre para mostrar del GPO usado para crear la tarea que registra el cliente de escucha de eventos. Valor predeterminado: Tenable.ad. UbicaciónCarpetaTemporal La carpeta temporal usada para almacenar la copia de seguridad del GPO durante la implementación. Valor predeterminado: %TEMP%\Tenable.ad\. DomainControllerAddressDomainControllerAddress El FQDN o la dirección IP del controlador de dominio donde se va a implementar. Especifique esto si el script se ejecuta desde un servidor o una estación de trabajo que no es un controlador de dominio. Si se omite, la información del dominio se recupera de la máquina local. Unidad organizativa DomainControllerDomainControllerOU Nombre distintivo de la unidad organizativa que contiene los controladores de dominio. Especifique esto si los DC se movieron fuera de la unidad organizativa predeterminada. Ejemplo: OU=Domain Controllers,DC=ROOT,DC=DOMAIN. TenableServiceAccountTenableServiceAccount El nombre de la cuenta de servicio usada por Tenable Identity Exposure, que requiere permiso explícito para leer objetos de política de grupo. Desinstalar Desinstala el cliente de escucha de eventos y el consumidor de Active Script de WMI para detener la recopilación de registros de eventos. Valor predeterminado: falso. Ubicación del archivo de configuración La ruta al archivo que se usará para actualizar la configuración del GPO. Objetivo Lista separada por comas de los controladores de dominio a los que apunta este script de registro. Ejemplo: DC-ROOT1,DC-ROOT2. Este parámetro es opcional.

Sugerencia: Si se usa, asegúrese de que la lista incluya el PDCE; De lo contrario, la implementación de IoA fallará.

GPOdelimpiezaDisplayName El nombre para mostrar del GPO usado para crear la tarea de limpieza que quita el cliente de escucha de eventos y el consumidor de ActiveScript de WMI. Valor predeterminado: limpieza de Tenable.ad. EventLogsFileWriteFrequency La frecuencia (en segundos) con la que se genera el archivo de registro de eventos en modo DFSR para controladores de dominio que no son PDCE. Valor predeterminado: 15 segundos. Máximo: 300 segundos (5 minutos). Parámetro opcional. SmbShareUbicación La ruta de acceso al disco (absoluta) de la ubicación del recurso compartido de SMB cuando se ejecuta en el PDCE en modo “Recurso compartido de SMB dedicado”. Tenable Identity Exposure administra esta carpeta. Valor predeterminado: C:\Tenable\IdentityExposure\IOALogs. Parámetro opcional. UseXmlEventRenderUseXmlEventRender Habilita la representación de eventos basada en XML heredado para los clientes de escucha. Este método es más lento, pero más estable que el representador basado en valores. Deshabilitado de manera predeterminada.

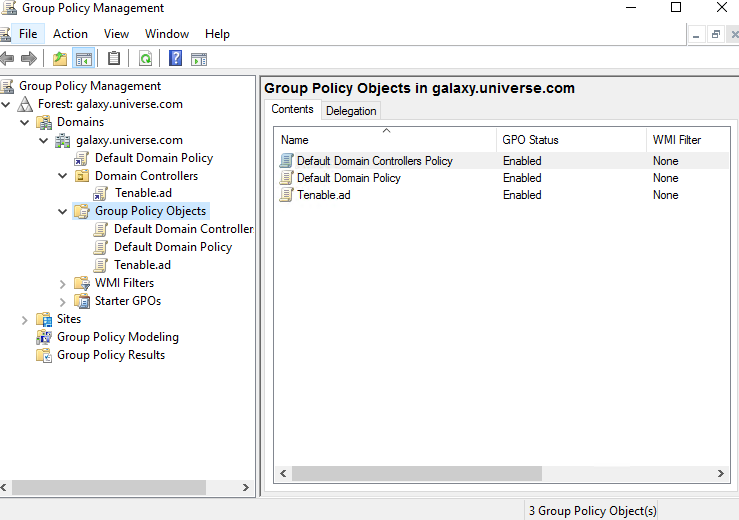

Objeto de política de grupo

Después de descargar y ejecutar el archivo de instalación de indicadores de ataque (IoA), el script de IoA crea un nuevo objeto de política de grupo (GPO) llamado de manera predeterminada Tenable.ad en la base de datos de Active Directory (AD). El sistema vincula el GPO de Tenable Identity Exposure únicamente a la unidad organizativa (OU) “Controladores de dominio” que contiene todos los controladores de dominio (DC). La nueva política se replica automáticamente entre todos los DC mediante el mecanismo de GPO.

El GPO contiene scripts de PowerShell que todos los DC ejecutan localmente para recopilar datos de interés, de la siguiente manera:

-

El script configura un cliente de escucha de registros de eventos en cada controlador de dominio mediante la API EvtSubscribe de Windows. El script establece una suscripción para cada canal de registro de eventos necesario, como se especifica en el archivo de configuración TenableADEventsListenerConfiguration.json, para lo que envía una solicitud y una devolución de llamada activada por EvtSubscribe para cada registro de eventos coincidente.

-

El cliente de escucha de eventos recibe registros de eventos y los almacena en el búfer antes de vaciarlos periódicamente en un archivo almacenado en un recurso compartido de red llamado SYSVOL. Cada DC se vacía en un único archivo de SYSVOL que almacena los eventos recopilados y los replica en otros controladores de dominio.

-

Comportamiento de ejecución del cliente de escucha: una tarea programada desencadena el cliente de escucha, que se comporta de manera diferente según la versión de implementación:

-

Local:

-

Antes de la versión 3.93: el cliente de escucha se inicia mediante un comando.

-

Desde la versión 3.93 de Tenable en adelante: el cliente de escucha se ejecuta desde un script de PowerShell firmado por Tenable y el GPO incluye el certificado de Tenable como editor de confianza. Asegúrese de que la política de ejecución de scripts no esté definida en Restringida.

-

-

SaaS (desde la versión 3.102 en adelante): el cliente de escucha se ejecuta desde un script de PowerShell firmado por Tenable con el certificado de Tenable como editor de confianza. Asegúrese de que la política de ejecución de scripts no esté definida en Restringida.

-

Importante: No edite el GPO de IOA de Tenable Identity Exposure, ya que el cliente de escucha lo administra automáticamente.

-

El script también crea un consumidor de WMI para garantizar que este mecanismo sea persistente al volver a registrar el suscriptor de eventos cuando se reinicia un DC. WMI notifica al consumidor cada vez que se reinicia un DC para permitir que el consumidor registre nuevamente el cliente de escucha de eventos.

-

En este momento, se produce la replicación del Sistema de archivos distribuido (DFS) y los archivos se sincronizan automáticamente entre los controladores de dominio. La plataforma de Tenable Identity Exposure escucha el tráfico entrante de replicación de DFS y usa estos datos para recopilar eventos, ejecutar un análisis de seguridad y, luego, generar alertas de IoA.

-

Recurso compartido de SMB dedicado:

-

El cliente de escucha de eventos captura registros de eventos, los almacena en el búfer y los vacía periódicamente en un archivo que se almacena en un recurso compartido de SMB dedicado alojado en el PDCe. Tenable Identity Exposure mantiene y protege automáticamente este recurso compartido de SMB a través del cliente de escucha de eventos. Cada controlador de dominio escribe en un único archivo en el recurso compartido de SMB dedicado en el SMB del PDCe.

-

La plataforma de Tenable Identity Exposure escucha las actualizaciones de SMB en este recurso compartido dedicado para recopilar datos de eventos, realizar análisis de seguridad y generar alertas de IoA.

-

Recuperación de datos locales

Los registros de eventos de Windows registran todos los eventos que tienen lugar en el sistema operativo y sus aplicaciones. Los registros de eventos se basan en un marco de componentes integrados en Windows.

Al usar la API EvtSubscribe, el cliente de escucha de registros de eventos de IoA de Tenable Identity Exposure recopila solo segmentos de datos útiles de los registros de eventos en forma de cadenas de inserción que extrae de los registros de eventos. Tenable Identity Exposure escribe estas cadenas de inserción en un archivo que se almacena en la carpeta SYSVOL y las replica a través del motor de DFS. Esto permite que Tenable Identity Exposure recopile la cantidad justa de datos de seguridad de los registros de eventos para ejecutar un análisis de seguridad y detectar ataques.

Resumen del script de IoA

En la siguiente tabla, podrá ver una descripción general de la implementación del script de Tenable Identity Exposure.

| Pasos | Descripción | Componente involucrado | Acción técnica |

|---|---|---|---|

| 1 | Registrar la implementación de IoA de Tenable Identity Exposure | Gestión de GPO |

Crea el GPO Tenable.ad (nombre predeterminado) y lo vincula a la OU “Controladores de dominio”. |

| 2 | Iniciar la implementación de IoA de Tenable Identity Exposure en DC | Sistema local de DC | Cada DC detecta el nuevo GPO que va a aplicar, según los intervalos de actualización de la política de grupo y de la replicación de AD. |

| 3 | Controlar el estado de la política de registro avanzada | Sistema local de DC | El sistema activa la política de registro avanzada mediante la configuración de la clave del registro HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Lsa\SCENoApplyLegacyAuditPolicy. |

| 4 | Actualizar la política de registro local | Sistema local de DC | Según los IoA que se van a detectar, Tenable Identity Exposure genera y activa dinámicamente políticas de auditoría específicas. Esta política no desactiva ninguna política de registro existente; solo las enriquece si es necesario. Si detecta un conflicto, el script de instalación del GPO se detiene y muestra el mensaje “Tenable Identity Exposure requiere la política de auditoría '…', pero la configuración actual de AD impide su uso”. |

| 5 | Registrar un cliente de escucha de eventos y un productor de WMI | Sistema local de DC | El sistema registra y ejecuta el script incluido en el GPO. Este script ejecuta un proceso de PowerShell para suscribirse a los registros de eventos mediante la API EvtSubscribe y para crear una instancia de ActiveScriptEventConsumer con fines de persistencia. Tenable Identity Exposure usa estos objetos para recibir y almacenar contenido de los registros de eventos. |

| 6 | Recopilar mensajes de los registros de eventos | Sistema local de DC |

|

| 7 | Replicar archivos en la carpeta SYSVOL del DC declarado | Active Directory | Mediante DFS, AD replica archivos en todo el dominio y, en concreto, en el DC declarado. La plataforma de Tenable Identity Exposure recibe una notificación de cada archivo y lee el contenido. |

| 8 | Sobrescribir estos archivos | Active Directory | Cada DC escribe de manera automática y continua en el mismo archivo los eventos almacenados periódicamente en el búfer. |

Consulte también