Entradas “desconocidas” en las alertas de indicadores de ataque

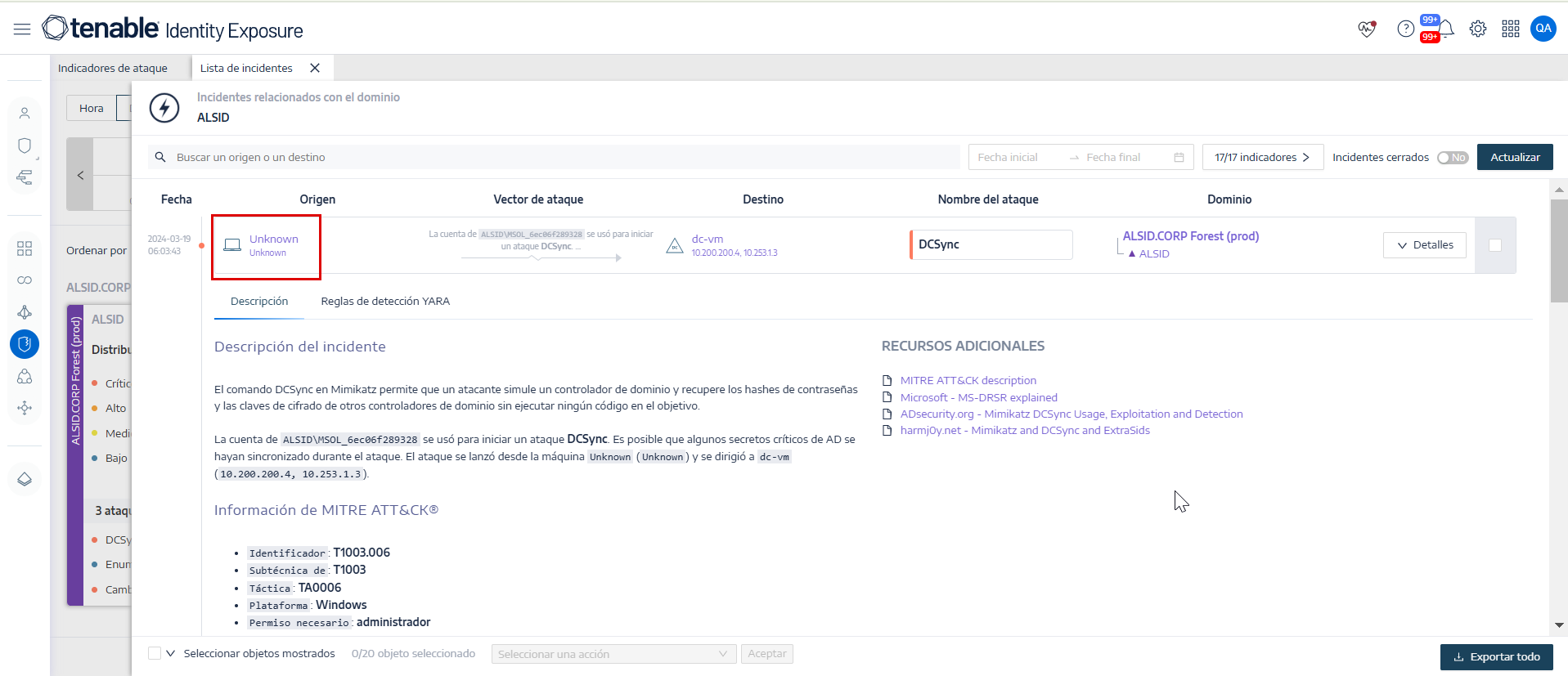

En algunos casos, es posible que encuentre entradas “desconocidas” en las alertas de los indicadores de ataque (IoA), como se muestra en la siguiente imagen:

Estas entradas suelen surgir debido a las siguientes situaciones destacadas:

DNS externo fuera de Active Directory (AD)

Si su organización utiliza servidores DNS fuera del dominio de Active Directory (AD), es importante tener en cuenta que el producto no admite entornos DNS que no sean de AD. Es decir, cuando ciertas consultas o solicitudes de DNS se enrutan a través de servidores DNS externos que no forman parte de AD, Tenable Identity Exposure no puede identificarlas, lo que genera entradas “desconocidas” en la lista de alertas de los IoA.

En estos casos, dichos “desconocidos” son esperables y no son indicativos de ningún mal funcionamiento ni error en Tenable Identity Exposure. Esto se debe a la naturaleza de la integración con Active Directory, que exige que los registros de DNS se gestionen en el entorno de AD para lograr una visibilidad y un seguimiento completos.

Solución

-

Para minimizar estas entradas “desconocidas”, asegúrese de que la infraestructura de DNS esté completamente integrada en AD para los dominios y recursos que son críticos para la supervisión de la exposición de identidades.

-

Si las consultas de DNS deben salir de AD, tenga en cuenta que estos “desconocidos” seguirán apareciendo, ya que Tenable Identity Exposure no puede resolverlos.

Permisos insuficientes para la cuenta de Tenable Identity Exposure

Otro motivo para las entradas “desconocidas” en las alertas de los IoA podría ser que la cuenta que Tenable Identity Exposure utiliza no tenga permisos suficientes para leer entradas de DNS. El servicio de Tenable Identity Exposure requiere permisos de lectura para acceder a los registros de DNS de Active Directory y analizarlos correctamente.

Soluciones

Para resolver esto, asegúrese de que la cuenta que Tenable Identity Exposure utiliza tenga acceso de lectura a las entradas de DNS necesarias en AD. En concreto, esta cuenta debe tener permiso para consultar los servidores DNS y acceder a los registros necesarios para analizar la exposición de identidades.

Si la cuenta de Tenable Identity Exposure no tiene permisos de lectura adecuados, puede seguir los procedimientos a continuación para otorgarlos.

distinguishedName

dnsRecord (contiene la IP)

name

ntSecurityDescriptor

objectCategory

objectClass

objectGUID

Tiene las dos opciones siguientes con scripts de PowerShell:

-

En el administrador de Active Directory, configure el permiso de lectura en el contenedor (dnsZone) y propáguelo a todos los objetos dnsNode secundarios (solución recomendada si corresponde):

CopiarImport-Module ActiveDirectory

$identity = New-Object System.Security.Principal.NTAccount('EXAMPLE\user2') # Service account used by TIE for collect/listening

$dnsZonePartition = (Get-ADRootDSE).namingContexts | Where-Object { $_ -match "DomainDnsZones" }

# dnsRecord attribute GUID

# and Public-Information property set GUID

$guids = @('e0fa1e69-9b45-11d0-afdd-00c04fd930c9', 'e48d0154-bcf8-11d1-8702-00c04fb96050')

$dnsZones = Get-ADObject -LDAPFilter "(objectClass=dnsZone)" -SearchBase $dnsZonePartition

ForEach ($dnsZone in $dnsZones) {

$acl = Get-Acl -Path "AD:\$dnsZone"

ForEach ($guid in $guids) {

$ace = New-Object System.DirectoryServices.ActiveDirectoryAccessRule(

$identity,

[System.DirectoryServices.ActiveDirectoryRights]::ReadProperty,

[System.Security.AccessControl.AccessControlType]::Allow,

[guid]$guid,

[System.DirectoryServices.ActiveDirectorySecurityInheritance]::All,

[guid]'e0fa1e8c-9b45-11d0-afdd-00c04fd930c9' # dnsZone GUID

)

$acl.AddAccessRule($ace)

}

# ntSecurityDescriptor

$ace = New-Object System.DirectoryServices.ActiveDirectoryAccessRule(

$identity,

[System.DirectoryServices.ActiveDirectoryRights]::ReadControl,

[System.Security.AccessControl.AccessControlType]::Allow,

[System.DirectoryServices.ActiveDirectorySecurityInheritance]::All,

[guid]'e0fa1e8c-9b45-11d0-afdd-00c04fd930c9' # dnsZone GUID

)

$acl.AddAccessRule($ace)

Set-Acl -Path "AD:\$dnsZone" -AclObject $acl

} -

Establezca el permiso de lectura en todos los objetos dnsNode existentes (en el contenedor dnsZone que afecta a todos los objetos dnsNode secundarios):

CopiarImport-Module ActiveDirectory

$identity = New-Object System.Security.Principal.NTAccount('EXAMPLE\user2') # Service account used by TIE for collect/listening

$dnsZonePartition = (Get-ADRootDSE).namingContexts | Where-Object { $_ -match "DomainDnsZones" }

# dnsRecord attribute GUID

# and Public-Information property set GUID

$guids = @('e0fa1e69-9b45-11d0-afdd-00c04fd930c9', 'e48d0154-bcf8-11d1-8702-00c04fb96050')

$dnsNodes = Get-ADObject -LDAPFilter "(objectClass=dnsNode)" -SearchBase $dnsZonePartition

ForEach ($dnsNode in $dnsNodes) {

$acl = Get-Acl -Path "AD:\$dnsNode"

ForEach ($guid in $guids) {

$ace = New-Object System.DirectoryServices.ActiveDirectoryAccessRule(

$identity,

[System.DirectoryServices.ActiveDirectoryRights]::ReadProperty,

[System.Security.AccessControl.AccessControlType]::Allow,

[guid]$guid

)

$acl.AddAccessRule($ace)

}

# ntSecurityDescriptor

$ace = New-Object System.DirectoryServices.ActiveDirectoryAccessRule(

$identity,

[System.DirectoryServices.ActiveDirectoryRights]::ReadControl,

[System.Security.AccessControl.AccessControlType]::Allow

)

$acl.AddAccessRule($ace)

Set-Acl -Path "AD:\$dnsNode" -AclObject $acl

}

Particiones de DNS admitidas

Tenable Identity Exposure no realiza la resolución activa de DNS. En cambio, se basa en entradas de DNS extraídas de las particiones ForestDnsZones y DomainDnsZones. Si utiliza particiones de DNS personalizadas, Tenable Identity Exposure no las rastreará ni almacenará sus entradas de DNS.