Configurar Microsoft Entra ID como proveedor de identidad

Además de Active Directory, Tenable Identity Exposure admite Microsoft Entra ID (anteriormente, Azure AD o AAD) para ampliar el ámbito de las identidades en una organización. Esta funcionalidad aprovecha nuevos indicadores de exposición que se centran en los riesgos específicos de Microsoft Entra ID.

Para integrar Microsoft Entra ID en Tenable Identity Exposure, siga de cerca este proceso de incorporación:

-

Cumplir con los Requisitos previos.

-

Comprobar los Permisos.

Requisitos previos

Necesita una cuenta de Tenable Cloud para iniciar sesión en “cloud.tenable.com” y usar la funcionalidad de compatibilidad con Microsoft Entra ID. Esta cuenta de Tenable Cloud es la misma dirección de correo electrónico usada para el correo electrónico de bienvenida. Si no conoce su dirección de correo electrónico para “cloud.tenable.com”, póngase en contacto con Soporte. Todos los clientes que tengan una licencia válida (local o SaaS) pueden acceder a Tenable Cloud en “cloud.tenable.com”. Esta cuenta le permite configurar los escaneos de Tenable para su instancia de Microsoft Entra ID y recopilar los resultados de los escaneos.

Permisos

La compatibilidad de Microsoft Entra ID requiere la recopilación de datos de Microsoft Entra ID, como usuarios, grupos, aplicaciones, entidades de servicio, roles, permisos, políticas, registros, etc. Recopila estos datos mediante Microsoft Graph API y las credenciales de la entidad de servicio siguiendo las recomendaciones de Microsoft.

-

Debe iniciar sesión en Microsoft Entra ID como usuario con permisos para conceder el consentimiento del administrador para todo el inquilino en Microsoft Graph, que debe tener el rol de Administrador global o Administrador de roles privilegiados (o cualquier rol personalizado con los permisos adecuados), según Microsoft.

-

Para acceder a la configuración y a la visualización de datos de Microsoft Entra ID, su rol de usuario de Tenable Identity Exposure debe tener los permisos adecuados. Para obtener más información, consulte Establecer permisos para un rol.

Recuento de licencias

Tenable no cuenta las identidades duplicadas para la licencia solo cuando la funcionalidad de sincronización de Tenable Cloud está habilitada. Sin esta funcionalidad, no puede hacer coincidir las cuentas de Microsoft Entra ID y Active Directory, lo que hace que cuente cada cuenta por separado.

-

Sin sincronización de Tenable Cloud: un único usuario que tenga tanto una cuenta de AD como una cuenta de Entra ID se cuenta como dos usuarios independientes en lo que respecta a la licencia.

-

Con la sincronización de Tenable Cloud habilitada: el sistema consolida varias cuentas en una única identidad, lo que garantiza que un usuario que tenga varias cuentas se cuente solo una vez.

Configurar las opciones de Microsoft Entra ID

Siga los procedimientos a continuación (adaptados a partir de la documentación de Microsoft Inicio rápido: Registro de una aplicación en la plataforma de identidad de Microsoft) para configurar todas las opciones necesarias en Microsoft Entra ID.

-

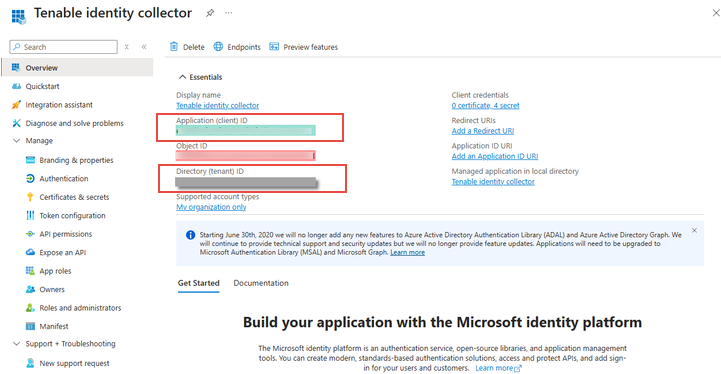

Crear una aplicación:

Crear una aplicación:

-

En el portal de administración de Azure, abra la página Registros de aplicaciones.

-

Haga clic en + Nuevo registro.

-

Asigne un nombre a la aplicación (ejemplo: “Tenable Identity Collector”). Para las demás opciones, puede dejar los valores predeterminados tal como están.

-

Haga clic en Registrar.

-

En la página “Descripción general” de esta aplicación recién creada, anote el “Id. de la aplicación (cliente)” y el “Id. del directorio (inquilino)”, que necesitará más adelante en el paso Para agregar un nuevo inquilino de Microsoft Entra ID:.

Precaución: Para que la configuración funcione, asegúrese de seleccionar el Id. de la aplicación y no el Id. del objeto.

-

-

Agregar credenciales a la aplicación:

Agregar credenciales a la aplicación:

-

En el portal de administración de Azure, abra la página Registros de aplicaciones.

-

Haga clic en la aplicación que creó.

-

En el menú de la izquierda, haga clic en Certificados y secretos.

-

Haga clic en + Nuevo secreto de cliente.

-

En el cuadro Descripción, asigne un nombre práctico a este secreto y un valor de Vencimiento que cumpla con sus políticas. Recuerde renovar este secreto cerca de su fecha de vencimiento.

-

Guarde el valor secreto en una ubicación segura, ya que Azure solo lo muestra una vez y debe volver a crearlo si lo pierde.

-

-

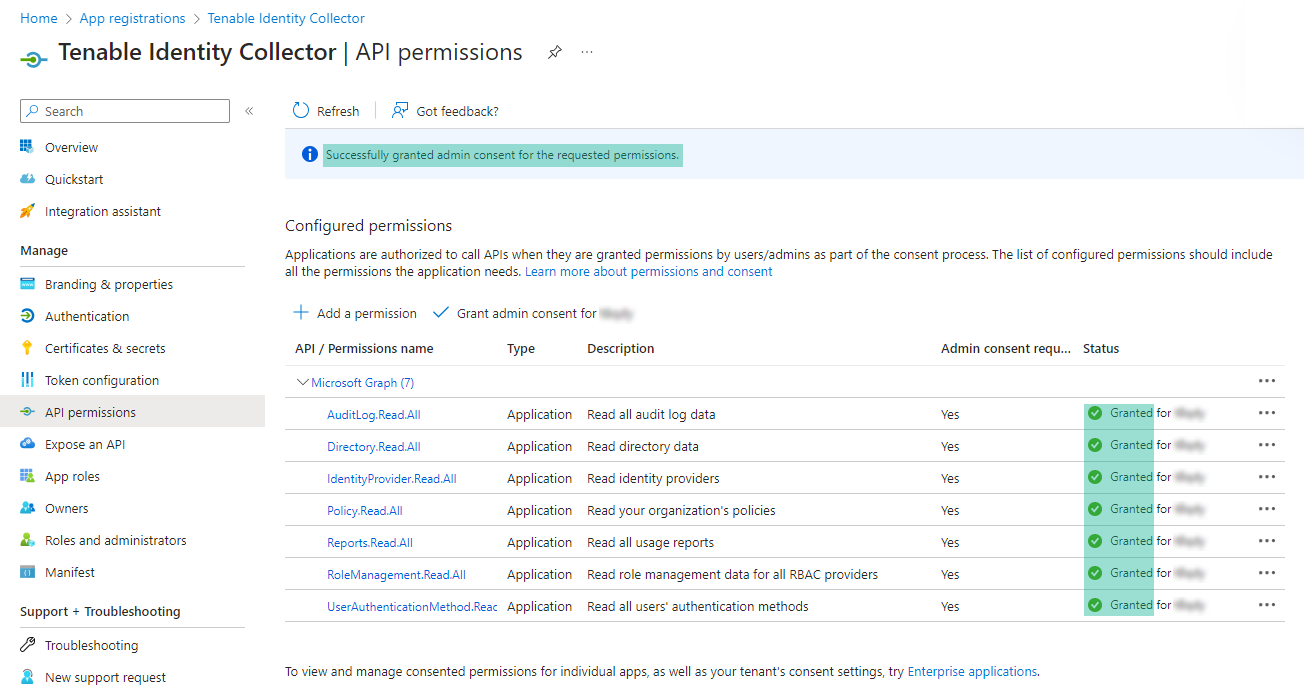

Asignar permisos a la aplicación:

Asignar permisos a la aplicación:

-

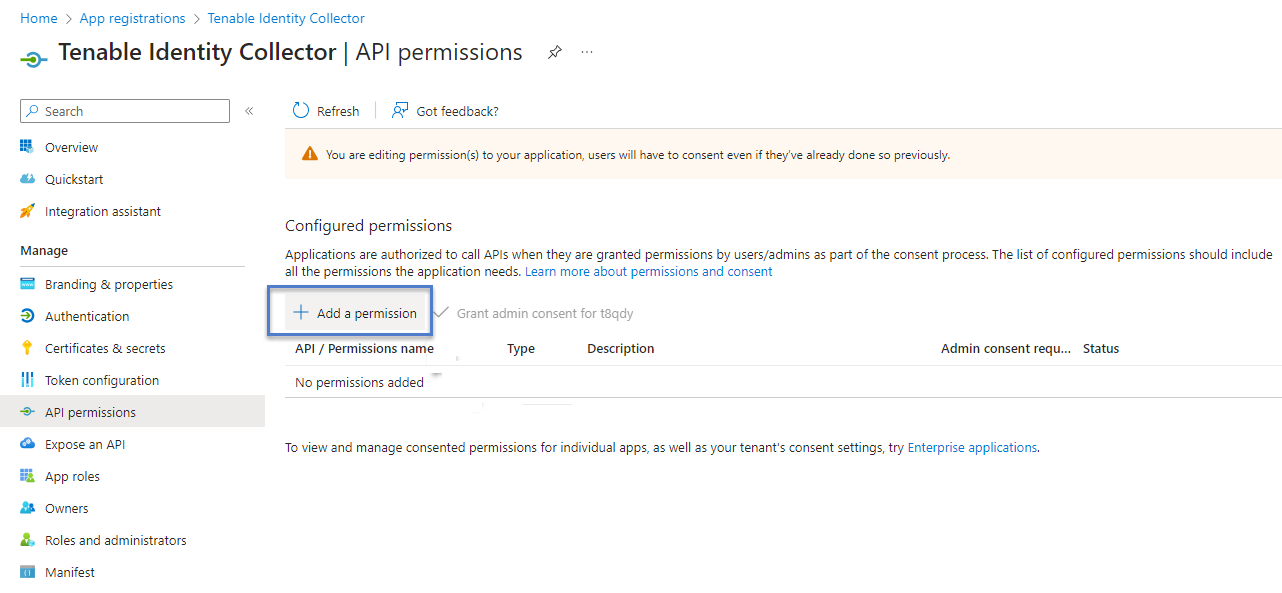

En el portal de administración de Azure, abra la página Registros de aplicaciones.

-

Haga clic en la aplicación que creó.

-

En el menú de la izquierda, haga clic en Permisos de API.

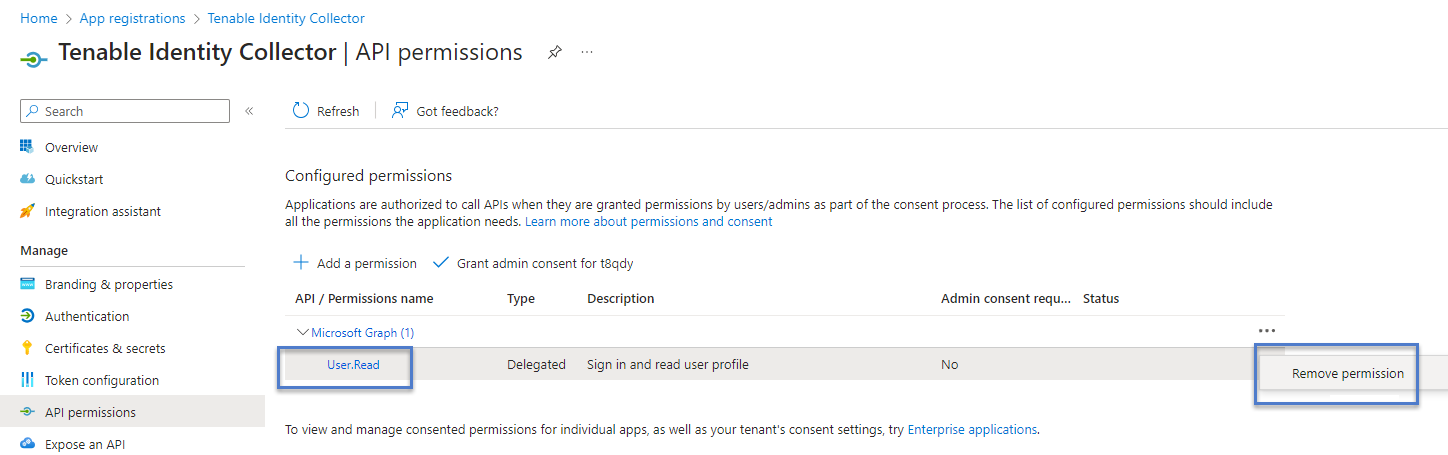

- Elimine el permiso User.Read existente:

-

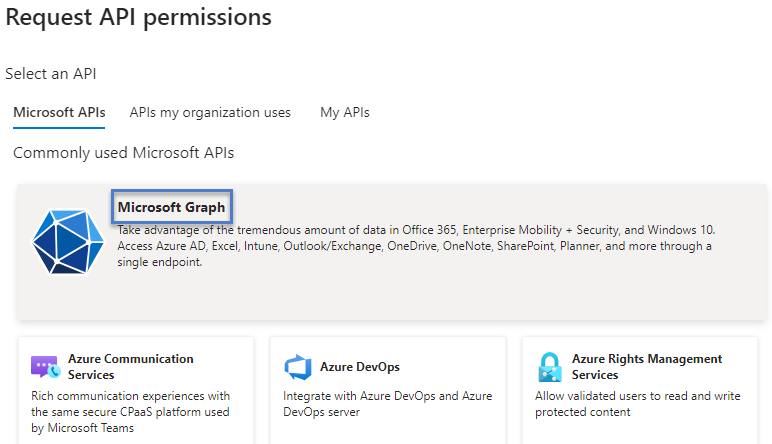

Haga clic en + Agregar un permiso:

-

Seleccione Microsoft Graph:

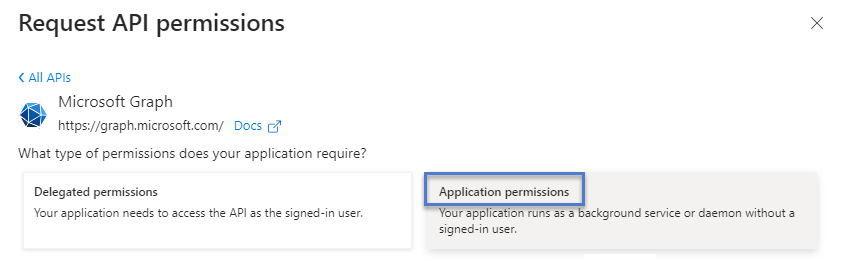

-

Seleccione Permisos de aplicación (no “Permisos delegados”).

-

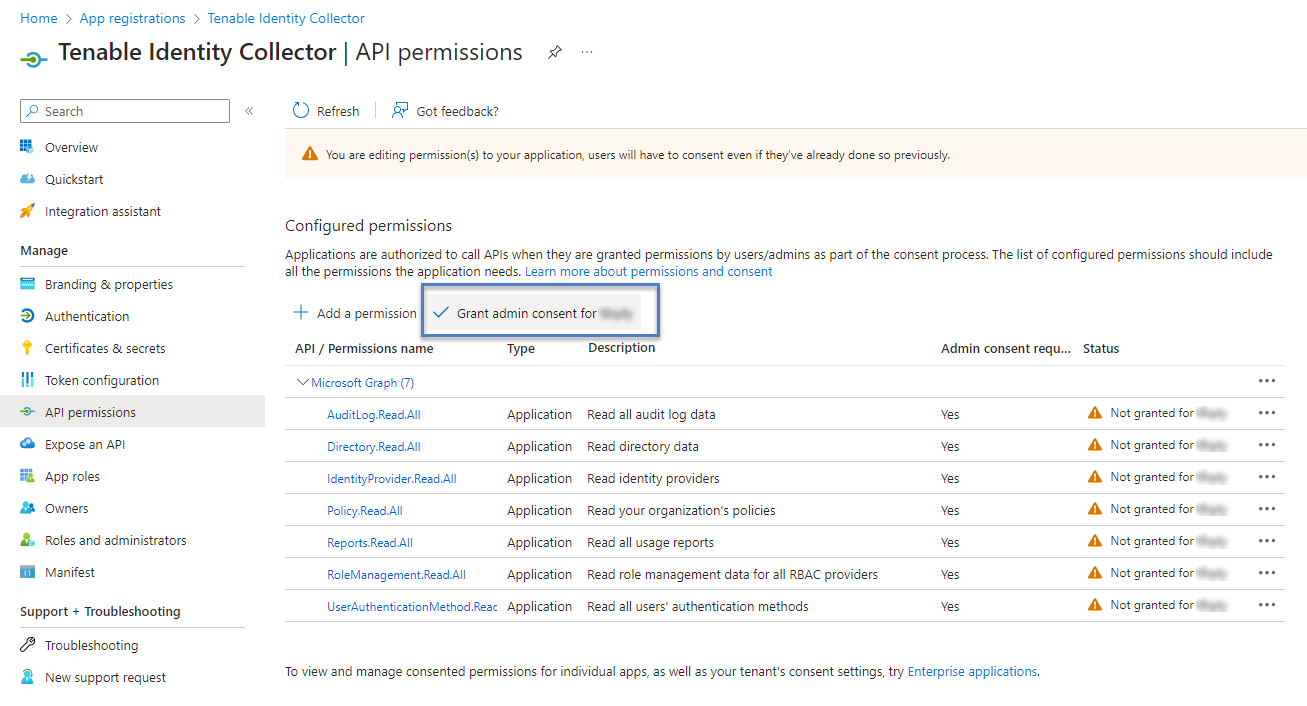

Use la lista o la barra de búsqueda para buscar y seleccionar todos los permisos siguientes:

-

AuditLog.Read.All

-

Directory.Read.All

-

IdentityProvider.Read.All

-

Policy.Read.All

-

Reports.Read.All

-

RoleManagement.Read.All

-

UserAuthenticationMethod.Read.All

-

Haga clic en Agregar permisos.

-

Haga clic en Otorgar consentimiento de administrador a <nombre del inquilino> y haga clic en Sí para confirmar:

-

-

Después de configurar todas las opciones obligatorias en Microsoft Entra ID:

-

En Tenable Vulnerability Management, cree una nueva credencial de tipo “Microsoft Azure”.

-

Seleccione el método de autenticación “Clave” e ingrese los valores que recuperó en el procedimiento anterior: ID de inquilino, ID de aplicación y Secreto de cliente.

-

Activar la compatibilidad con Microsoft Entra ID

-

Para usar Microsoft Entra ID, tiene que activar la funcionalidad en la configuración de Tenable Identity Exposure.

-

Para obtener instrucciones, consulte Activación de la compatibilidad de Identidad 360 con el Centro de exposición y Microsoft Entra ID.

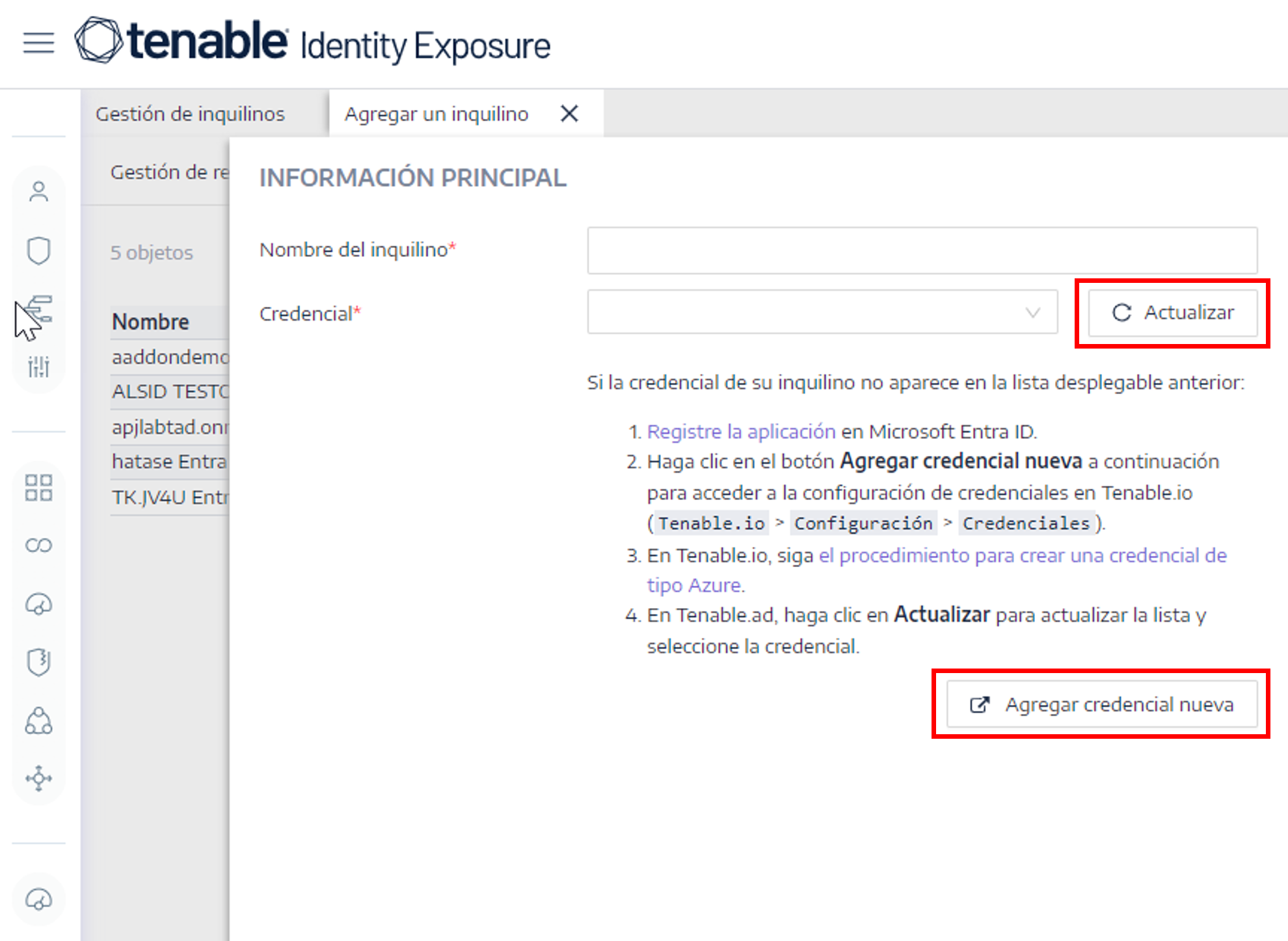

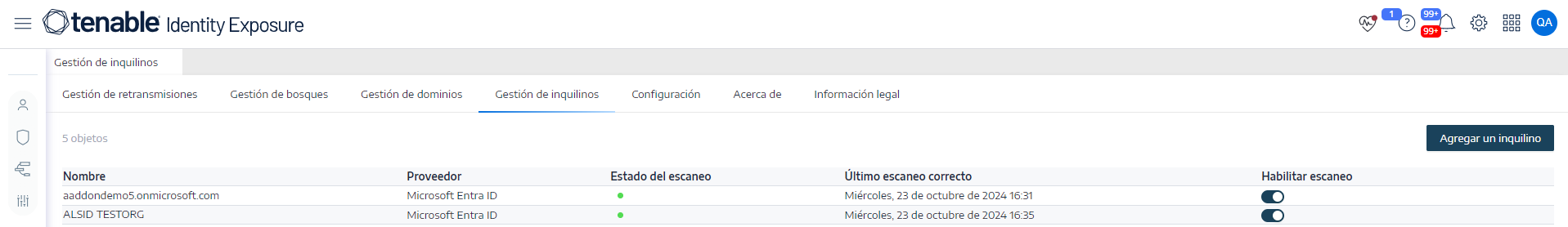

Habilitar escaneos de inquilinos

Al agregar un inquilino, se vincula Tenable Identity Exposure con el inquilino de Microsoft Entra ID para realizar escaneos en ese inquilino.

Para agregar un nuevo inquilino de Microsoft Entra ID:

-

En la página “Configuración”, haga clic en la pestaña Proveedores de identidad.

Se abre la página Gestión de inquilinos.

-

Haga clic en Agregar un inquilino.

Se abre la página Agregar un inquilino.

-

En el cuadro Nombre del inquilino, escriba un nombre.

-

En el cuadro Credenciales, haga clic en la lista desplegable para seleccionar una credencial.

-

Si la credencial no aparece en la lista, puede:

-

Crear una en Tenable Vulnerability Management (Tenable Vulnerability Management > Configuración > Credenciales). Para obtener más información, consulte el procedimiento para crear una credencial de tipo Azure en Tenable Vulnerability Management.

-

Comprobar que tiene el permiso “Puede usar” o “Puede editar” para la credencial en Tenable Vulnerability Management. A menos que tenga estos permisos, Tenable Identity Exposure no muestra la credencial en la lista desplegable.

-

-

Haga clic en Actualizar para actualizar la lista desplegable de las credenciales.

-

Seleccione la credencial que creó.

-

Haga clic en Agregar.

Un mensaje confirma que Tenable Identity Exposure agregó el inquilino, que ahora aparece en la lista de la página “Gestión de inquilinos”.

Para habilitar escaneos para el inquilino:

Nota: Los escaneos de inquilinos no se producen en tiempo real y necesitan al menos 45 minutos para que los datos de Microsoft Entra ID se puedan ver en el Explorador de identidades, según el tamaño del inquilino.

-

Seleccione un inquilino de la lista y haga clic en el conmutador para Escaneo habilitado.

Tenable Identity Exposure solicita un escaneo del inquilino, y los resultados aparecen en la página “Indicador de exposición”.

Nota: El tiempo mínimo obligatorio de retraso entre dos escaneos es de 30 minutos y se produce al menos una vez por día. Según el tamaño del inquilino, los datos de la mayoría de los clientes se actualizan varias veces al día.