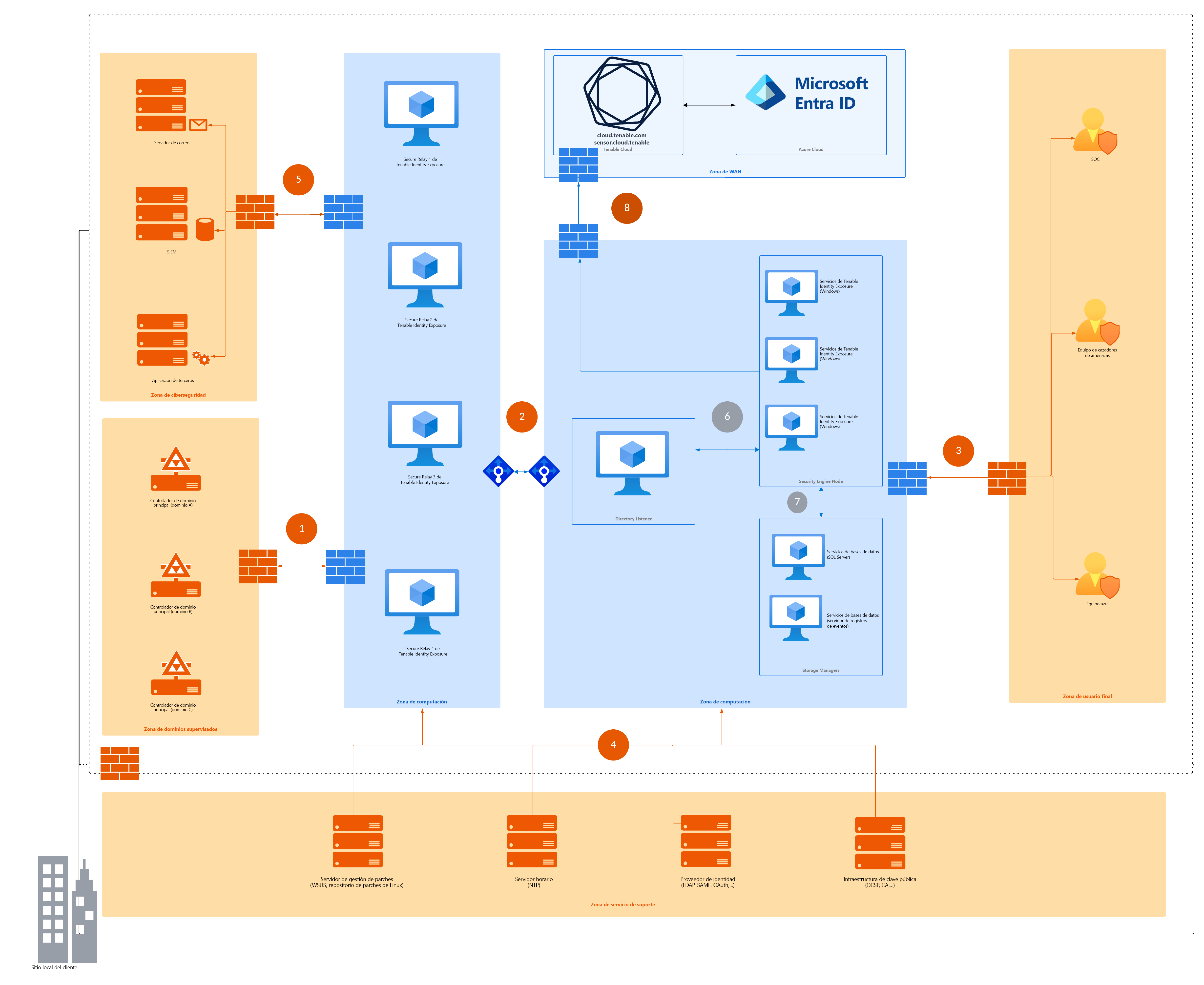

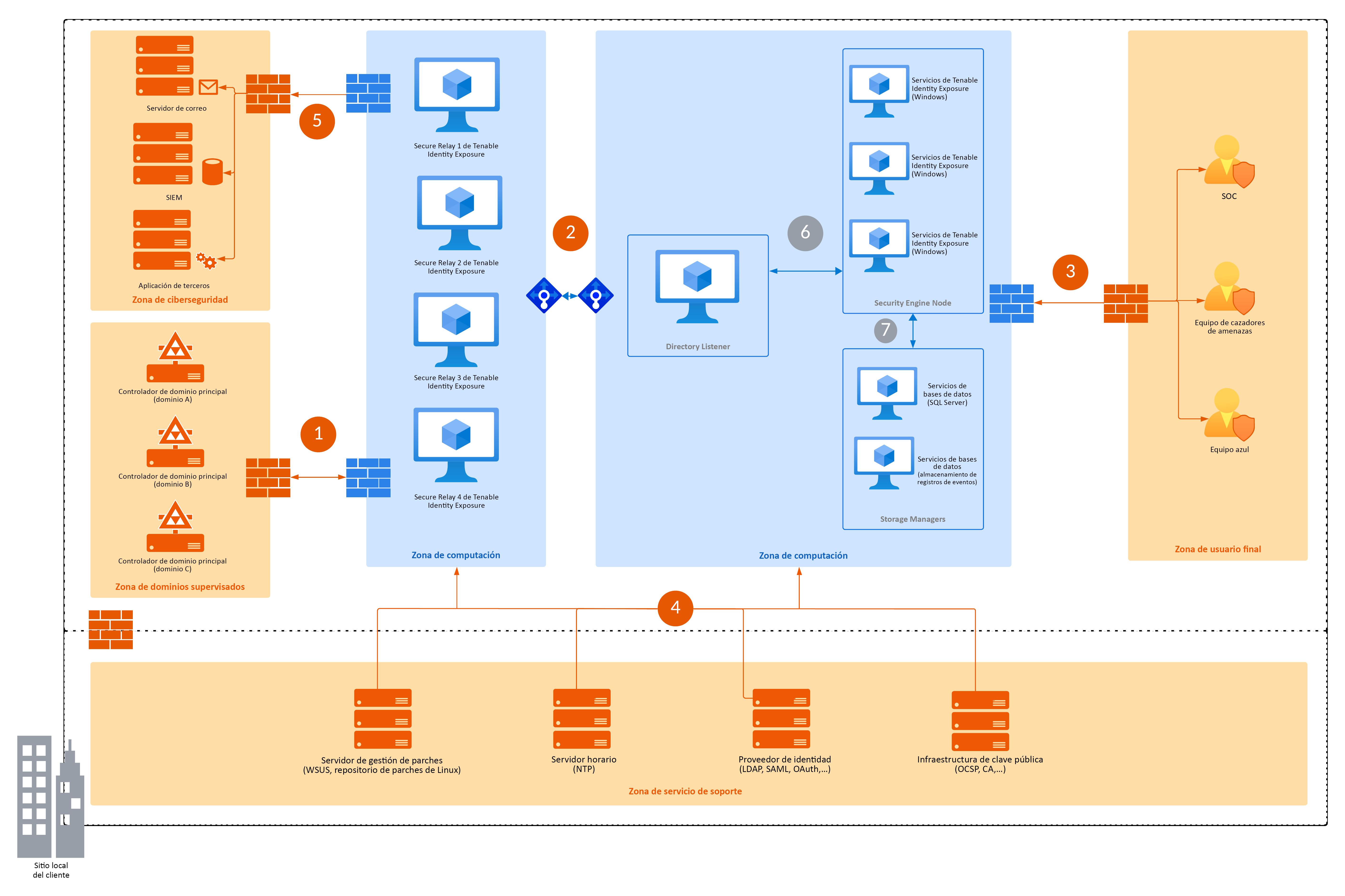

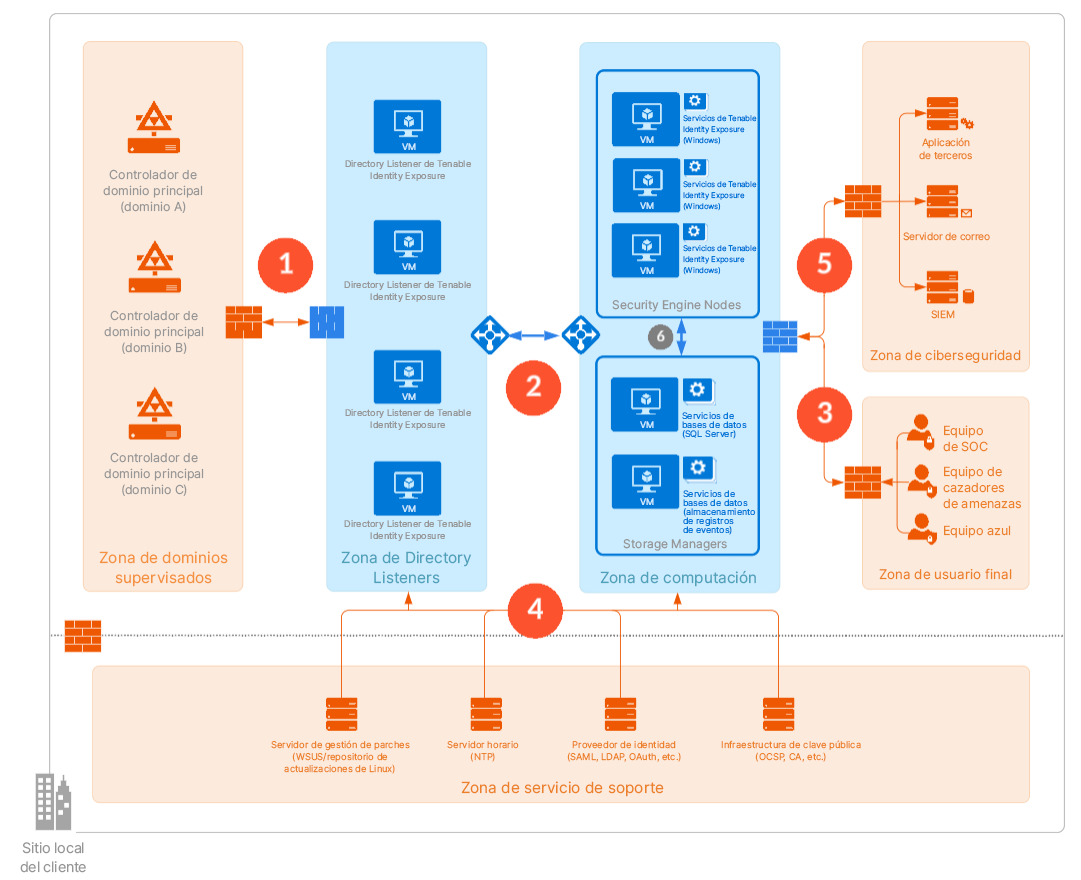

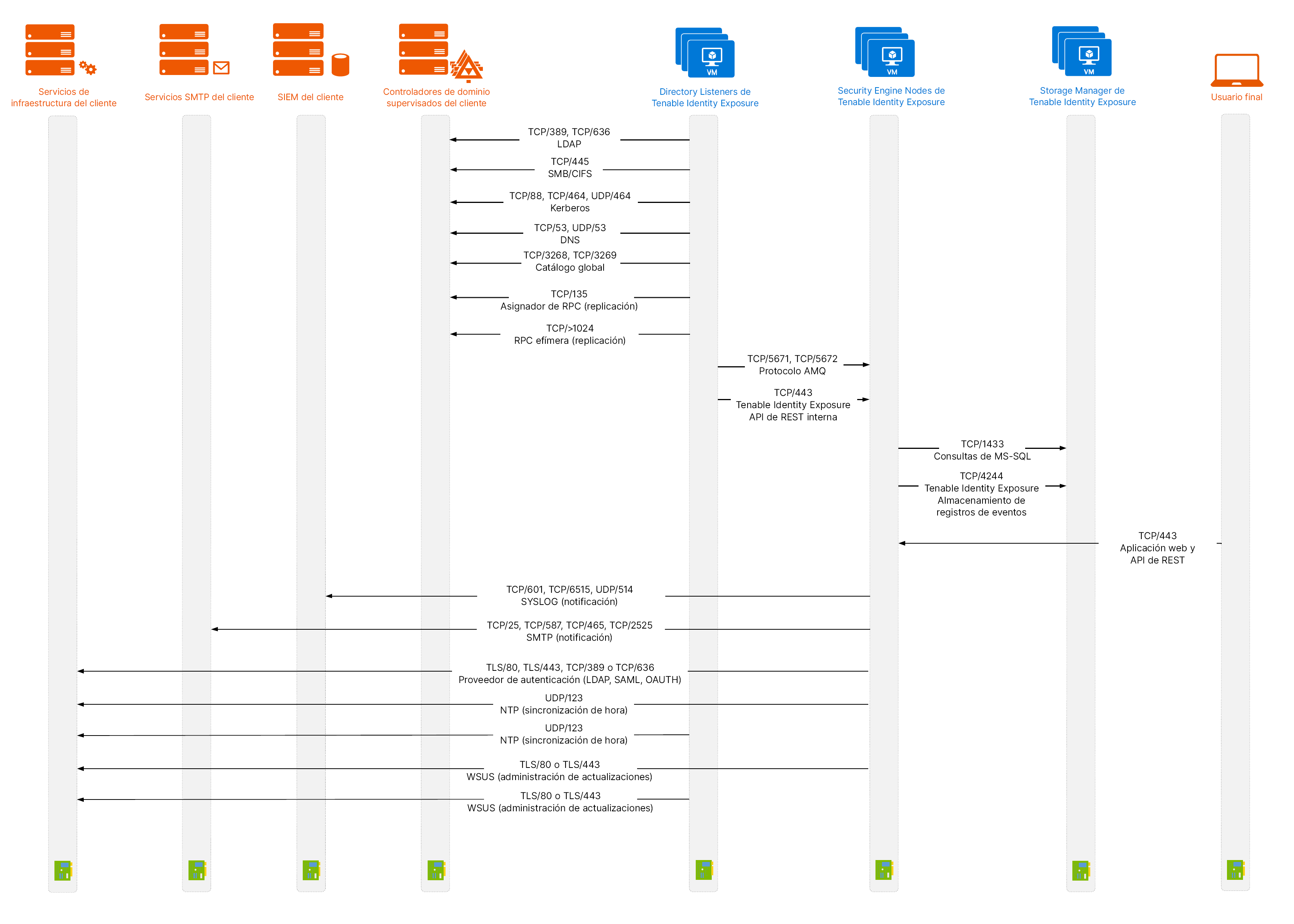

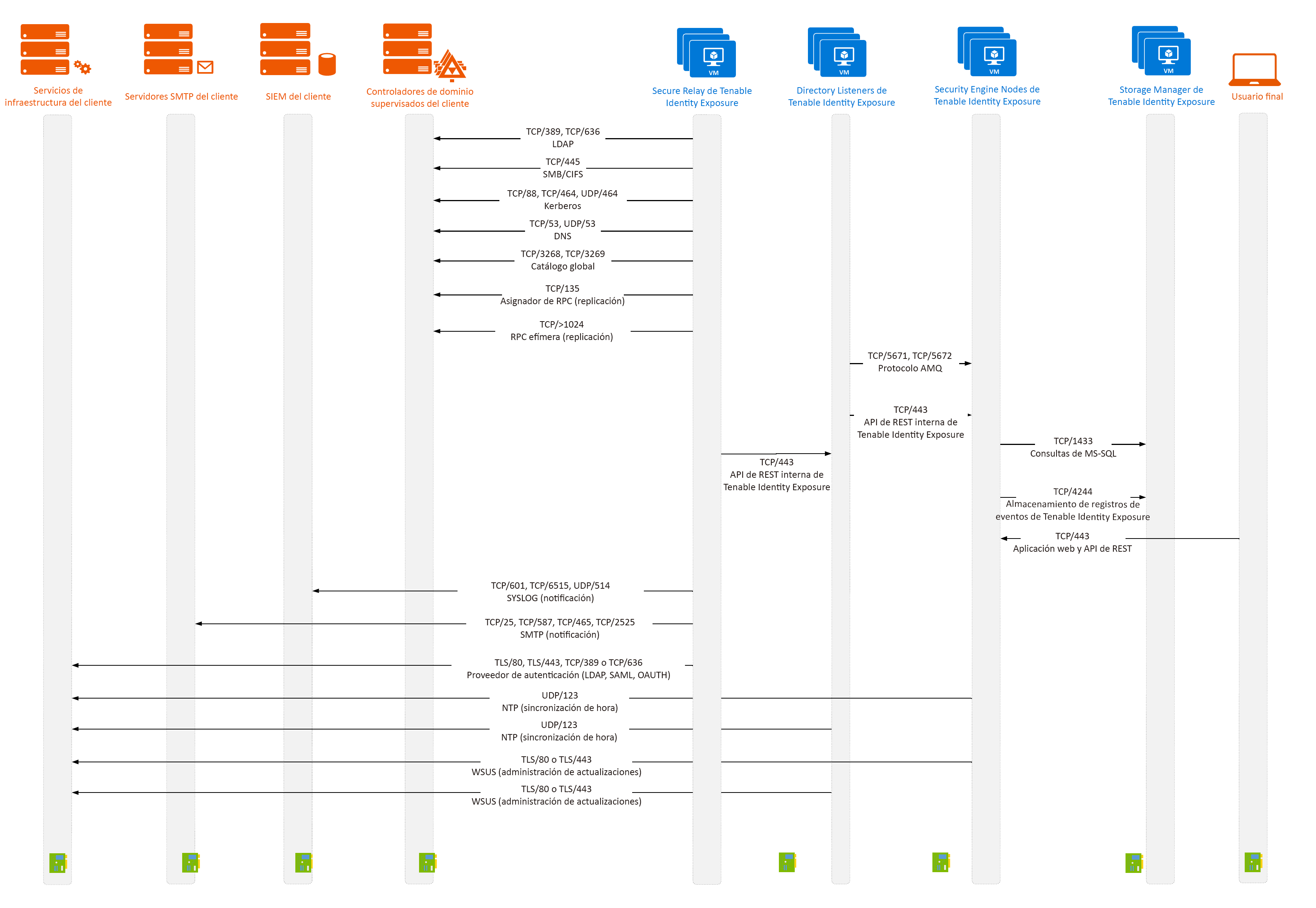

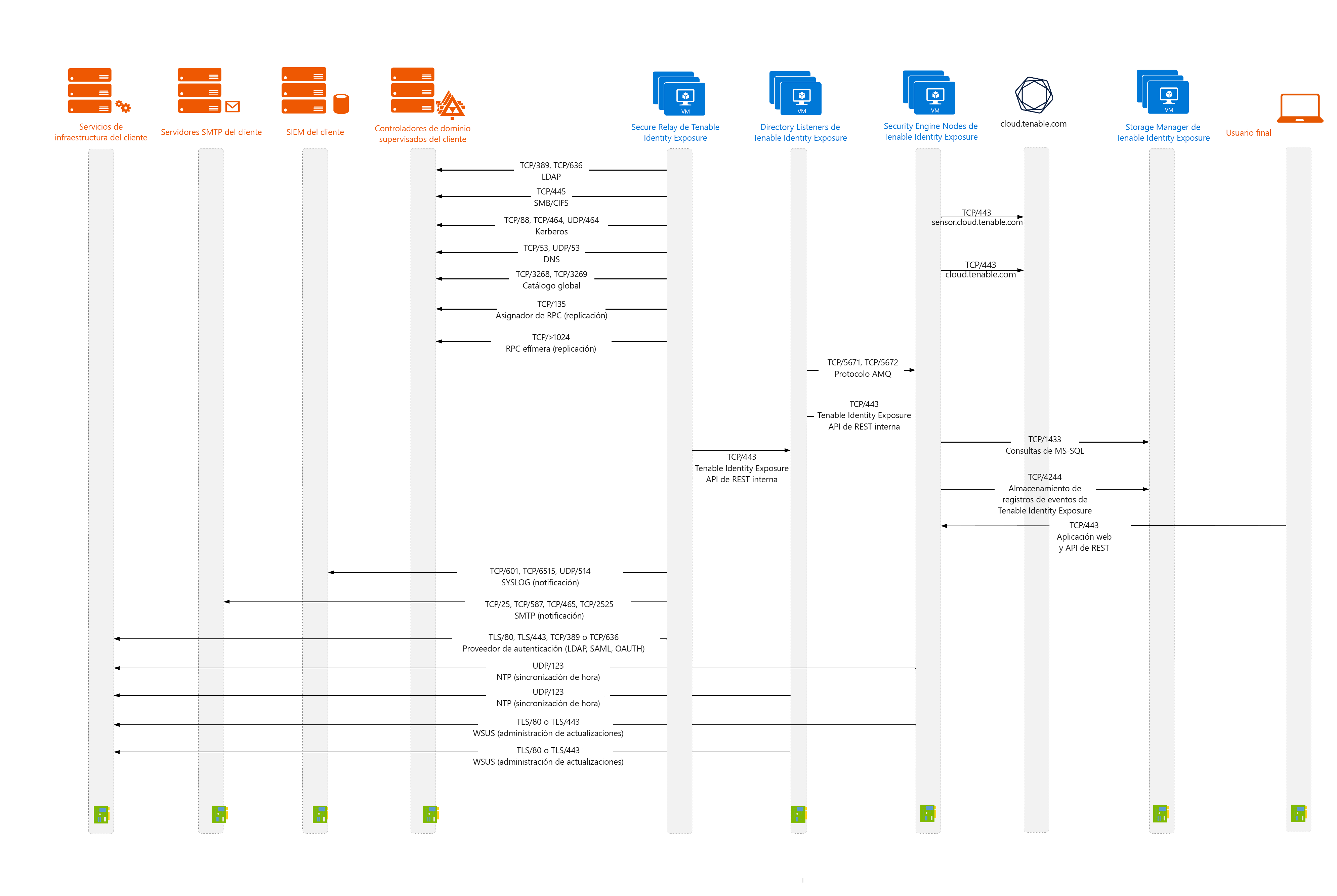

Matriz de flujos de red

Para encargarse de la supervisión de seguridad, Tenable Identity Exposure tiene que comunicarse con el emulador del controlador de dominio principal (PDCe) de cada dominio. Debe abrir puertos de red y protocolos de transporte en cada PDCe para garantizar una supervisión eficiente.

Además de estos flujos de red, se deben tener en cuenta otros flujos de red, por ejemplo:

-

Acceso a los servicios para usuarios finales.

-

Los flujos de red entre servicios de Tenable Identity Exposure.

-

Los flujos de red desde los servicios de soporte que Tenable Identity Exposure utiliza, como la infraestructura de gestión de actualizaciones y el protocolo de tiempo de redes.

En el siguiente diagrama de la matriz de redes, encontrará más detalles sobre los diferentes servicios involucrados.

Protocolos obligatorios

En función de este diagrama, en la siguiente tabla se describe cada protocolo y puerto obligatorio que Tenable Identity Exposure utiliza.

|

Flujos de red |

De | A |

Uso de Tenable Identity Exposure |

Tipo de tráfico |

Protocolo y puerto |

|---|---|---|---|---|---|

| 1. | Secure Relay de Tenable Identity Exposure | Controladores de dominio |

Directorio, replicación, autenticación de usuarios y equipos, política de grupo, relaciones de confianza |

LDAP/LDAPS |

TCP/389 y TCP/636 ICMP/solicitud de eco ICMP/respuesta de eco |

|

Replicación, autenticación de usuarios y equipos, política de grupo, relaciones de confianza |

SMB, CIFS, SMB2, DFSN, LSARPC, NbtSS, NetLogonR, SamR, SrvSvc |

TCP/445 |

|||

|

Autenticación de usuarios y equipos, relaciones de confianza de nivel de bosque |

Kerberos |

TCP/88, TCP/464 y UDP/464 |

|||

|

Autenticación de usuarios y equipos, resolución de nombres, relaciones de confianza |

DNS |

UDP/53 y TCP/53 |

|||

|

Replicación, autenticación de usuarios y equipos, política de grupo, relaciones de confianza |

RPC, DCOM, EPM, DRSUAPI, NetLogonR, SamR, FRS |

TCP dinámico (49152–65535) Nota: A partir de Windows Vista y Windows Server 2008, el rango de puertos dinámicos predeterminado es del 49152 al 65535. Este es un cambio con respecto a las versiones anteriores que usaban los puertos del 1025 al 5000.

|

|||

|

Directorio, replicación, autenticación de usuarios y equipos, política de grupo, relaciones de confianza |

Catálogo global |

TCP/3268 y TCP/3269 |

|||

|

Replicación |

Asignador de puntos de conexión de RPC |

TCP/135 |

|||

| 2. | Secure Relay de Tenable Identity Exposure | Directory Listener de Tenable Identity Exposure |

Flujos de API internas de Tenable Identity Exposure

|

HTTPS |

TCP/443 |

| Actualizaciones automáticas | HTTP | TCP/5049 | |||

|

3. |

Usuarios finales | Security Engine Node de Tenable Identity Exposure |

Servicios para usuarios finales de Tenable Identity Exposure (portal web, API de REST, etc.)

|

HTTPS |

TCP/443 |

| 4. | Tenable Identity Exposure | Servicios de soporte |

Sincronización de hora |

NTP |

UDP/123 |

|

Infraestructura de actualización (por ejemplo, WSUS o SCCM) |

HTTP/HTTPS |

TCP/80 o TCP/443 |

|||

|

Infraestructura de PKI |

HTTP/HTTPS |

TCP/80 o TCP/443 |

|||

|

Proveedor de identidad Servidor SAML |

HTTPS |

TCP/443 |

|||

|

Proveedor de identidad LDAP |

LDAP/LDAPS |

TCP/389 y TCP/636 |

|||

|

Proveedor de identidad OAuth |

HTTPS |

TCP/443 |

Flujos adicionales

Además de los protocolos de Active Directory, ciertas configuraciones de Tenable Identity Exposure requieren flujos adicionales. Debe abrir estos protocolos y puertos entre Tenable Identity Exposure y el servicio de destino.

|

Flujos de red |

De | A |

Uso de Tenable Identity Exposure (opcional) |

Tipo de tráfico |

Protocolo y puerto |

|---|---|---|---|---|---|

| 5. | Secure Relay de Tenable Identity Exposure | Servicios de ciberseguridad |

Notificaciones por correo electrónico |

SMTP |

TCP/25, TCP/587, TCP/465, TCP/2525, TCP/25025 |

|

Notificaciones de SYSLOG |

SYSLOG |

TCP/601, TCP/6515, UDP/514 (según la configuración del servidor de registros de eventos) |

|||

| API de REST de Tenable | HTTP/TLS | TCP/443 | |||

| Controladores de dominio | Análisis con privilegios | Puertos RPC dinámicos | TCP/49152-65535, UDP/49152-65535 |

Puertos internos

Si divide los servicios de Security Engine Node y Storage Manager en dos subredes diferentes, Tenable Identity Exposure requiere acceso a los siguientes puertos.

|

Flujos de red |

De | A |

Uso de Tenable Identity Exposure |

Tipo de tráfico |

Protocolo y puerto |

|---|---|---|---|---|---|

| 6. | Security Engine Node de Tenable Identity Exposure | Storage Manager de Tenable Identity Exposure |

Acceso a bases de datos de MS SQL Server |

Consultas de MS SQL |

TCP/1433 |

| Acceso a la base de datos EventLogStorage | Consultas de EventLogStorage | TCP/4244 | |||

| 6. | Directory Listener de Tenable Identity Exposure | Security Engine Node de Tenable Identity Exposure |

Bus de comunicación de Tenable Identity Exposure |

Advanced Message Queuing Protocol | TCP/5671 y TCP/5672 |

| Flujos de API internas de Tenable Identity Exposure | HTTP/HTTPS | TCP/80 o TCP/443 | |||

| 7. | Security Engine Node de Tenable Identity Exposure | Storage Manager de Tenable Identity Exposure |

Acceso a bases de datos de MS SQL Server |

Consultas de MS SQL |

TCP/1433 |

| Acceso a la base de datos EventLogStorage | Consultas de EventLogStorage | TCP/4244 | |||

| 8. | Security Engine Node de Tenable Identity Exposure |

Tenable Cloud

|

Servicio en la nube de Tenable Identity Exposure | HTTPS | TCP/443 |

Servicios de soporte

Los servicios de soporte suelen depender mucho del proveedor o de la configuración. Por ejemplo, el servicio WSUS escucha de manera predeterminada en el puerto TCP/8530 para su versión 6.2 y superiores, pero en TCP/80 para otras versiones. Puede reconfigurar este puerto en cualquier otro puerto.

Compatibilidad con traducción de direcciones de red (NAT)

Tenable Identity Exposure inicia todas las conexiones de red, excepto las de los usuarios finales. Puede utilizar la traducción de direcciones de red (NAT) para conectarse a Tenable Identity Exposure a través de la interconexión de red.