Requisitos de Secure Relay

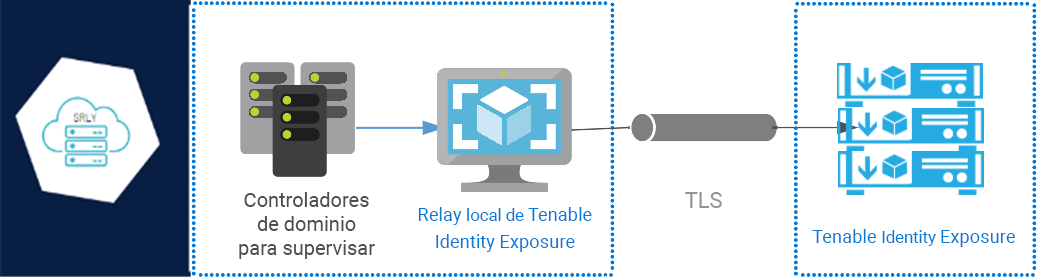

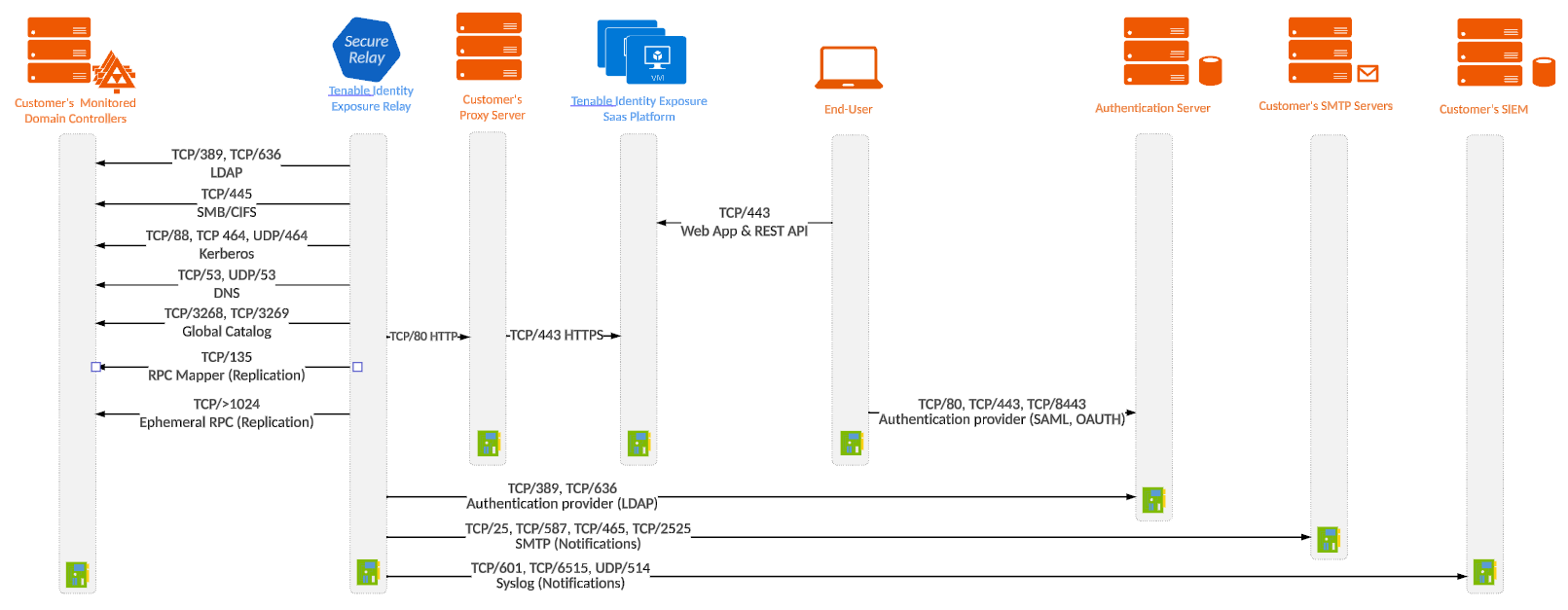

Secure Relay es un modo de transferencia de datos de Active Directory desde su red a Tenable Identity Exposure mediante Seguridad de la capa de transporte (TLS) en lugar de una VPN, como se muestra en este diagrama. La funcionalidad Relay también admite proxy HTTP con o sin autenticación si la red requiere un servidor proxy para conectarse a internet.

Tenable Identity Exposure puede admitir varias instancias de Secure Relay que puede asignar a dominios según sus necesidades.

Requisitos de TLS

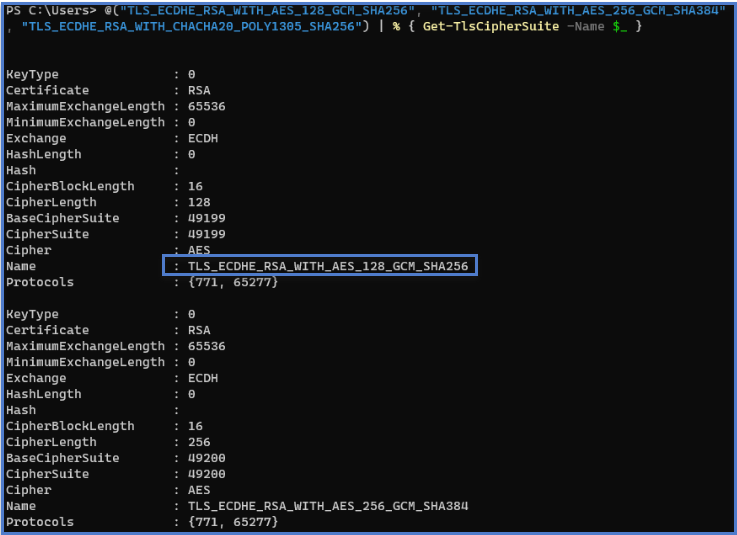

Para utilizar TLS 1.2, el servidor de Relay tiene que admitir al menos uno de los siguientes conjuntos de cifrado a partir del 24 de enero de 2024:

-

TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256

-

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

-

TLS_ECDHE_RSA_WITH_CHACHA20_POLY1305_SHA256

Suites de cifrado

Además, asegúrese de que su configuración de Windows esté alineada con los conjuntos de cifrado especificados para la compatibilidad con la funcionalidad Relay.

Para comprobar si hay conjuntos de cifrado:

-

Ejecute el siguiente comando en PowerShell:

Copiar@("TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256", "TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384", "TLS_ECDHE_RSA_WITH_CHACHA20_POLY1305_SHA256") | % { Get-TlsCipherSuite -Name $_ } -

Consulte la salida: TLS_ECDHE_RSA_WITH_CHACHA20_POLY1305_SHA256.

-

Una salida vacía indica que ninguno de los conjuntos de cifrado necesarios está habilitado para que la conexión TLS de Relay funcione. Habilite al menos un conjunto de cifrado.

-

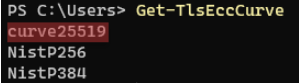

Verifique la curva de criptografía de curva elíptica (ECC) desde el servidor de Relay. Esta verificación es obligatoria para usar conjuntos de cifrado Diffie-Hellman de curva elíptica efímero (ECDHE). Ejecute el siguiente comando en PowerShell:

CopiarGet-TlsEccCurve -

Compruebe que tiene la curva 25519. En caso contrario, habilítela.

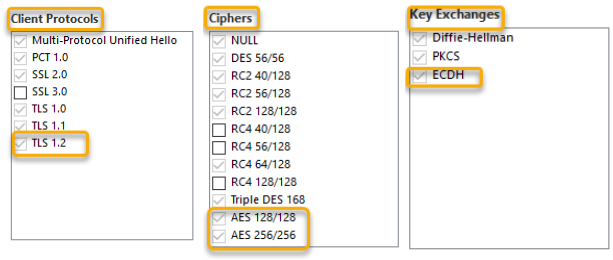

Configuración criptográfica

Para verificar la configuración criptográfica de Windows:

-

En una herramienta IIS Crypto, compruebe tener habilitadas las siguientes opciones:

-

Después de modificar la configuración criptográfica, reinicie la máquina.

Nota: La modificación de la configuración criptográfica de Windows afecta a todas las aplicaciones que se ejecutan en la máquina y usan la biblioteca TLS de Windows, conocida como “Schannel”. Por lo tanto, asegúrese de que cualquier ajuste que haga no cause efectos secundarios no deseados. Verifique que las configuraciones elegidas se alineen con los objetivos generales de endurecimiento de la organización o los mandatos de cumplimiento.

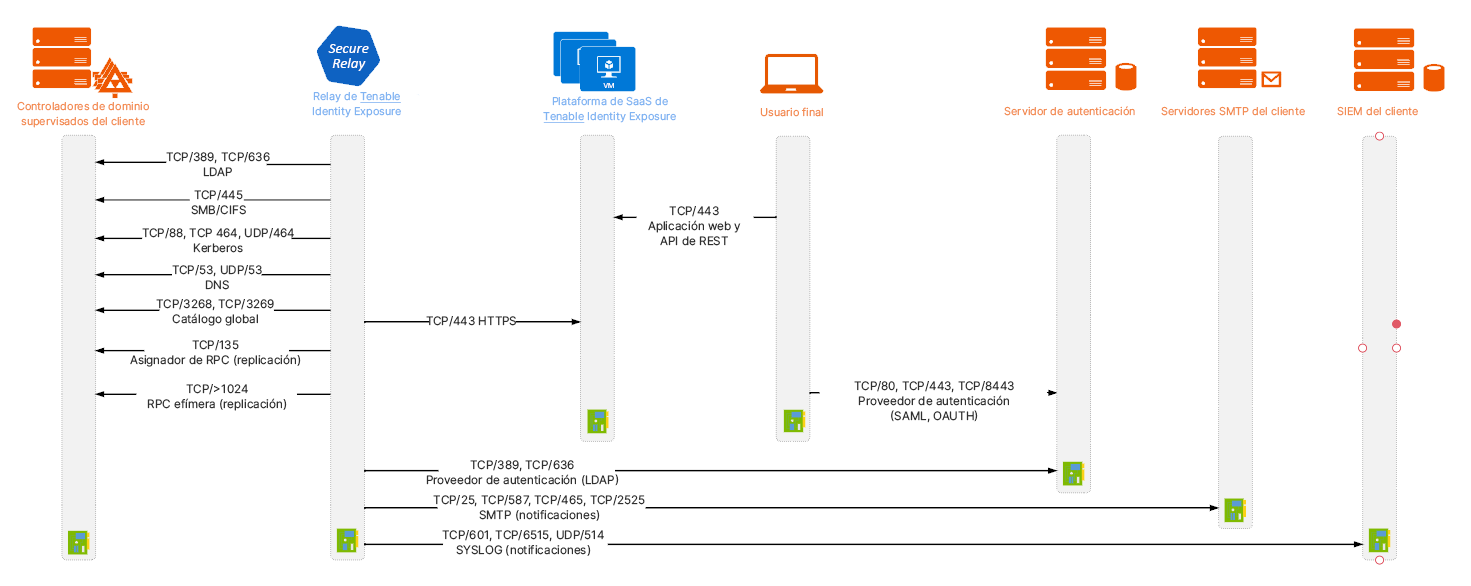

Puertos obligatorios

-

Para una instalación clásica sin un servidor proxy, Relay requiere los siguientes puertos:

Para una instalación con un servidor proxy, Relay requiere los siguientes puertos:

Nota: Los flujos de red funcionan de la misma manera tanto para la plataforma local como para la de SaaS.

Requisitos previos de la máquina virtual

Los requisitos de la máquina virtual (VM) que aloja la instancia de Secure Relay son los siguientes:

| Tamaño del cliente | Servicios de Tenable Identity Exposure | Instancia obligatoria | Memoria (por instancia) | vCPU (por instancia) | Topología de disco | Espacio disponible en disco (por instancia) |

|---|---|---|---|---|---|---|

| Cualquier tamaño |

|

1 | 8 GB de RAM | 2 vCPU | Partición para registros independiente de la partición del sistema | 30 GB |

Además, la VM debe tener:

-

Tráfico HTTP o HTTPS: quite, deshabilite, omita o incluya en la whitelist cualquier cliente que pueda dirigir el tráfico HTTP o HTTPS hacia la máquina de Secure Relay. Esta acción bloquea la instalación de Secure Relay y detiene o ralentiza el tráfico que ingresa a la plataforma de Tenable.

-

Un sistema operativo Windows Server 2016+ (no Linux).

-

Consultas de DNS orientadas a internet y acceso a internet resueltos al menos para cloud.tenable.com y *.tenable.ad (TLS 1.2).

-

Privilegios de administrador local.

-

Configuración de EDR, antivirus y GPO:

-

Suficiente CPU restante en la VM: por ejemplo, la característica Protección en tiempo real de Windows Defender consume una cantidad considerable de CPU y puede saturar la máquina.

-

Actualizaciones automáticas:

-

Permita las llamadas hacia *.tenable.ad para que la funcionalidad de actualizaciones automáticas pueda descargar un archivo ejecutable de Relay.

-

Compruebe que no haya ningún objeto de política de grupo (GPO) que bloquee la funcionalidad de actualizaciones automáticas.

-

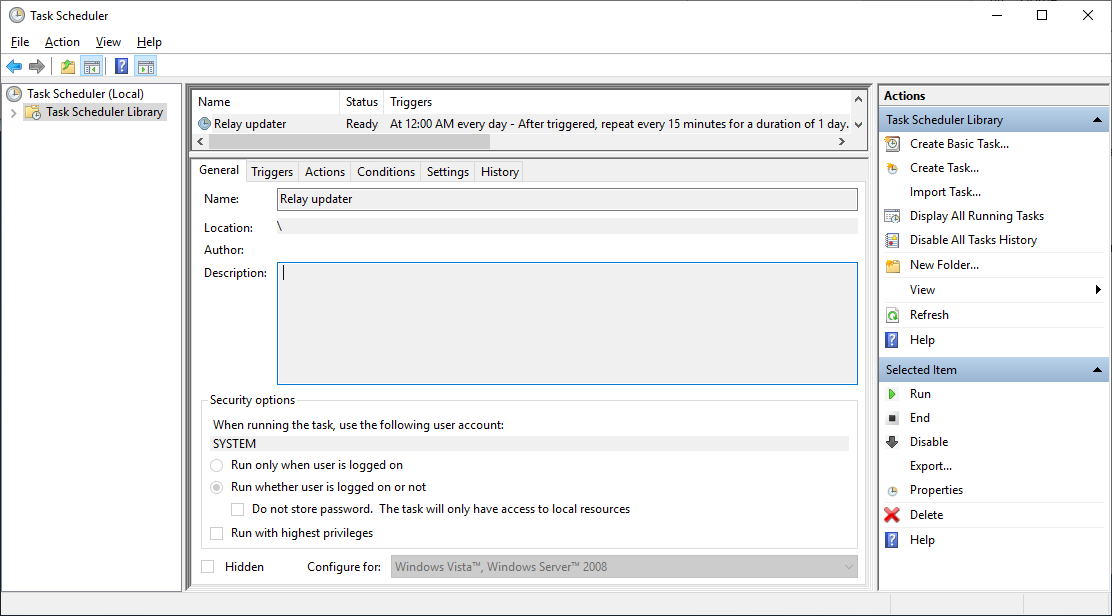

No elimine ni modifique la tarea programada “Actualizador de Relay”:

-

-

Archivos y procesos permitidos

| Windows |

|---|

| Archivos |

| C:\Tenable\* |

| C:\tools\* |

| C:\ProgramData\Tenable\* |

| Procesos |

| nssm.exe --> Ruta: C:\tools\nssm.exe |

| Tenable.Relay.exe --> Ruta: C:\Tenable\Tenable.ad\SecureRelay\Tenable.Relay.exe |

| envoy.exe --> Ruta: C:\Tenable\Tenable.ad\SecureRelay\envoy.exe |

| updater.exe --> Ruta: C:\Tenable\Tenable.ad\updater.exe |

| powershell.exe --> Ruta: C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe (puede diferir según la versión del SO) |

| Tareas programadas |

| C:\Windows\System32\Tasks\Relay updater |

| C:\Windows\System32\Tasks\Manual Renew Apikey |

| C:\Windows\System32\Tasks\Tenable\Tenable.ad\SecureRelay\CompressLogsSecureRelay |

| C:\Windows\System32\Tasks\Tenable\Tenable.ad\SecureRelay\RemoveLogsSecureRelay |

| Clave del registro |

| Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Tenable\Tenable.ad Secure Relay |