Incidentes de indicadores de ataque

La lista de incidentes de los indicadores de ataque (IoA) brinda información detallada sobre ataques específicos a su instancia de Active Directory (AD). Esto le permite adoptar la medida necesaria según el nivel de gravedad del IoA.

Para ver los incidentes de ataque:

-

En Tenable Identity Exposure, haga clic en Indicadores de ataque en el panel de navegación.

Se abre el panel Indicadores de ataque.

-

Haga clic en el mosaico de cualquier dominio.

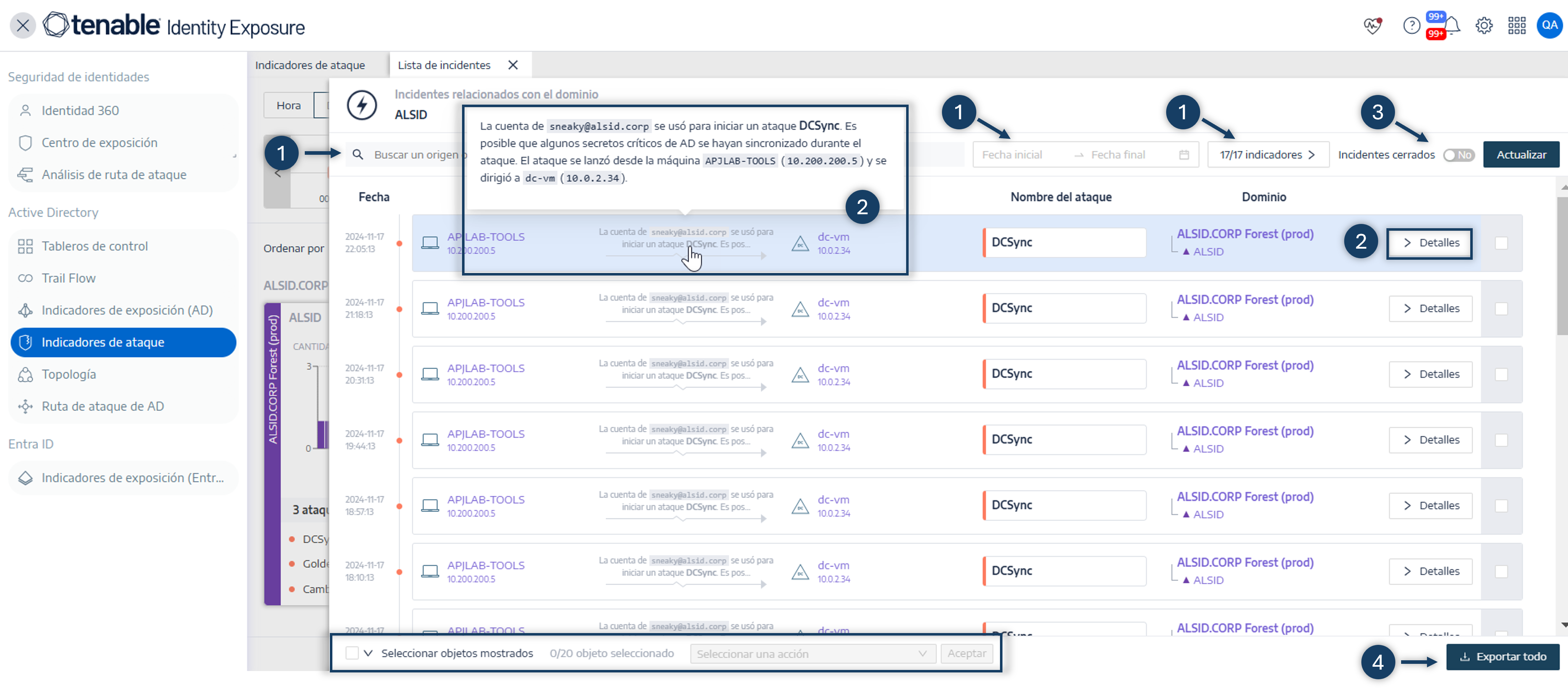

Aparece el panel Lista de incidentes con una lista de incidentes que tuvieron lugar en el dominio.

-

Desde esta lista, puede realizar cualquiera de las siguientes acciones:

-

Definir criterios de búsqueda para buscar incidentes específicos (1).

-

Acceder a explicaciones detalladas sobre los ataques que afectan a la instancia de AD (2).

-

Cerrar o reabrir un incidente (3).

-

Descargar un informe en el que se muestren todos los incidentes (4).

-

Para buscar un incidente:

-

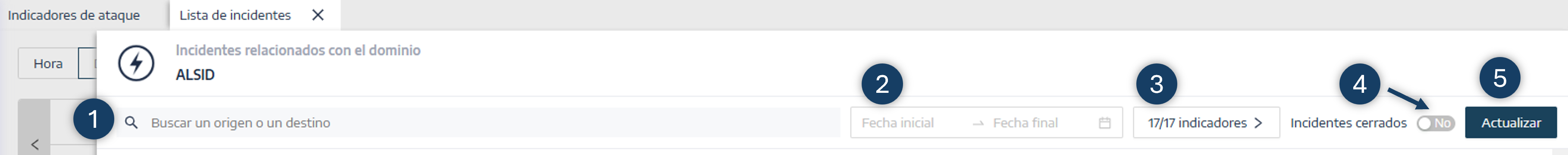

En el cuadro Buscar, escriba el nombre de un origen o destino.

-

Haga clic en el selector de fechas para seleccionar una fecha inicial y una fecha final para el incidente.

-

Haga clic en n/n indicadores para seleccionar los indicadores relacionados.

-

Haga clic en el conmutador Incidentes cerrados para establecerlo en Sí y limitar la búsqueda a los incidentes cerrados.

-

Haga clic en Actualizar.

Tenable Identity Exposure actualiza la lista con los incidentes correspondientes.

Para cerrar un incidente:

-

Al final del panel, haga clic en el menú desplegable y seleccione Cerrar incidentes seleccionados.

-

Haga clic en Aceptar.

Aparece un mensaje para pedirle que confirme el cierre.

-

Haga clic en Confirmar.

Un mensaje confirma que Tenable Identity Exposure cerró el incidente y ya no lo muestra.

Para reabrir un incidente:

-

En el panel Lista de incidentes, haga clic en el conmutador Incidentes cerrados para establecerlo en Sí.

Tenable Identity Exposure actualiza la lista con los incidentes cerrados.

-

Seleccione el incidente que quiere reabrir.

-

Al final del panel, haga clic en el menú desplegable y seleccione Reabrir incidentes seleccionados.

-

Haga clic en Aceptar.

Un mensaje confirma que Tenable Identity Exposure reabrió el incidente.

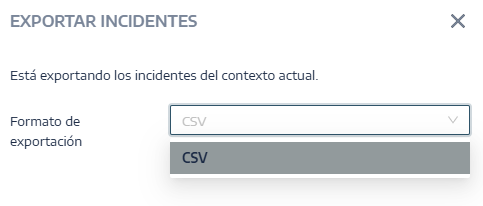

Para exportar incidentes:

-

En el panel Lista de incidentes, haga clic en el botón Exportar todo en la parte inferior.

Se abre el panel lateral Exportar incidentes.

-

En el cuadro de lista desplegable Separador, seleccione un separador para los datos exportados: coma o punto y coma.

Tenable Identity Exposure exporta los datos en formato CSV para su descarga.

Detalles del incidente

En cada entrada de la lista de incidentes se muestra la siguiente información:

-

Fecha: la fecha en que ocurrió el incidente que desencadenó el IoA. Tenable Identity Exposure muestra los más recientes al principio de la línea temporal.

-

Origen: el origen de donde provino el ataque y su dirección IP.

-

Vector de ataque: una explicación sobre lo que sucedió durante el ataque.

Sugerencia: Pase el cursor por el vector de ataque para ver más información sobre el IoA. -

Destino: el objetivo del ataque y su dirección IP.

-

Nombre del ataque: el nombre técnico del ataque.

-

Dominio: los dominios a los que afectó el ataque.

Sugerencia: Tenable Identity Exposure puede mostrar un máximo de cinco paneles al hacer clic en varios elementos interactivos (vínculos, botones de acción, etc.) en la Lista de incidentes. Para cerrar todos los paneles a la vez, haga clic en cualquier lugar de la página.

Detalles del ataque

Desde la lista de incidentes, puede explorar en profundidad un ataque específico y tomar las medidas necesarias para corregirlo.

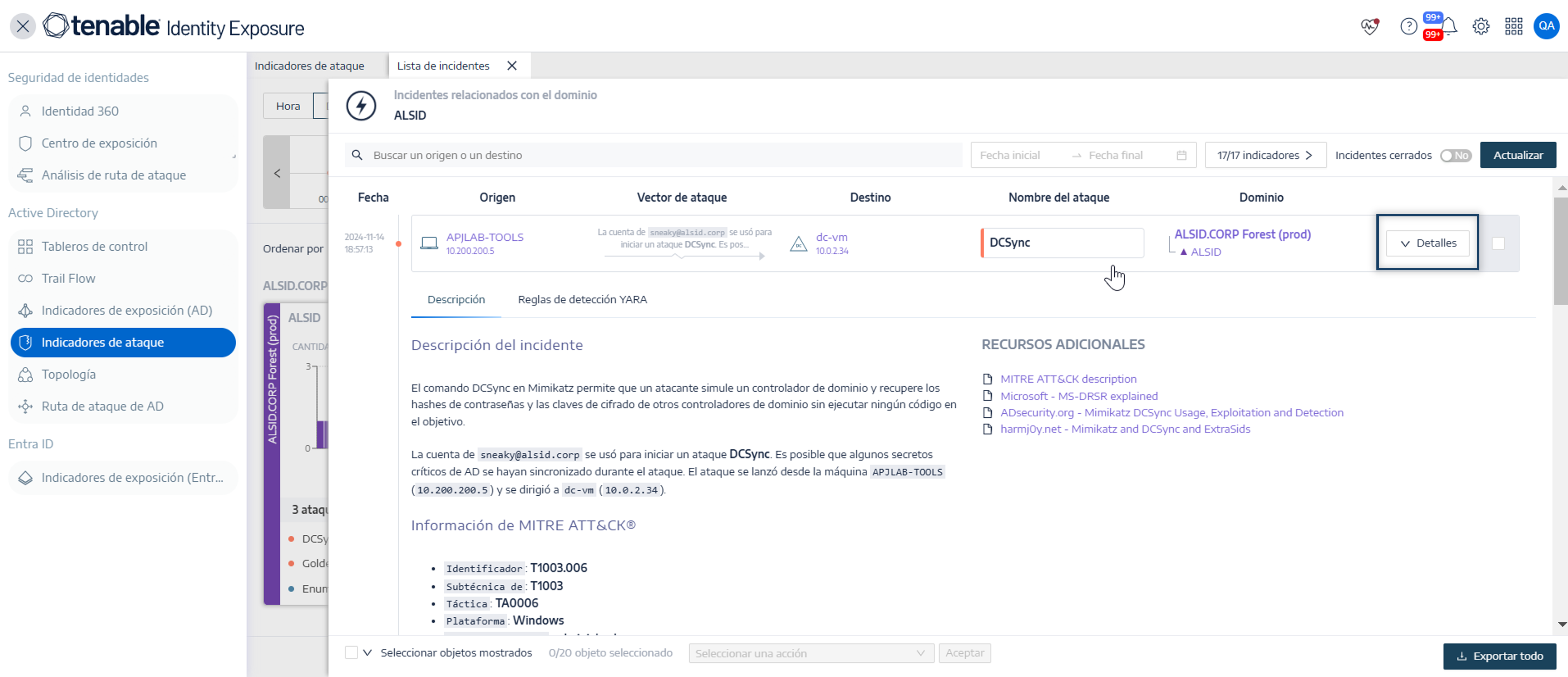

Para mostrar los detalles de un ataque:

-

De la lista de incidentes, seleccione un incidente para explorar los detalles.

-

Haga clic en Detalles.

Tenable Identity Exposure muestra los detalles asociados a ese ataque:

Descripción

La pestaña Descripción contiene las siguientes secciones:

Descripción del incidente: ofrece una breve descripción del ataque.

Información de MITRE ATT&CK: brinda información técnica recuperada de la base de conocimientos de Mitre ATT&CK (Adversarial Tactics, Techniques, and Common Knowledge). Mitre Att&ck es un marco que clasifica los ataques de adversarios y describe las acciones que toman los atacantes después de poner una red en peligro. También proporciona identificadores estándar para vulnerabilidades de seguridad con el fin de asegurar que la comunidad de la ciberseguridad comparta criterios.

Recursos adicionales: se ofrecen vínculos a sitios web, artículos y documentos técnicos para obtener información más detallada sobre el ataque.

Reglas de detección YARA

En la pestaña Reglas de detección YARA se describen las reglas YARA que Tenable Identity Exposure usa para detectar ataques a AD en el nivel de la red para fortalecer la cadena de detección de Tenable Identity Exposure.

Nota: YARA es el nombre de una herramienta usada principalmente en la investigación y detección de malware. Proporciona un sistema basado en reglas para crear descripciones de familias de malware en función de patrones textuales o binarios. En esencia, una descripción es el nombre de una regla YARA, donde estas reglas constan de conjuntos de cadenas y una expresión booleana (fuente: wikipedia.org).Consulte también