Buscar objetos anómalos

Puede buscar objetos anómalos de forma manual o con el asistente.

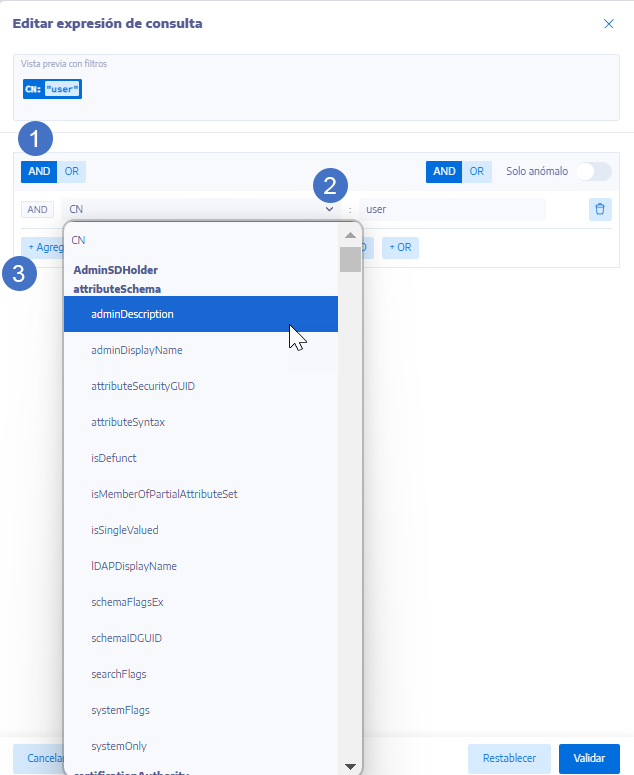

Búsqueda con asistente

El asistente de búsqueda le permite crear expresiones de consulta.

-

Cuando se usan expresiones frecuentes en el cuadro de búsqueda, pueden agregarse a una lista de marcadores para usarlas más adelante.

-

Cuando escribe una expresión en el cuadro de búsqueda, Tenable Identity Exposure guarda esta expresión en su panel “Historial” para que pueda reutilizarla.

Para buscar un objeto anómalo con el asistente:

-

Vaya a la lista de Objetos anómalos.

-

Haga clic en el ícono

.

.Se abre el panel Editar expresión de consulta.

-

Para definir la expresión de consulta en el panel, haga clic en el botón del operador AND u OR (1) para aplicarlo en la primera condición.

-

Seleccione un atributo del menú desplegable e ingrese el valor (2).

-

Realice cualquiera de las acciones a continuación:

-

Para agregar un atributo, haga clic en + Agregar una nueva regla (3).

-

Para agregar otra condición, haga clic en Agregar una nueva condición (operador +AND u +OR). Seleccione un atributo del menú desplegable e ingrese el valor.

-

Para restringir la búsqueda a objetos anómalos, haga clic en el conmutador Solo anómalos para establecerlo en “Permitir”. Seleccione el operador +AND u +OR para agregar la condición a la consulta.

-

Para eliminar una condición o regla, haga clic en el ícono

.

.

-

-

Haga clic en Validar para ejecutar la búsqueda o en Restablecer para modificar las expresiones de consulta.

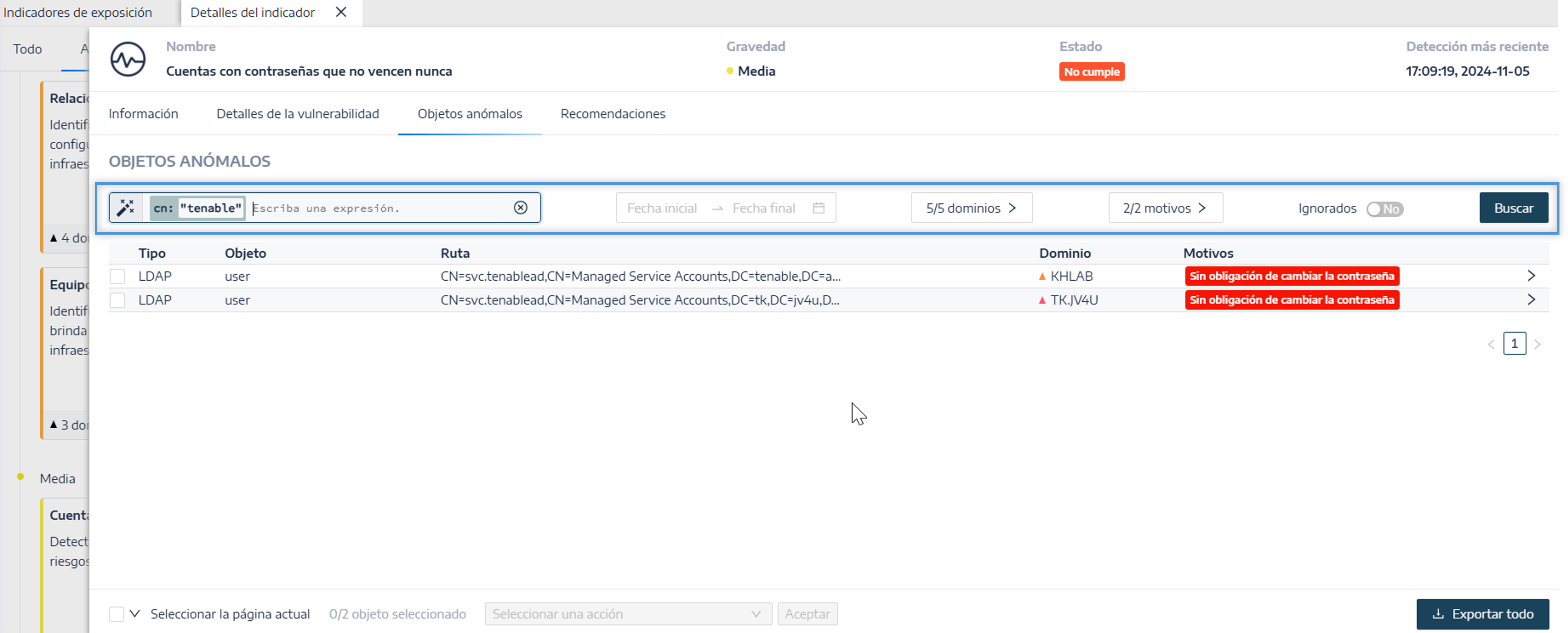

Búsqueda manual

Para filtrar objetos anómalos que coincidan con cadenas de caracteres o patrones específicos, puede escribir una expresión en el cuadro de búsqueda para ajustar los resultados mediante los operadores booleanos *, AND y OR. Puede encapsular instrucciones OR con paréntesis para modificar la prioridad de búsqueda. La búsqueda encuentra el valor específico en un atributo de Active Directory. Para buscar en Trail Flow de forma manual:

Para buscar un objeto anómalo de forma manual:

-

Vaya a la lista de Objetos anómalos.

-

En el cuadro de búsqueda, escriba una expresión de consulta.

-

Para filtrar los resultados de la búsqueda:

-

Haga clic en el cuadro Calendario para seleccionar una fecha inicial y una fecha final.

-

Haga clic en n/n dominios para seleccionar los bosques y dominios.

-

-

Haga clic en Buscar.

Tenable Identity Exposure actualiza la lista con los resultados que coinciden con los criterios de búsqueda.

Gramática y sintaxis

Una expresión de consulta manual usa la siguiente gramática y sintaxis:

-

Gramática: EXPRESIÓN [EXPRESIÓN DE OPERADOR]*

-

Sintaxis: __CLAVE__ __SELECTOR__ __VALOR__

donde:

-

__CLAVE__ hace referencia al atributo del objeto de AD que se va a buscar (como CN, userAccountControl, members, etc.)

- __SELECTOR__ hace referencia al operador: :, >, <, >= o <=.

-

__VALOR__ hace referencia al valor que se va a buscar.

Puede usar más claves para buscar contenido específico:

-

isDeviant busca eventos que crearon una anomalía.

-

Puede combinar varias expresiones de consulta de Trail Flow con los operadores AND y OR.

Ejemplos:

-

Busque todos los objetos que contengan la cadena alicia en el atributo de nombre común: cn:"alicia"

-

Busque todos los objetos que contengan la cadena alicia en el atributo de nombre común y que provocaron una anomalía específica: isDeviant:"true" and cn:"alicia"

-

Busque un GPO denominado “Política de dominio predeterminada”: objectClass:"groupPolicyContainer" and displayname:"Política de dominio predeterminada"

-

Busque todas las cuentas desactivadas con un identificador de seguridad que contenga S-1-5-21: userAccountControl:"DISABLE" and objectSid:"S-1-5-21"

-

Busque todos los archivos script.ini en SYSVOL: globalpath:"sysvol" and types:"SCRIPTSini"

Nota: Aquí, types hace referencia al atributo del objeto y no al encabezado de la columna.

Consulte también