Personalizar las consultas de Trail Flow

Trail Flow le permite ampliar las funcionalidades de Tenable Identity Exposure más allá de la supervisión predeterminada de indicadores de exposición e indicadores de ataque. Puede crear consultas personalizadas para recuperar datos rápidamente y, además, usar la consulta como alerta personalizada que Tenable Identity Exposure puede enviar a su sistema de administración de eventos e información de seguridad (SIEM).

En los siguientes ejemplos se muestran consultas personalizadas prácticas en Tenable Identity Exposure.

| Caso de uso | Descripción | |

|---|---|---|

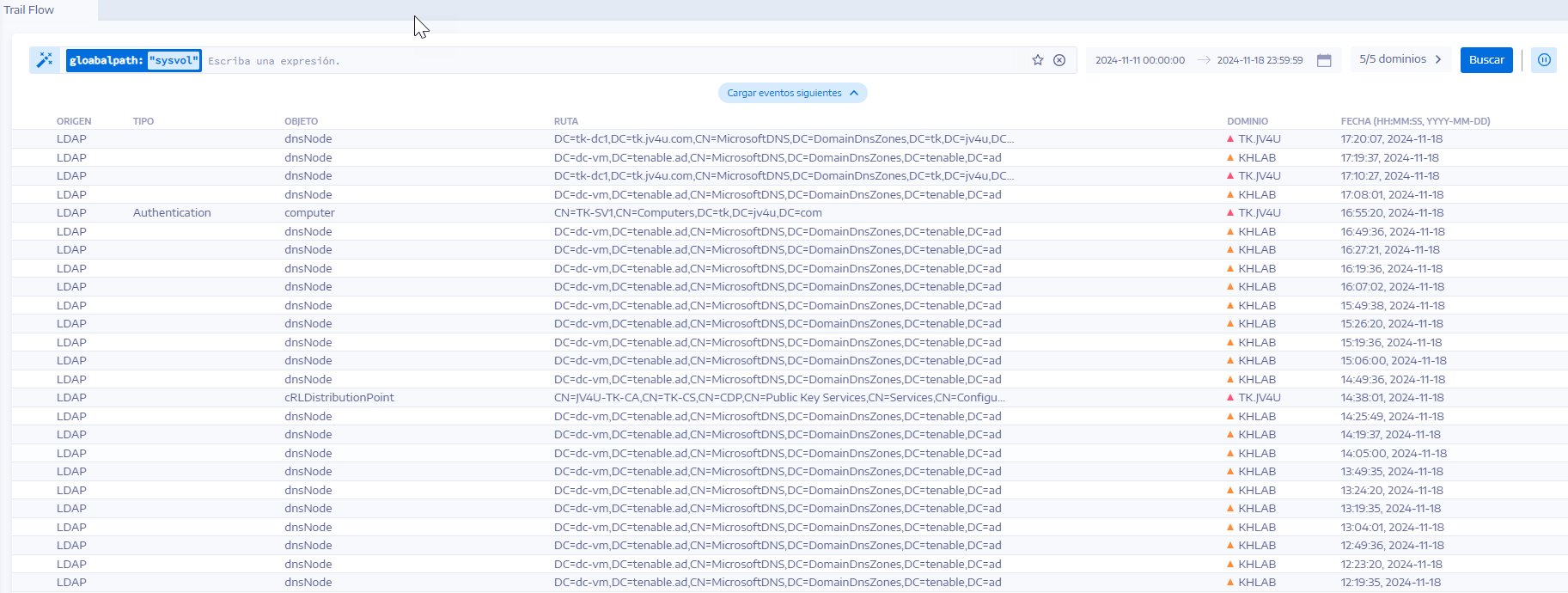

| Binarios de arranque y apagado de GPO y supervisión de la ruta global de SYSVOL | Supervisa los scripts en la ruta de arranque o la ruta de replicación global de SYSVOL. Los atacantes suelen usar estos scripts para aprovecharse de los servicios nativos de AD y propagar ransomware rápidamente por un entorno.

|

|

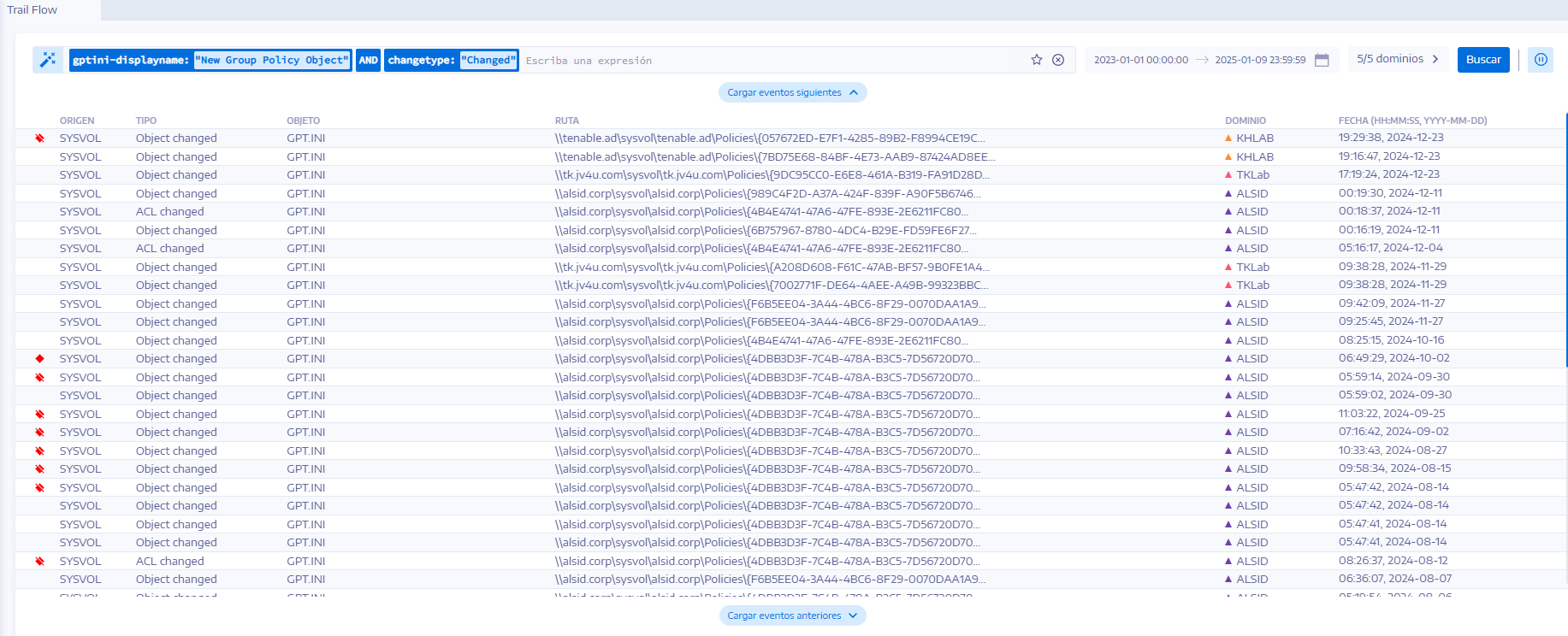

| Modificaciones de la configuración de GPO | Supervisa las modificaciones en las configuraciones de un GPO. Los atacantes suelen usar este método para degradar la configuración de seguridad y así facilitar la persistencia o la toma de control de cuentas. | |

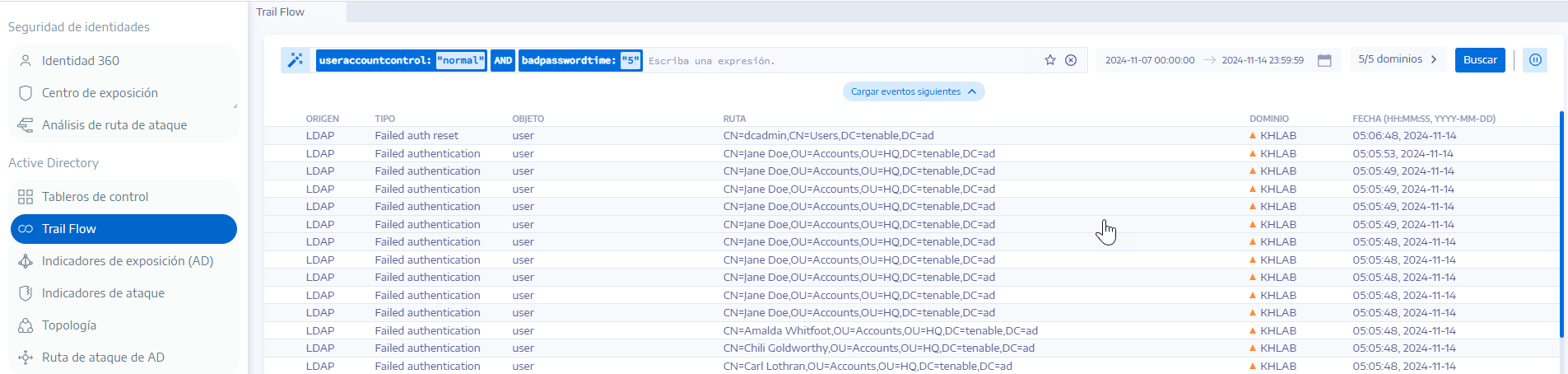

| Error de autenticación y restablecimiento de contraseña |

Supervisa varios intentos fallidos de autenticación que provocan un bloqueo, lo que puede servir como señal de alerta temprana de intentos de ataque de fuerza bruta. Nota: Debe establecer la política de bloqueo y las variables de fecha/hora. Para obtener más información, consulte Autenticación mediante una cuenta de Tenable Identity Exposure.

|

|

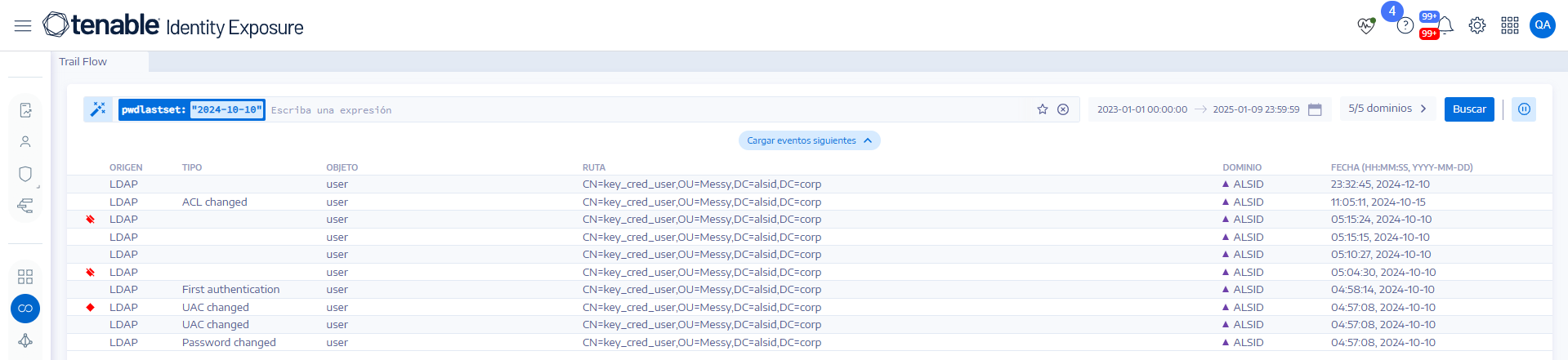

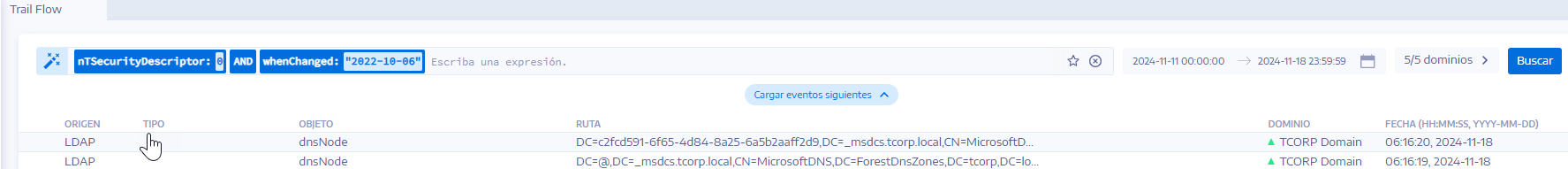

| Permisos de objeto agregados, quitados o modificados |

Supervisa las modificaciones no autorizadas de los derechos de las ACL y los conjuntos de permisos de objetos relacionados. Los atacantes se aprovechan de este método para elevar los permisos. Nota: Debe proporcionar la variable de fecha/hora.

|

|

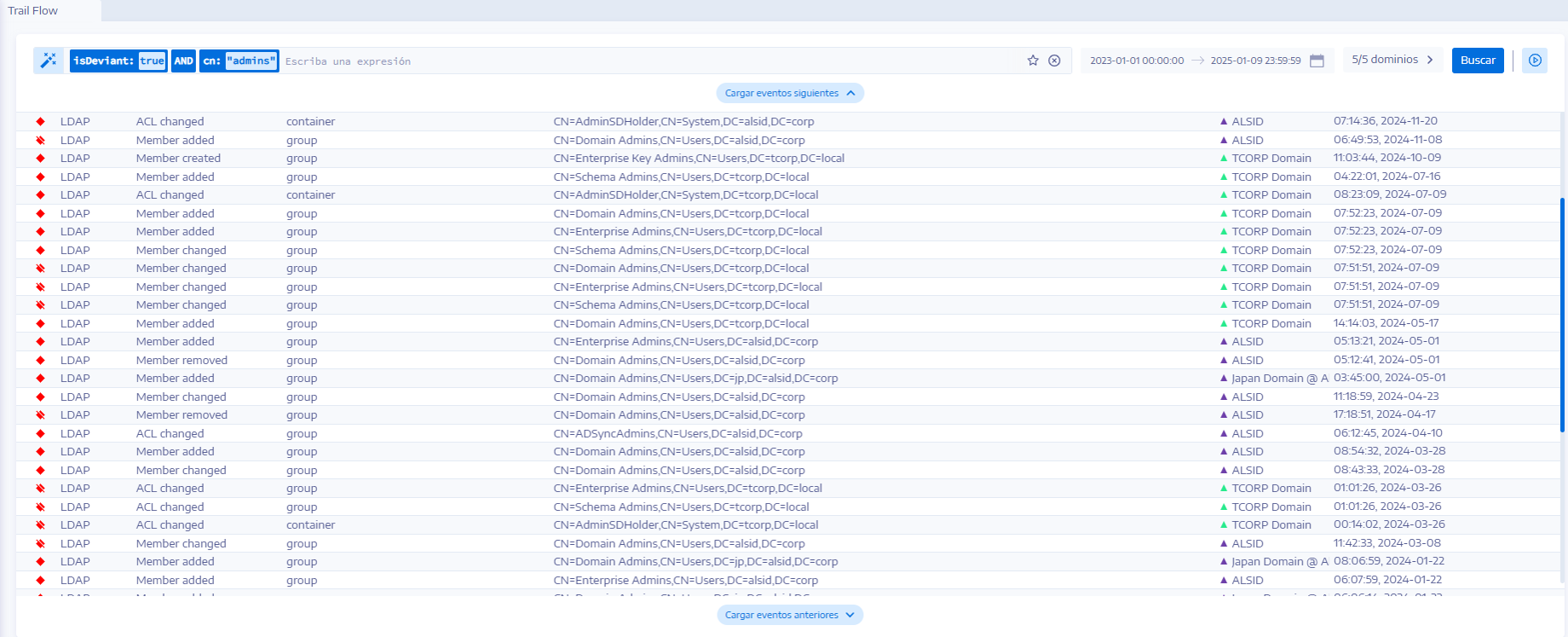

| Cambios en los administradores, que provocan una anomalía |

Los grupos administrativos integrados y los grupos personalizados son grupos confidenciales que requieren una supervisión minuciosa para detectar anomalías o cambios de configuración que puedan generar riesgos. Esta consulta le permite revisar rápidamente los cambios recientes que podrían haber afectado negativamente la configuración de seguridad dentro del grupo de administradores. |

|

Consulte también