Detalles del evento

Trail Flow en Tenable Identity Exposure brinda información detallada sobre cada evento que afecta su instancia de Active Directory (AD). Los detalles sobre un evento específico le permiten revisar la información técnica y adoptar medidas correctivas según lo exija el nivel de gravedad del indicador de exposición (IoE).

Para ver los detalles de un evento:

-

En Tenable Identity Exposure, haga clic en Trail Flow para abrir la página “Trail Flow”.

-

Haga clic para seleccionar una entrada en la tabla “Trail Flow”.

Se abre el panel Detalles del evento.

IoE, evento y objeto anómalo

-

Un indicador de exposición (IoE) describe una amenaza que afecta la instancia de AD. Los IoE de Tenable Identity Exposure evalúan los niveles de seguridad después de recibir un evento en tiempo real. Los IoE pueden incluir varias vulnerabilidades técnicas. Estos IoE brindan información sobre las vulnerabilidades detectadas, los objetos anómalos asociados y las recomendaciones para tomar medidas correctivas.

-

Un evento indica un cambio relacionado con la seguridad que puede tener lugar en una instancia de AD. Puede ser un cambio de contraseña, la creación de un usuario, la creación o modificación de un GPO, un nuevo derecho delegado, etc. Un evento puede cambiar el estado de conformidad de un IoE y hacer que pase de estar en conformidad a no estarlo.

-

Un objeto anómalo es un elemento técnico ―ya sea por sí solo o asociado a otro objeto anómalo― que permite que el vector de ataque del IoE funcione. Para obtener más información, consulte Indicadores de exposición.

Tabla “Atributos”

La tabla “Atributos” incluye las siguientes columnas:

| Columna | Descripción |

|---|---|

| Atributos | Indica los atributos del objeto de AD asociado al evento que seleccionó en la tabla “Trail Flow”. Los atributos describen las características del objeto. Varios atributos pueden describir un único objeto de AD. |

| Valor en el evento | Indica el valor del atributo en el momento en que ocurrió el evento. |

| Valor actual | Indica el valor del atributo en la instancia de AD en el momento en que lo está viendo. |

Para buscar un atributo:

-

En el panel Detalles del evento, escriba una cadena en el cuadro de búsqueda.

Tenable Identity Exposure acota la lista a los atributos que coinciden con la cadena de búsqueda.

Para obtener más información, consulte Cambios de atributos.

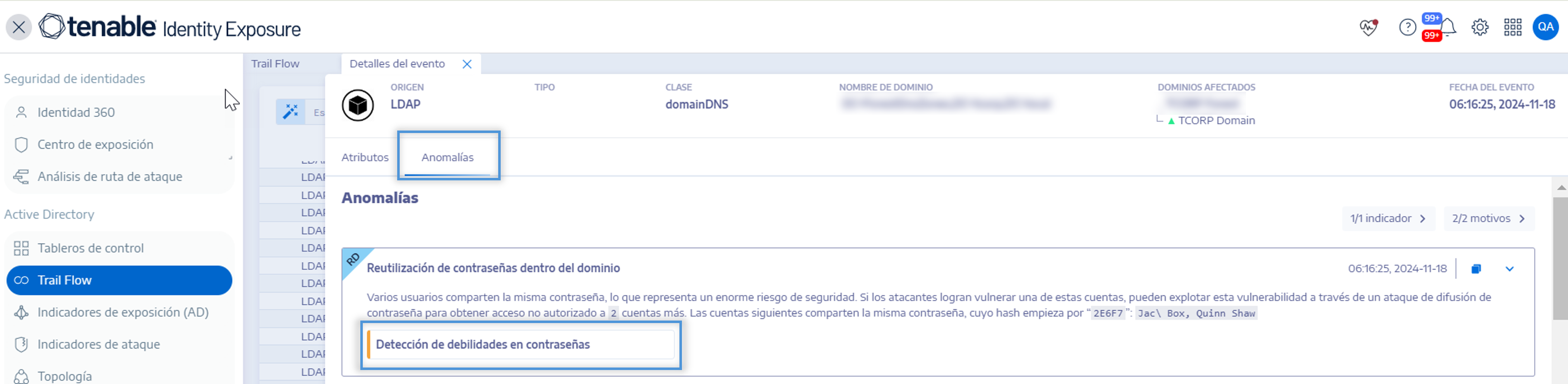

Anomalías

Si un evento en Trail Flow contiene anomalías, el panel “Detalles del evento” también las muestra para permitirle llegar al origen del problema.

Tenable Identity Exposure vincula una anomalía a un objeto raíz y puede vincularlo a varios atributos incriminatorios. Cuando resuelve uno de estos atributos, Tenable Identity Exposure resuelve la anomalía en el objeto raíz. Luego crea una nueva anomalía para el objeto raíz y mantiene el mismo motivo, pero incluye solo los atributos no resueltos.

Por ejemplo, Tenable Identity Exposure vincula una anomalía al objeto A por un único motivo que se conecta a varios objetos relacionados (B, C y D). Cuando resuelve el atributo incriminatorio en el objeto C, Tenable Identity Exposure resuelve la anomalía en el objeto A. Luego crea una nueva anomalía para el objeto A y la vincula al mismo motivo, pero incluye solo los objetos B y D.

Durante este proceso, Tenable Identity Exposure puede generar un evento de Trail Flow que muestre varias anomalías como resueltas y reabiertas en la misma marca de tiempo.

Para mostrar las anomalías:

-

En Tenable Identity Exposure, haga clic en Trail Flow para abrir la página “Trail Flow”.

-

Haga clic para seleccionar una entrada en la tabla “Trail Flow”.

Se abre el panel Detalles del evento.

-

Seleccione la pestaña Anomalías.

Tenable Identity Exposure muestra la lista de anomalías y los IoE que las desencadenaron.

Para acceder a los detalles de un IoE:

-

En la pestaña Anomalías, haga clic en el mosaico del IoE debajo del motivo de la anomalía.

Se abre el panel Detalles del indicador con una lista de objetos anómalos y la siguiente información:

-

Nombre del IoE

-

La gravedad del IoE (crítica, alta, media, baja)

-

El estado del IoE

-

La marca de tiempo de la última detección

-

-

Haga clic en cualquiera de las siguientes pestañas:

-

Información: incluye recursos internos y externos sobre el IoE.

-

Detalles de la vulnerabilidad: brinda explicaciones sobre la debilidad detectada en la instancia de AD.

-

Objetos anómalos: incluye detalles técnicos y un cuadro de búsqueda para filtrar los objetos.

-

Recomendaciones: incluye sugerencias sobre cómo resolver el problema.

-