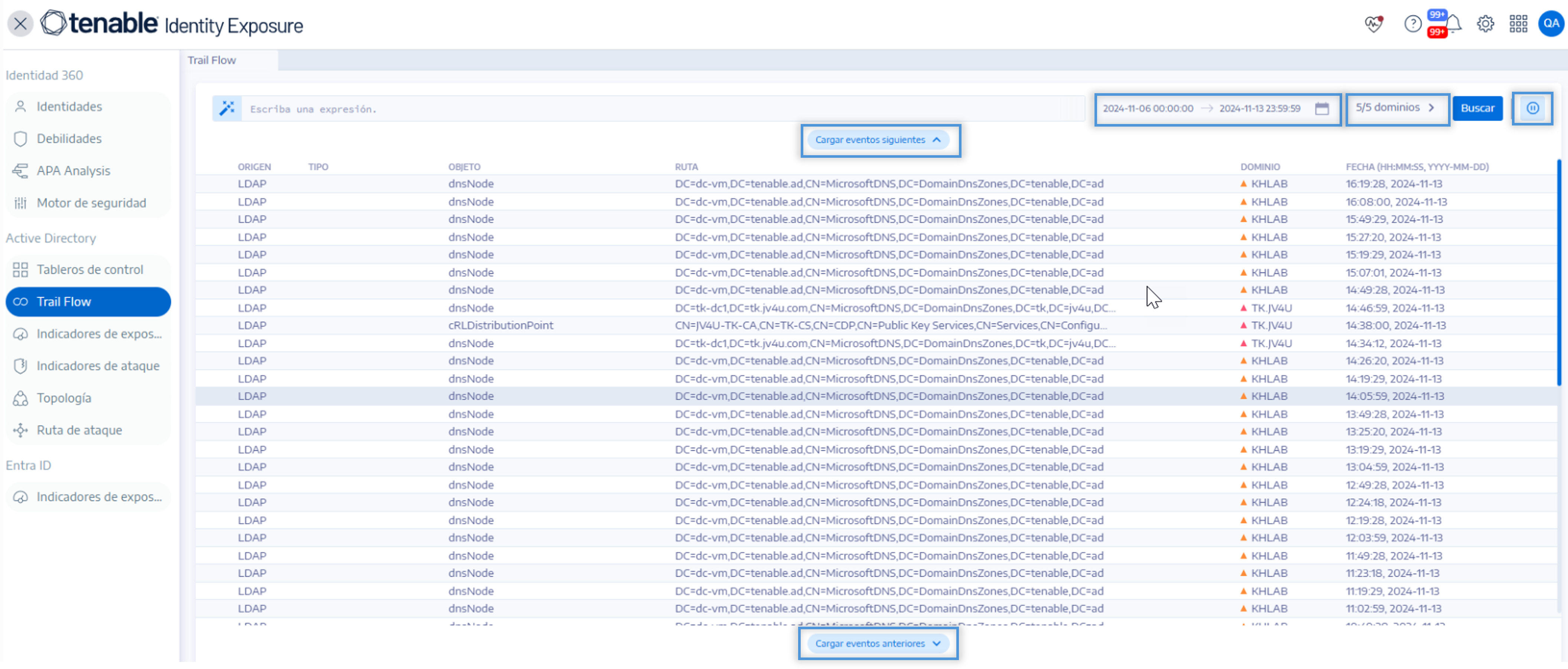

Trail Flow

Trail Flow de Tenable Identity Exposure muestra la supervisión y el análisis en tiempo real de los eventos que afectan su infraestructura de AD. Le permite detectar vulnerabilidades críticas y las acciones de corrección recomendadas.

Con la página Trail Flow, puede retroceder en el tiempo y cargar eventos anteriores o buscar eventos específicos. También puede usar el cuadro de búsqueda situado al principio de la página para buscar amenazas y detectar patrones malintencionados.

Trail Flow hace un seguimiento de los siguientes eventos:

-

Cambios de usuarios y grupos: incluye la creación, la eliminación y la modificación de cuentas y grupos.

-

Modificaciones de permisos: incluye las modificaciones a los controles de acceso en objetos, como archivos, carpetas e impresoras.

-

Ajustes en la configuración del sistema: involucra cambios en los objetos de política de grupo (GPO) y otras opciones críticas.

-

Actividades sospechosas: incluye intentos no autorizados, escalamientos de privilegios y otros eventos que generan señales de alerta.

Tenable Identity Exposure ofrece estas funcionalidades para aprovechar los datos de Trail Flow:

-

Búsquedas y filtros: es posible navegar de manera sencilla por el flujo de eventos mediante palabras clave o criterios específicos, lo que permite centrar la atención en las actividades pertinentes y minimizar el ruido externo.

-

Información detallada del evento: cada entrada de evento ofrece detalles exhaustivos, que abarcan el objeto afectado, el usuario responsable del cambio, el protocolo utilizado y los indicadores de exposición (IoE) asociados.

-

Relaciones visualizadas: refiere a la capacidad de ilustrar las relaciones entre los eventos, donde se destaca cómo actividades aparentemente no relacionadas pueden contribuir a una campaña de ataque más amplia.

Para acceder a Trail Flow:

-

En Tenable Identity Exposure, haga clic en Trail Flow en la barra de navegación de la izquierda.

Se abre la página “Trail Flow” con una lista de eventos. Para obtener más información, consulte Trail Flow Table.

¿Cómo aparecen los datos en Trail Flow?

-

Cuando realiza una acción dentro de la interfaz de Active Directory (AD), por ejemplo:

-

Crear una nueva cuenta de usuario.

-

Modificar la pertenencia a un grupo de un usuario.

-

Restablecer una contraseña.

-

Deshabilitar una cuenta.

-

Habilitar una cuenta.

-

Eliminar una cuenta.

-

Mover un objeto.

-

Modificar permisos.

-

-

Active Directory (AD) genera automáticamente una entrada del registro de eventos que captura detalles de la operación, entre otras cosas:

-

Marca de tiempo.

-

Administrador que se encarga de la acción.

-

Objetos afectados.

-

Cambios específicos que se hicieron.

-

-

Tenable Identity Exposure recopila y analiza de manera continua estos registros de eventos y correlaciona los eventos, identifica patrones y detecta anomalías.

-

En la página “Trail Flow” se visualizan el flujo y el impacto de la operación:

-

Línea de tiempo: muestra una secuencia cronológica de eventos, donde se resalta la operación reciente.

-

Detalles del objeto: ofrece información específica sobre los objetos afectados, incluidos sus atributos y relaciones.

-

Historial de cambios: muestra un historial de modificaciones hechas en los objetos, incluida la operación actual.

-

Información sobre riesgos: identifica riesgos potenciales asociados a la operación, como permisos excesivos o la pertenencia a grupos confidenciales.

-

Información sobre cumplimiento: indica cualquier infracción de cumplimiento relacionada con la operación.

-

Consulte también

-

Información general de Trail Flow

-

Trail Flow Use Cases