Detalles de alertas de SYSLOG y de correo electrónico

Cuando habilita las alertas de SYSLOG o de correo electrónico, Tenable Identity Exposure envía notificaciones cuando detecta una anomalía, un ataque o un cambio.

Nota: Hay un tiempo de ingesta que se debe tener en cuenta antes de recibir alertas de IoA. Este retraso es diferente del que se observa durante la fase de “prueba de la configuración” cuando se configuran las alertas de SYSLOG y de correo electrónico. Por lo tanto, no utilice la duración de la configuración de prueba como referencia para comparar con el tiempo de las alertas que se desencadenan tras un ataque real.

Encabezado de alerta

Los encabezados de alertas de SYSLOG (RFC-3164) usan el formato de evento común (CEF), un formato común en soluciones que integran la administración de eventos e información de seguridad (SIEM).

Ejemplo de alerta para un indicador de exposición (IoE)

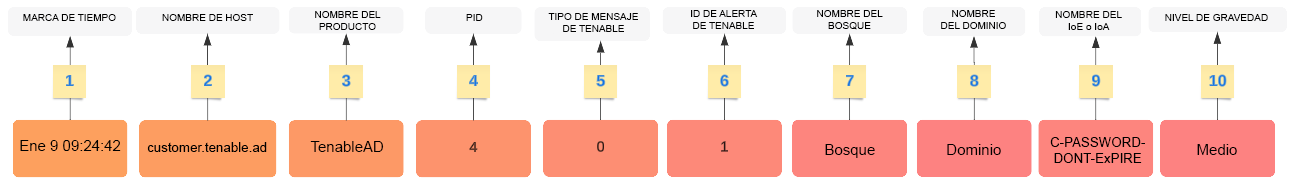

Encabezado de alerta de IoE

<116>Jan 9 09:24:42 qradar.alsid.app AlsidForAD[4]: "0" "1" "Alsid Forest" "emea.corp" "C-PASSWORD-DONT-EXPIRE" "medium" "CN=Gustavo Fring,OU=Los_Pollos_Hermanos,OU=Emea,DC=emea,DC=corp" "28" "1" "R-DONT-EXPIRE-SET" "2434" "TrusteeCn"="Gustavo Fring"Ejemplo de alerta para un indicador de ataque (IoA)

Encabezado de alerta de IoA

<116>Jan 9 09:24:42 qradar.alsid.app AlsidForAD[4]: "2" "1337" "Alsid Forest" "emea.corp" "DC Sync" "medium" "yoda.alsid.corp" "10.0.0.1" "antoinex1x.alsid.corp" "10.1.0.1" "user"="Gustavo Fring" "dc_name"="MyDC"Información de la alerta

Elementos genéricos

La estructura del encabezado incluye las siguientes partes, como se describe en la tabla.

| Parte | Descripción |

|---|---|

| 1 |

Marca de tiempo: fecha de la detección. Ejemplo: “Jun 7 05:37:03”. |

| 2 |

Nombre de host: nombre de host de la aplicación. Ejemplo: “cliente.tenable.ad”. |

| 3 |

Nombre del producto: nombre del producto que desencadenó la anomalía. Ejemplo: “TenableAD”, “OtroProductoTenableAD”. |

| 4 |

PID: ID del producto (Tenable Identity Exposure). Ejemplo: [4]. |

| 5 |

Tipo de mensaje de Tenable: identificador de los orígenes de los eventos. Ejemplo: “0” (= Con cada anomalía), “1” (= Cuando hay cambios), “2” (= Con cada ataque), “3” (= Cuando cambia el estado de verificación de estado). |

| 6 |

ID de alerta de Tenable: ID único de la alerta. Ejemplo: “0”, “132”. |

| 7 |

Nombre del bosque: nombre del bosque del evento relacionado. Ejemplo: “Bosque corporativo”. |

| 8 |

Nombre del dominio: nombre de dominio relacionado con el evento. Ejemplo: “tenable.corp”, “zwx.com”. |

| 9 |

Nombre en clave de Tenable: nombre en clave del indicador de exposición (IoE) o del indicador de ataque (IoA). Ejemplos: “C-PASSWORD-DONT-EXPIRE”, “DC Sync”. |

| 10 |

Nivel de gravedad de Tenable: nivel de gravedad de la anomalía relacionada. Ejemplo: “crítica”, “alta”, “media”. |

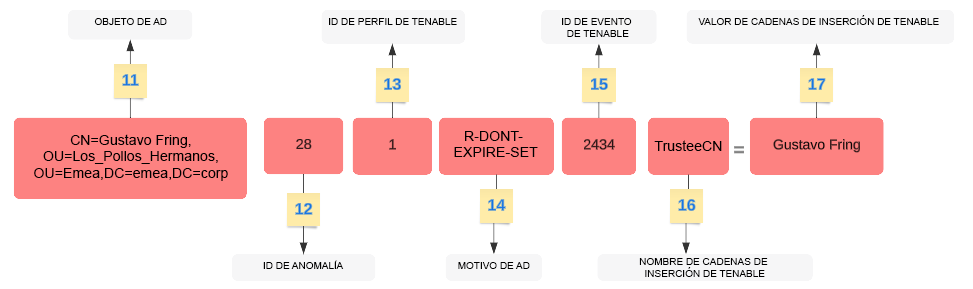

Elementos específicos de los IoE

| Parte | Descripción |

|---|---|

| 11 |

Objeto de AD: nombre distintivo del objeto anómalo. Ejemplo: “CN=s_infosec.scanner,OU=ADManagers,DC=dominio,DC=local”. |

| 12 |

ID de anomalía de Tenable: ID de la anomalía. Ejemplo: “24980”, “132”, “28”. |

| 13 |

ID de perfil de Tenable: ID del perfil en el que Tenable Identity Exposure desencadenó la anomalía. Ejemplo: “1” (Tenable), “2” (sec_team). |

| 14 |

Nombre en clave del motivo de AD: nombre en clave del motivo de la anomalía. Ejemplo: “R-DONT-EXPIRE-SET”, “R-UNCONST-DELEG”. |

| 15 |

ID de evento de Tenable: ID del evento que la anomalía desencadenó. Ejemplo: “40667”, “28”. |

| 16 |

Nombre de las cadenas de inserción de Tenable: nombre del atributo que desencadenó el objeto anómalo. Ejemplo: “Cn”, “useraccountcontrol”, “member”, “pwdlastset”. |

| 17 |

Valor de las cadenas de inserción de Tenable: valor del atributo que desencadenó el objeto anómalo. Ejemplo: “s_infosec.scanner”, “CN=Backup Operators,CN=Builtin,DC=domain,DC=local”. |

Inserciones de cadenas y comillas dobles

|

|

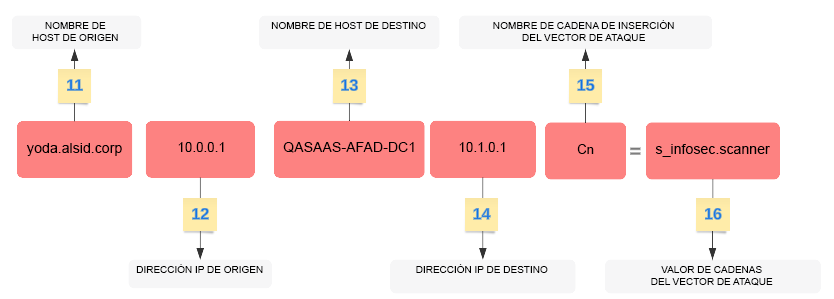

Elementos específicos de los IoA

| Parte | Descripción |

|---|---|

| 11 |

Nombre de host de origen: nombre de host del host atacante. El valor también puede ser “Desconocido”. |

| 12 |

Dirección IP de origen: dirección IP del host atacante. Los valores pueden ser “IPv4” o “IPv6”. |

| 13 |

Nombre de host de destino: nombre de host del host atacado. |

| 14 |

Dirección IP de destino: dirección IP del host atacado. Los valores pueden ser “IPv4” o “IPv6”. |

| 15 |

Nombre de las cadenas de inserción del vector de ataque: nombre del atributo que desencadenó el objeto anómalo. |

| 16 |

Valor de las cadenas de inserción del vector de ataque: valor del atributo que desencadenó el objeto anómalo. |

Marcos de mensajes de SYSLOG

-

Para la configuración UDP y TCP de SYSLOG, Tenable Identity Exposure usa el método de marco no transparente según RFC-6587, sección 3.4.2 para delimitar los mensajes. El carácter de marco es el salto de línea (\n).

-

Para TCP con TLS, Tenable Identity Exposure usa el método de conteo de octetos, como se describe en RFC-6587, sección 3.4.1.

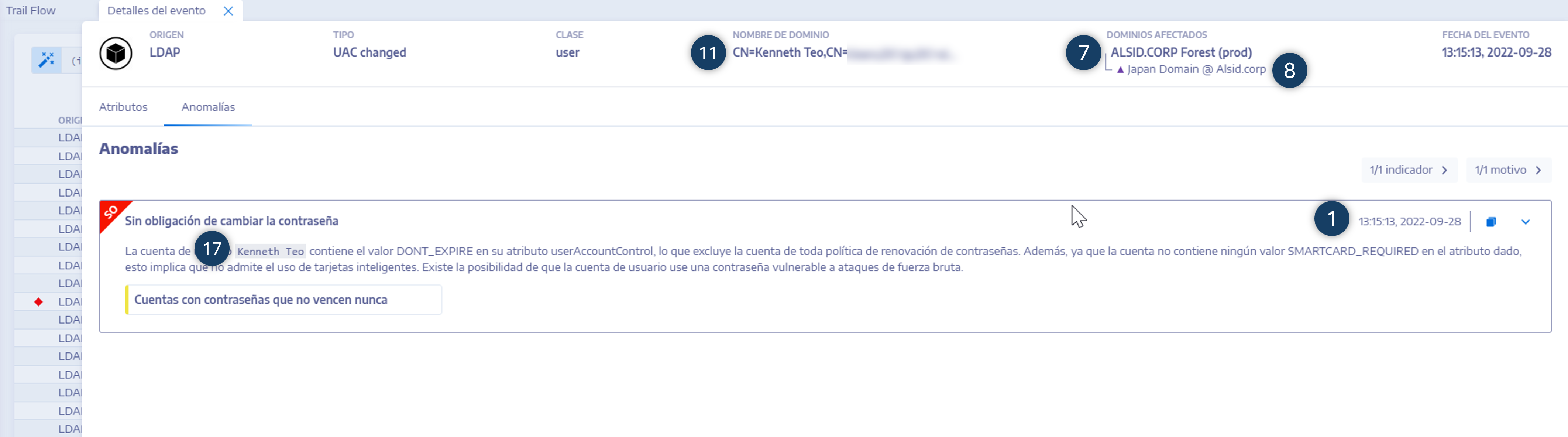

Ejemplos

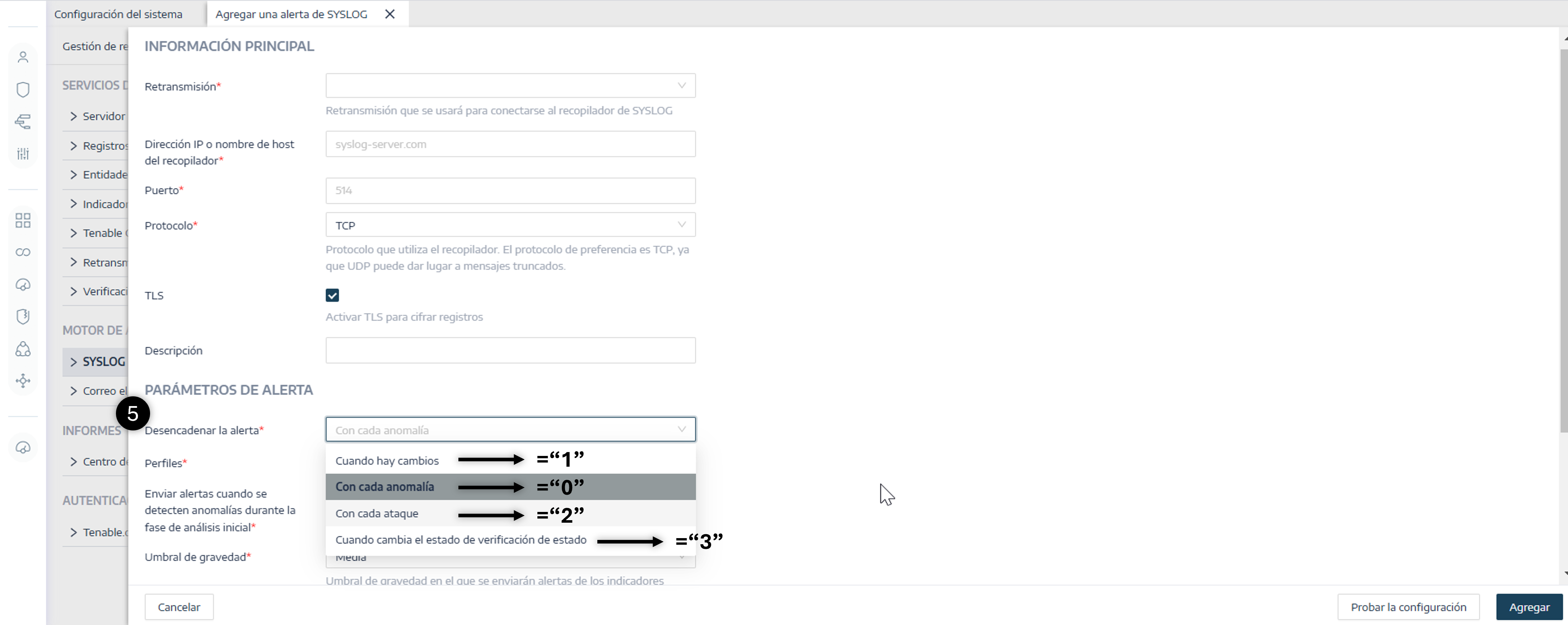

En este ejemplo se muestra el origen del evento (5). Este parámetro se configura en la página de configuración de SYSLOG. Para obtener más información, consulte Alertas de SYSLOG.

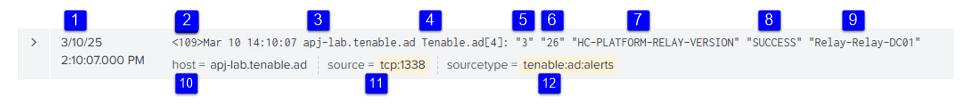

En este ejemplo se muestran los resultados de las verificaciones de estado que Tenable Identity Exposure realizó en su entorno. Para obtener más información, consulte Verificaciones de estado.

La estructura del encabezado incluye las siguientes partes, como se describe en la tabla.

| Parte | Descripción |

|---|---|

| 1 |

Marca de tiempo: indica la fecha y hora en que se detectó el evento. |

| 2 |

Prioridad de SYSLOG: este es el valor de prioridad de SYSLOG, que combina los niveles de facilidad y gravedad (RFC-3164). |

| 3 |

Nombre de host: el nombre de host de la aplicación o del dispositivo que generó la alerta. |

| 4 |

Nombre y PID del producto: especifica el nombre del producto y su ID de proceso. |

| 5 |

Tipo de mensaje de Tenable: identificador de los orígenes de los eventos. Ejemplo: “0” (= Con cada anomalía), “1” (= Cuando hay cambios), “2” (= Con cada ataque), “3” (= Cuando cambia el estado de verificación de estado). |

| 6 |

ID de alerta de Tenable: ID único de la alerta. Ejemplo: “0”, “132”. |

| 7 |

Nombre en clave de la verificación de estado: indica la verificación de estado específica que se llevó a cabo. Para obtener más información, consulte Verificaciones de estado. |

| 8 |

Estado de la verificación de estado: indica el resultado de la verificación de estado. |

| 9 |

Nombre de la instancia de Relay o nombre del dominio: señala la instancia de Relay o el controlador de dominio asociados a esta verificación de estado. |

| 10-12 |

Campos de metadatos:

|