Alertas de SYSLOG

Algunas organizaciones utilizan SIEM (administración de eventos e información de seguridad) para recopilar registros sobre posibles amenazas e incidentes de seguridad. Tenable Identity Exposure puede enviar información de seguridad relacionada con Active Directory a los servidores SYSLOG de SIEM para mejorar los mecanismos de alerta.

Administrar alertas de SYSLOG

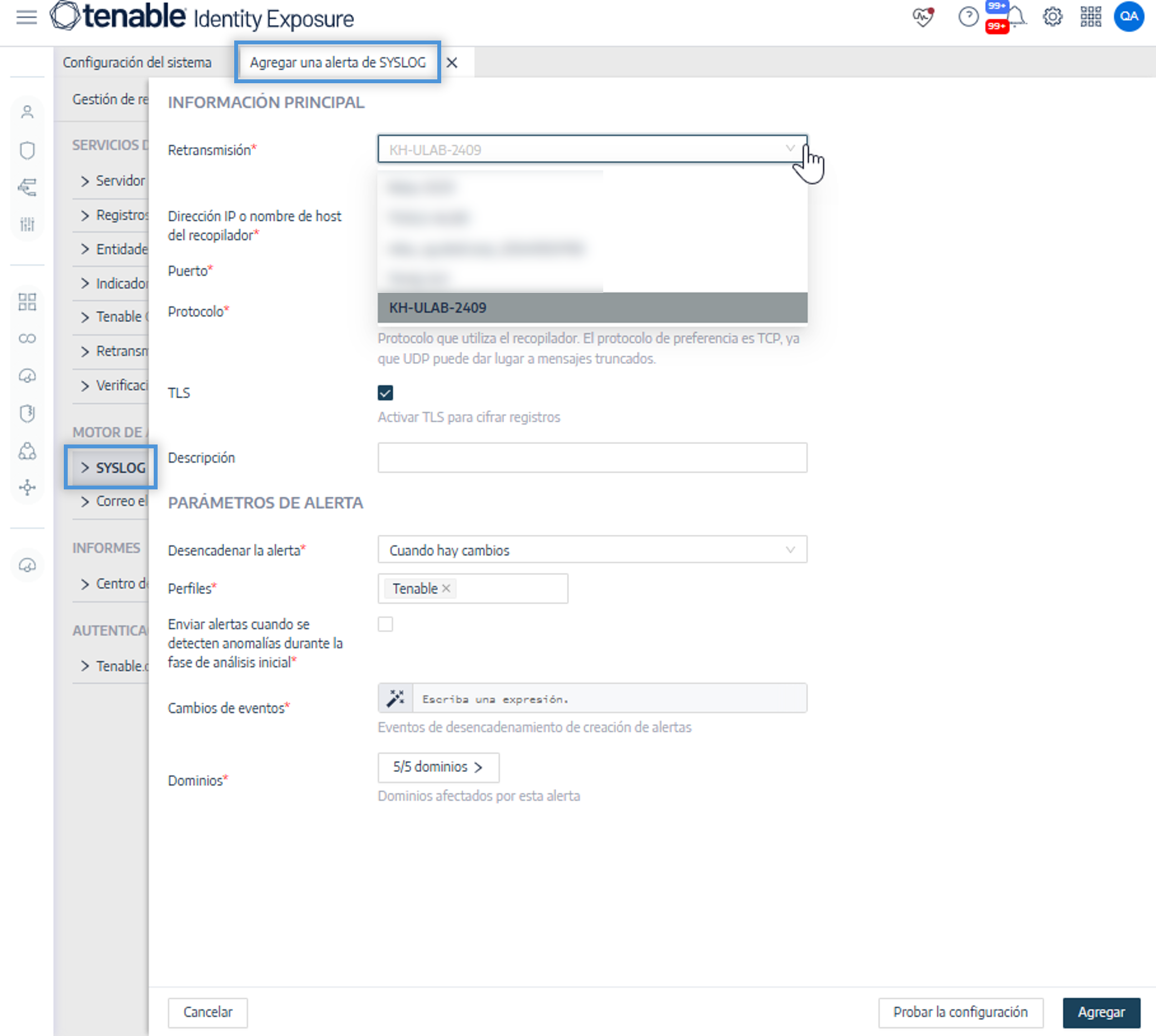

Para agregar una nueva alerta de SYSLOG:

-

En Tenable Identity Exposure, haga clic en Sistema > Configuración > SYSLOG.

-

Haga clic en el botón Agregar una alerta de SYSLOG a la derecha.

Aparece el panel Agregar una alerta de SYSLOG.

-

En la sección Información principal, indique lo siguiente:

-

Si la red usa Secure Relay: en el cuadro Relay, haga clic en la flecha para seleccionar de la lista desplegable una instancia de Relay para que se comunique con la solución de SIEM.

-

En el cuadro Dirección IP o nombre de host del recopilador, escriba la dirección IP o el nombre de host del servidor que recibe las notificaciones.

-

En el cuadro Puerto, escriba el número de puerto del recopilador.

-

En el cuadro Protocolo, haga clic en la flecha para seleccionar “UDP” o “TCP”.

-

Si elige “TCP”, seleccione la casilla de la opción TLS si quiere habilitar el protocolo de seguridad TLS para cifrar los registros.

-

-

-

En el cuadro Descripción, escriba una descripción breve del recopilador.

-

En la lista desplegable Desencadenar la alerta, seleccione una opción:

-

Cuando hay cambios: Tenable Identity Exposure envía una notificación cada vez que se produce un evento que se especificó.

-

Con cada anomalía: Tenable Identity Exposure envía una notificación tras cada detección de un IoE anómalo.

-

Con cada ataque: Tenable Identity Exposure envía una notificación tras cada detección de un IoA anómalo.

-

Cuando cambia el estado de verificación de estado: Tenable Identity Exposure envía una notificación cada vez que cambia el estado de una verificación de estado.

-

-

En el cuadro Perfiles, haga clic para seleccionar el perfil que quiere usar para esta alerta de SYSLOG (si corresponde).

-

Enviar alertas cuando se detecten anomalías durante la fase de análisis inicial: siga uno de los procedimientos a continuación (si corresponde):

-

Seleccione la casilla: Tenable Identity Exposure envía un gran volumen de mensajes de SYSLOG cuando un reinicio del sistema desencadena alertas.

-

Anule la selección de la casilla: Tenable Identity Exposure no envía mensajes de SYSLOG cuando un reinicio del sistema desencadena alertas.

-

-

Umbral de gravedad: haga clic en la flecha del cuadro desplegable para seleccionar el umbral en el que Tenable Identity Exposure envía alertas (si corresponde).

-

Según el desencadenante de alertas que haya seleccionado anteriormente:

-

Cambios de eventos: si configura las alertas para que se desencadenen cuando hay cambios, escriba una expresión para desencadenar la notificación del evento.

Puede hacer clic en el ícono

para usar el asistente de búsqueda o escribir una expresión de consulta en el cuadro de búsqueda y hacer clic en Validar. Para obtener más información, consulte Personalizar las consultas de Trail Flow.Nota: Tenable Identity Exposure aplica este filtro tan pronto como recibe eventos para reenviarlos a SYSLOG antes de realizar cualquier análisis de seguridad adicional. Como consecuencia, los filtros que se basan en datos enriquecidos o posprocesados no funcionarán en esta etapa.

para usar el asistente de búsqueda o escribir una expresión de consulta en el cuadro de búsqueda y hacer clic en Validar. Para obtener más información, consulte Personalizar las consultas de Trail Flow.Nota: Tenable Identity Exposure aplica este filtro tan pronto como recibe eventos para reenviarlos a SYSLOG antes de realizar cualquier análisis de seguridad adicional. Como consecuencia, los filtros que se basan en datos enriquecidos o posprocesados no funcionarán en esta etapa. -

Indicadores de exposición: si configura alertas para que se desencadenen con cada anomalía, haga clic en la flecha junto a cada nivel de gravedad para expandir la lista de indicadores de exposición y seleccione aquellos para los cuales quiere enviar alertas.

-

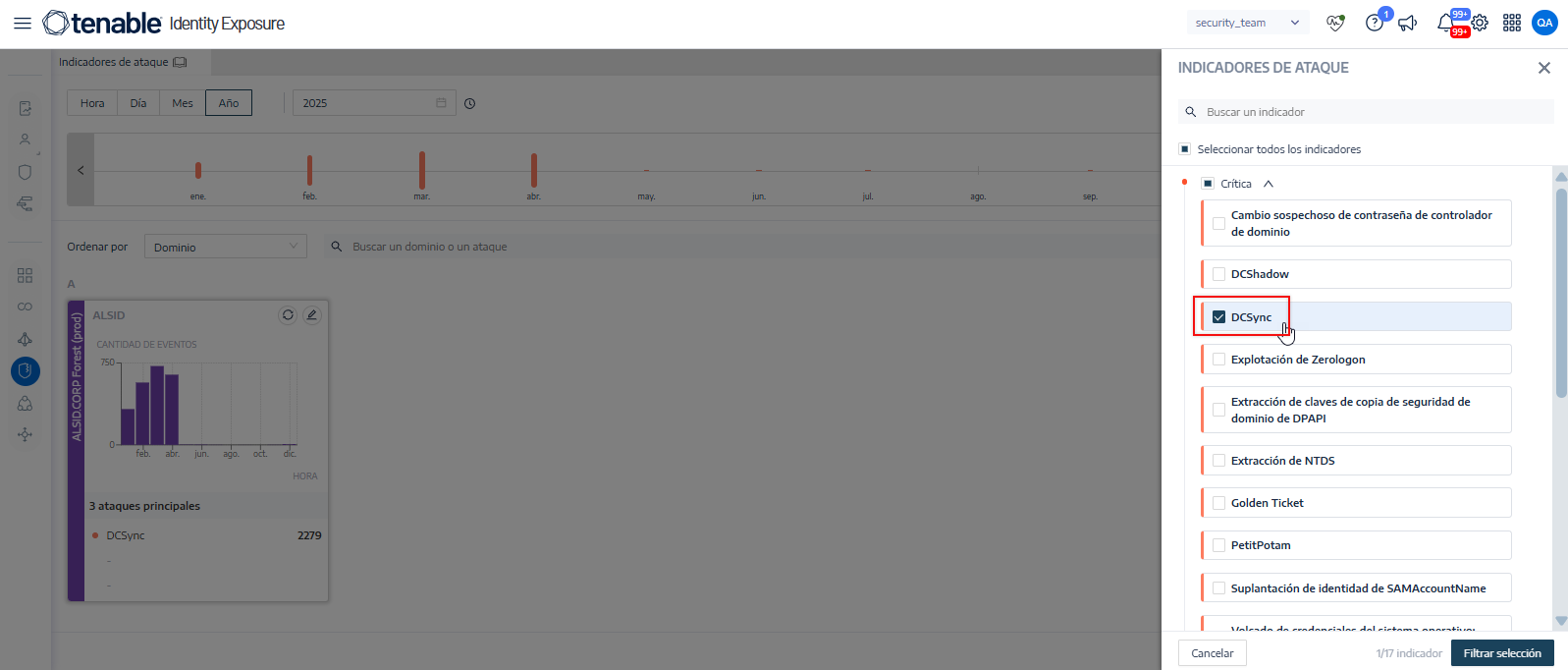

Indicadores de ataque: si configura alertas para que se desencadenen con cada ataque, haga clic en la flecha junto a cada nivel de gravedad para expandir la lista de indicadores de ataque y seleccione aquellos para los cuales quiere enviar alertas.

-

Cambios de estado de verificación de estado: haga clic en Verificaciones de estado para seleccionar el tipo de verificación de estado que desencadenará una alerta y haga clic en Filtrar selección.

-

-

Haga clic en el cuadro Dominios para seleccionar los dominios para los que Tenable Identity Exposure envía alertas.

Aparece el panel Bosques y dominios.

-

Seleccione el bosque o el dominio.

-

Haga clic en Filtrar selección.

-

-

Haga clic en Probar la configuración.

Un mensaje confirma que Tenable Identity Exposure envió una alerta de SYSLOG al servidor.

-

Haga clic en Agregar.

Un mensaje confirma que Tenable Identity Exposure creó la alerta de SYSLOG.

Para editar una alerta de SYSLOG:

-

En Tenable Identity Exposure, haga clic en Sistema > Configuración > SYSLOG.

-

En la lista de alertas de SYSLOG, pase el cursor por la que quiere modificar y haga clic en el ícono

al final de la línea.

al final de la línea.Aparece el panel Editar una alerta de SYSLOG.

-

Haga las modificaciones necesarias según se describe en el procedimiento anterior (“Para agregar una nueva alerta de SYSLOG:”).

-

Haga clic en Editar.

Un mensaje confirma que Tenable Identity Exposure actualizó la alerta.

Para eliminar una alerta de SYSLOG:

-

En Tenable Identity Exposure, haga clic en Sistema > Configuración > SYSLOG.

-

En la lista de alertas de SYSLOG, pase el cursor por la que quiere eliminar y haga clic en el ícono

al final de la línea.

al final de la línea.Aparece un mensaje para pedirle que confirme la eliminación.

-

Haga clic en Eliminar.

Un mensaje confirma que Tenable Identity Exposure eliminó la alerta.

Asignar datos de SYSLOG a una alerta de Tenable Identity Exposure

En este procedimiento se explica cómo asignar datos de SYSLOG desde la instancia de SIEM a Tenable Identity Exposure alertas de ataque.

Ejemplo:

<116>feb 04 10:31:01 qradar.alsid.app TenableAD[4]: "2" "1337" "Alsid Forest" "alsid.corp" "DC Sync" "medium" "LABFAB-TOOLS" "10.200.200.5" "LABFAB-DC" "10.200.200.4" "user"="dcadmin" "dc_name"="LABFAB-DC"Cada evento de SYSLOG de Tenable sigue un formato estándar donde los campos específicos se escriben entre comillas (“). Estos campos representan diferentes atributos de eventos, como el ID de alerta, el dominio, el tipo de amenaza, el nivel de riesgo, los nombres de host, las direcciones IP, etc.

| N.° de pieza | Valor del campo | Descripción |

|---|---|---|

| 1 | feb 04 10:31:01 | Marca de tiempo (hora del evento) |

| 2 | "2" | Nivel de gravedad |

| 3 | "1337" | ID de alerta |

| 4 | "Alsid Forest" | Nombre del bosque |

| 5 | "alsid.corp" | Nombre de dominio |

| 6 | "DC Sync" | Ataque/Nombre en clave de Tenable |

| 7 | "medium" | Nivel de riesgo |

| 8 | "LABFAB-TOOLS" | Nombre de host de origen |

| 9 | "10.200.200.5" | Dirección IP de origen |

| 10 | "LABFAB-DC" | Nombre de host de destino (DC de destino) |

| 11 | "10.200.200.4" | Dirección IP de destino |

| 12 | "user"="dcadmin" | Cuenta usada en el ataque |

| 13 | "dc_name"="LABFAB-DC" | Nombre del controlador de dominio |

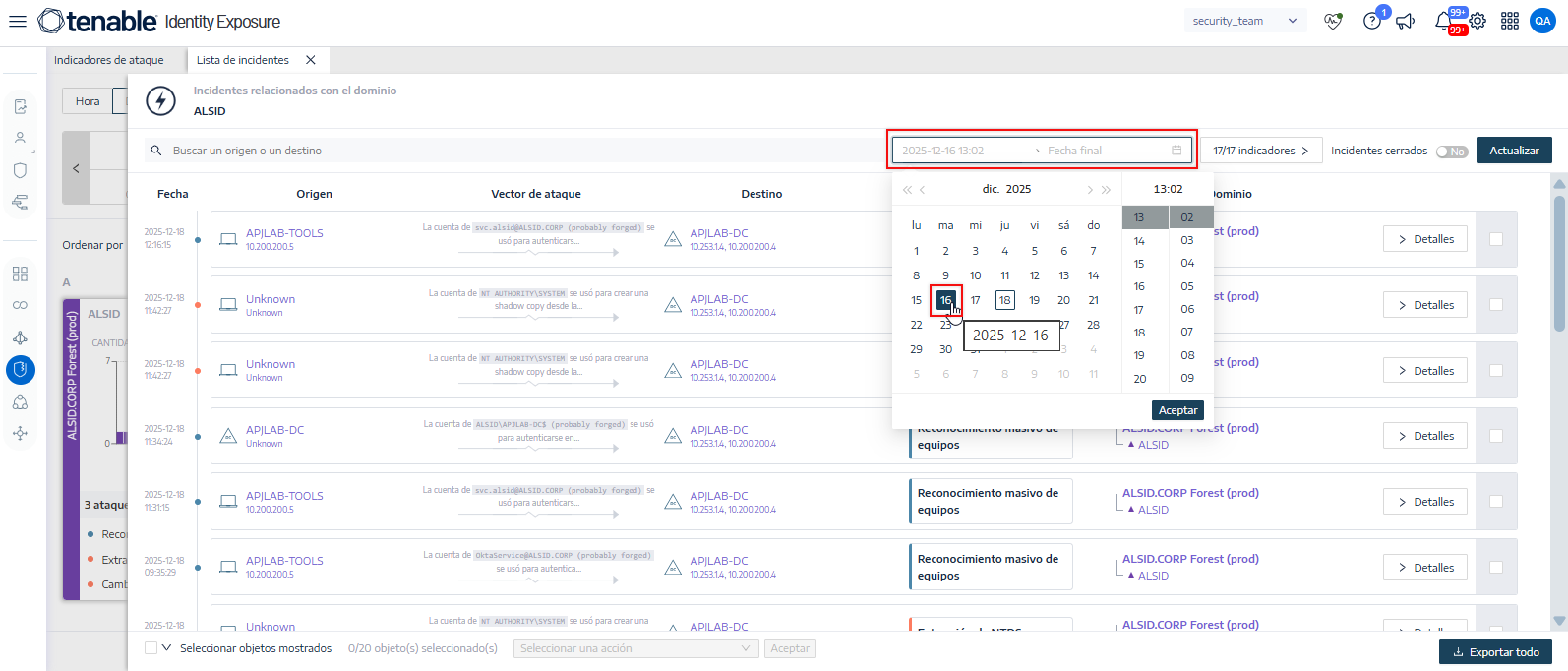

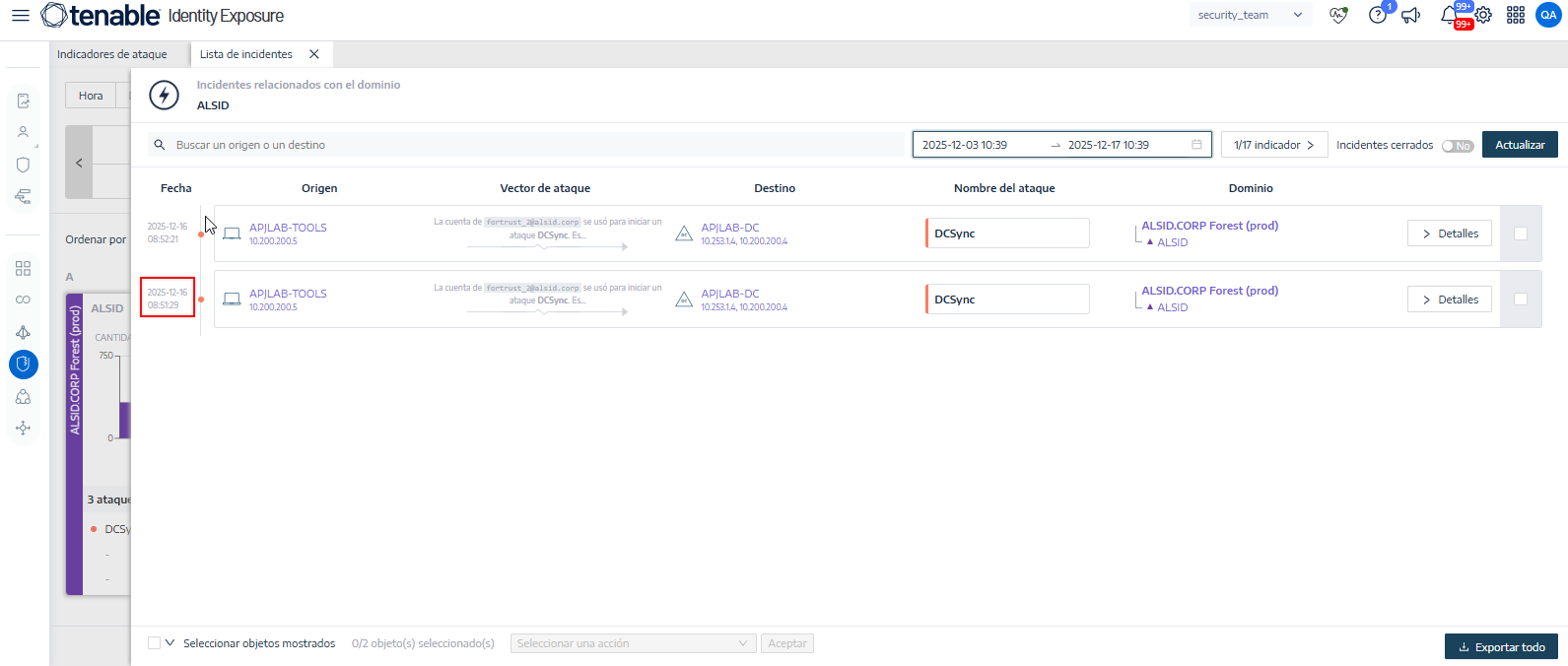

Para asignar datos de SYSLOG a información de ataques:

-

Filtrar por nombre en clave del ataque: seleccione los eventos con el valor “DC Sync” (parte 6: nombre en clave del ataque).

-

Filtrar por fecha: restringir los eventos a la marca de tiempo 04 feb 10:31:01 (parte 1: marca de tiempo).

-

Hacer coincidir la marca de tiempo exacta: verifique que la marca de tiempo del evento coincida con feb 04 10:31:01 (parte 1: marca de tiempo).

-

Verificar el origen y el destino: asegúrese de que los detalles del ataque coincidan:

-

Origen: “LABFAB-TOOLS” “10.200.200.5” (partes 8 y 9)

-

Destino: “LABFAB-DC” “10.200.200.4” (partes 10 y 11)

-

Consulte también