Autenticación de Kerberos

Tenable Identity Exposure se autentica en los controladores de dominio configurados mediante las credenciales que usted proporcionó. Estos controladores de dominio aceptan la autenticación de NTLM o Kerberos. NTLM es un protocolo heredado con problemas de seguridad documentados, por lo que ahora Microsoft y todos los estándares de ciberseguridad desaconsejan su uso. Por otro lado, Kerberos es un protocolo más sólido que debería tenerse en cuenta. Windows siempre lo intenta primero con Kerberos y recurre a NTLM únicamente si Kerberos no está disponible.

Tenable Identity Exposure es compatible tanto con NTLM como con Kerberos, con algunas excepciones. Tenable Identity Exposure prioriza Kerberos como protocolo preferido cuando cumple con todas las condiciones necesarias. En esta sección se describen los requisitos y se muestra cómo configurar Tenable Identity Exposure para garantizar el uso de Kerberos.

El uso de NTLM en lugar de Kerberos también es el motivo por el que el endurecimiento de SYSVOL interfiere con Tenable Identity Exposure. Para obtener más información, consulte Interferencia de endurecimiento de SYSVOL con Tenable Identity Exposure.

Compatibilidad con los modos de implementación de Tenable Identity Exposure

| Modo de implementación | Compatibilidad con Kerberos |

|---|---|

| En el entorno local | Sí |

| SaaS-TLS (heredado) | Sí |

| SaaS con Secure Relay de Tenable Identity Exposure | Sí |

| SaaS con VPN | No, tiene que cambiar la instalación al modo de implementación de Secure Relay de Tenable Identity Exposure . |

Requisitos técnicos

-

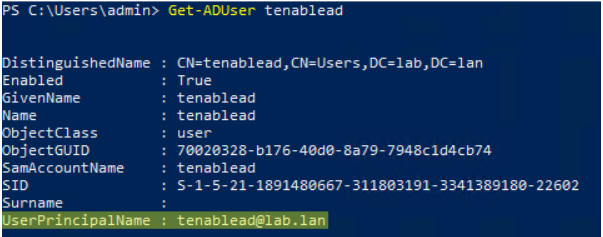

La cuenta de servicio de AD configurada en Tenable Identity Exposure debe tener un UserPrincipalName (UPN). Para obtener instrucciones, consulte Configuración de la cuenta de servicio y del dominio.

-

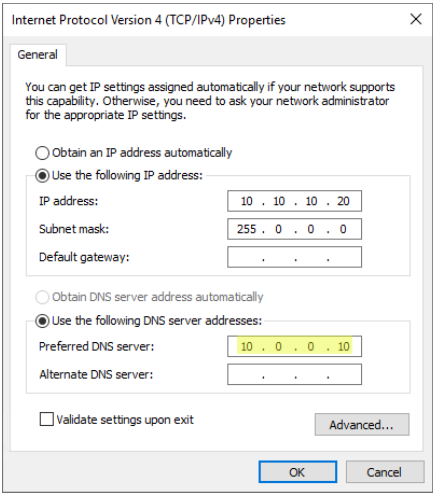

La configuración de DNS y el servidor DNS deben permitir resolver todas las entradas de DNS necesarias: tiene que configurar la máquina de Directory Listener o Relay para que use servidores DNS que conozcan los controladores de dominio. Si la máquina de Directory Listener o Relay está unida a un dominio, lo que Tenable Identity Exposure no recomienda, ya debería cumplir con este requisito. La manera más sencilla es usar el propio controlador de dominio como servidor DNS preferido, dado que normalmente también ejecuta DNS. Por ejemplo:

Nota: Si la máquina de Directory Listener o Relay está conectada a varios dominios y, potencialmente, a varios bosques, asegúrese de que los servidores DNS configurados puedan resolver todas las entradas DNS necesarias para todos los dominios. De lo contrario, tendrá que configurar varias máquinas de Directory Listener o Relay. -

Accesibilidad del “servidor” de Kerberos (KDC): requiere conectividad de red desde Directory Listener o Relay a los controladores de dominio a través del puerto TCP/88. Si Directory Listener o Relay están unidos a un dominio, lo que Tenable no recomienda, ya debería cumplir con este requisito. Cada bosque de Tenable Identity Exposure configurado requiere conectividad de red Kerberos con al menos un controlador de dominio en su dominio correspondiente que contenga la cuenta de servicio, así como al menos un controlador de dominio en cada dominio conectado.

Para obtener más información sobre los requisitos, consulte Matriz de flujos de red.

Nota: La máquina de Directory Listener o Relay no necesita estar unida a un dominio para usar Kerberos.

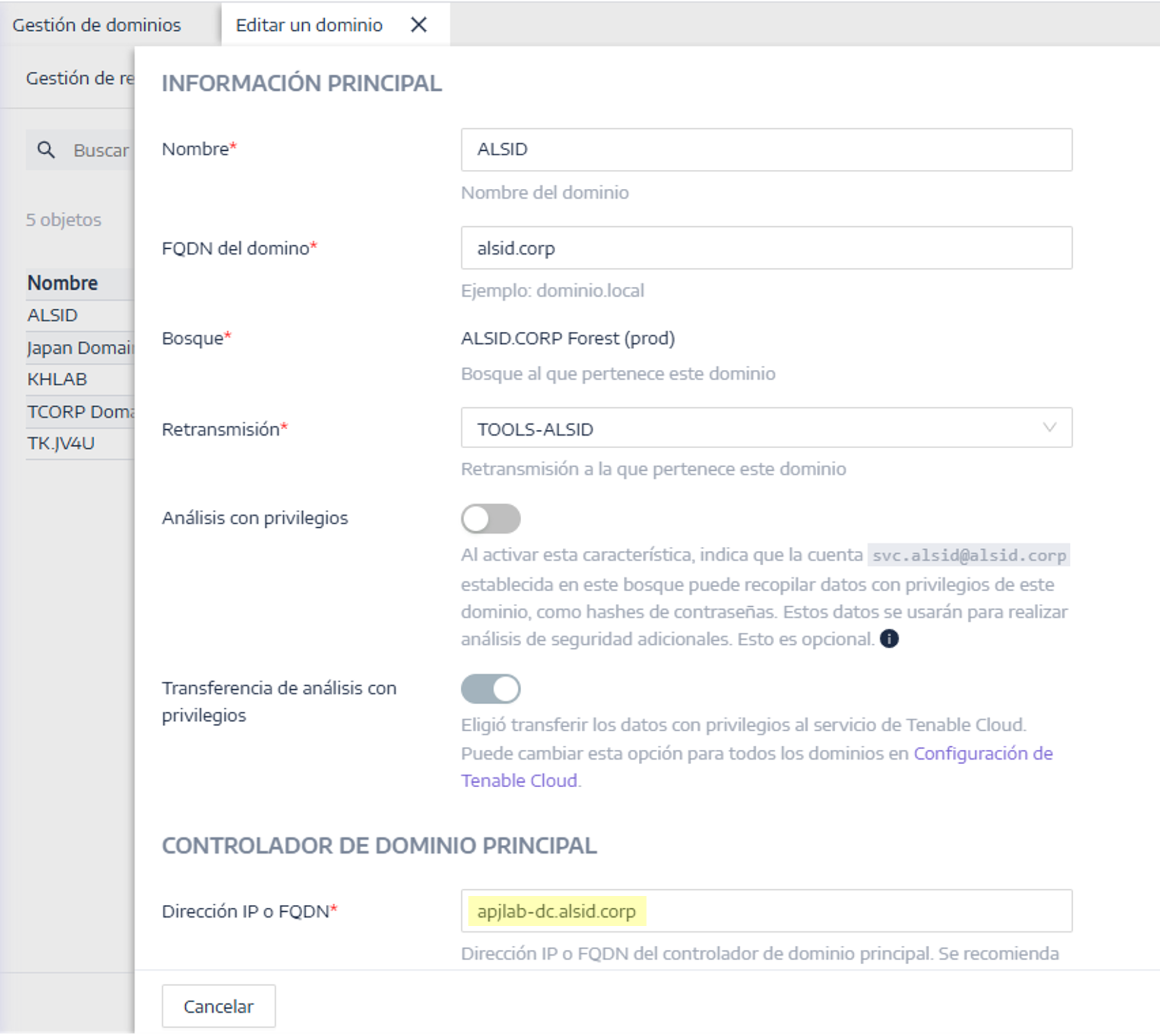

Configuración de la cuenta de servicio y del dominio

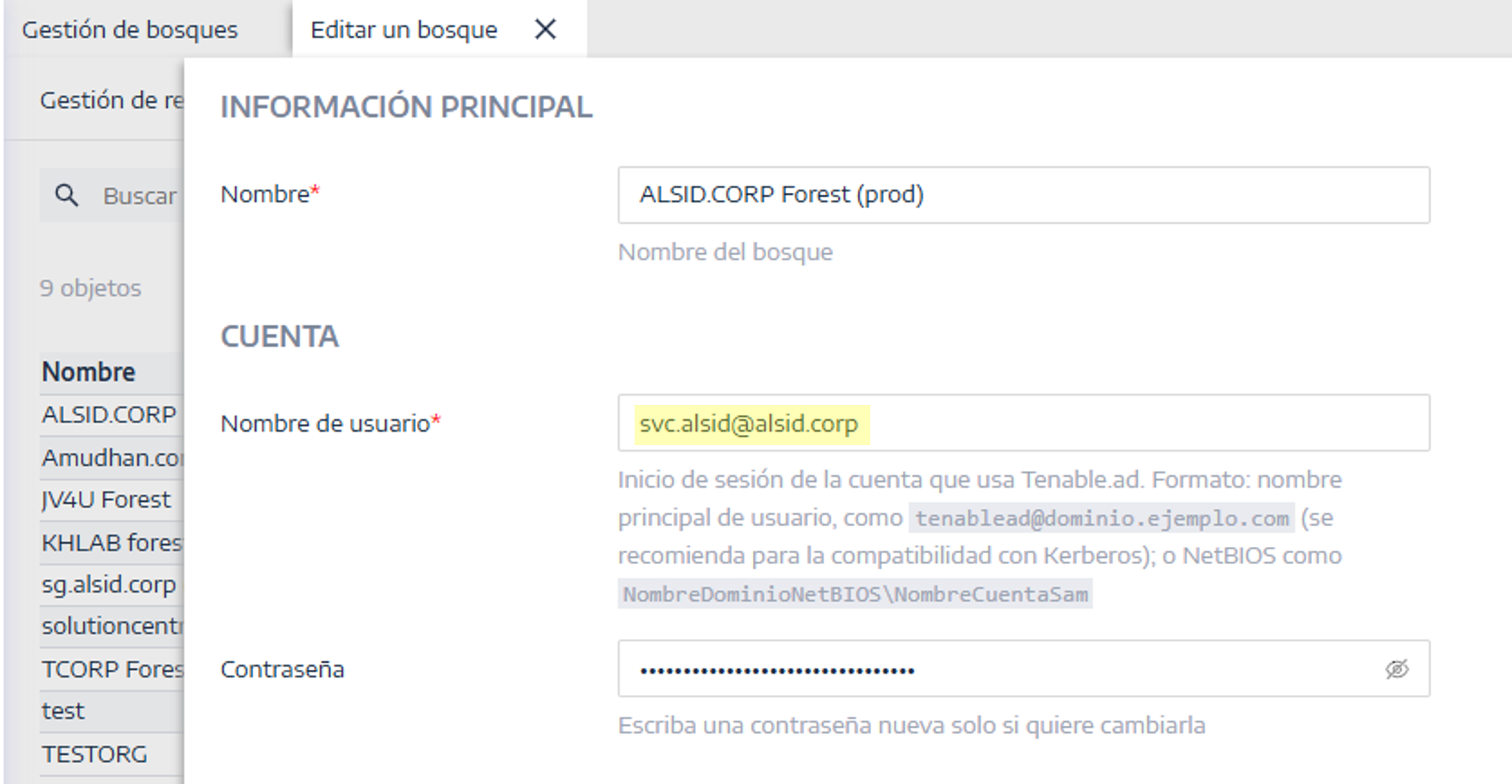

Para configurar la cuenta de servicio de AD y el dominio de AD en Tenable Identity Exposure para que usen Kerberos:

-

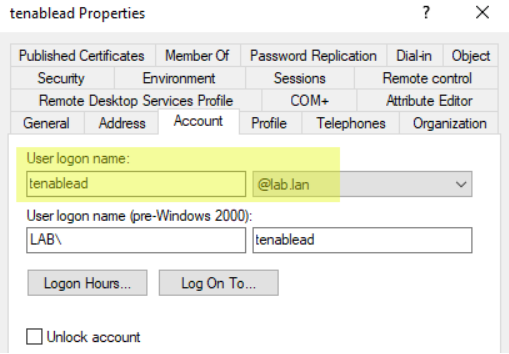

Use el formato de UserPrincipalName (UPN) para iniciar sesión. En este ejemplo, el atributo UPN es “[email protected]”.

-

Ubique el atributo UPN en el dominio del bosque que contiene la cuenta de servicio de la siguiente manera:

Nota: El UPN parece una dirección de correo electrónico, e incluso a menudo (aunque no siempre) es el mismo que el correo electrónico del usuario. -

-

Utilice el nombre de dominio completo (FQDN). En la configuración del dominio en Tenable Identity Exposure, defina el FQDN para el controlador de dominio principal (PDC) en lugar de su IP.

Solucionar problemas

Para funcionar correctamente, Kerberos requiere varios pasos de configuración. De lo contrario, Windows y, por extensión, Tenable Identity Exposure, recurren silenciosamente a la autenticación de NTLM.

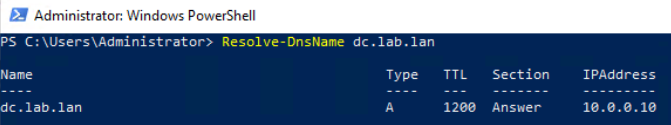

DNS

Asegúrese de que los servidores DNS usados en la máquina de Directory Listener o Relay puedan resolver el FQDN del PDC proporcionado, por ejemplo:

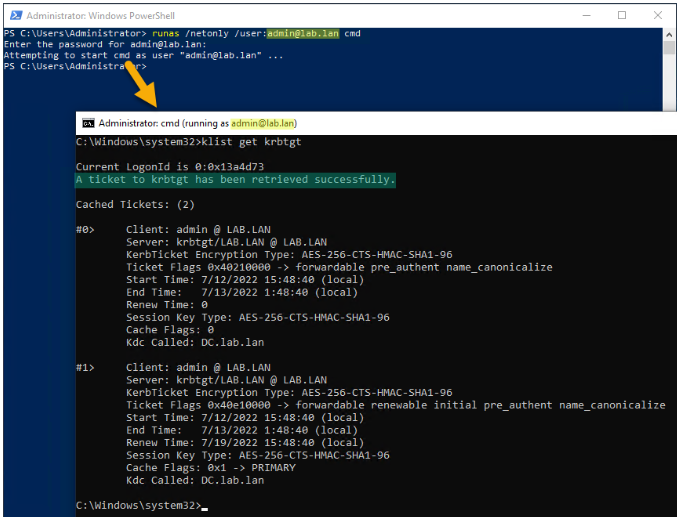

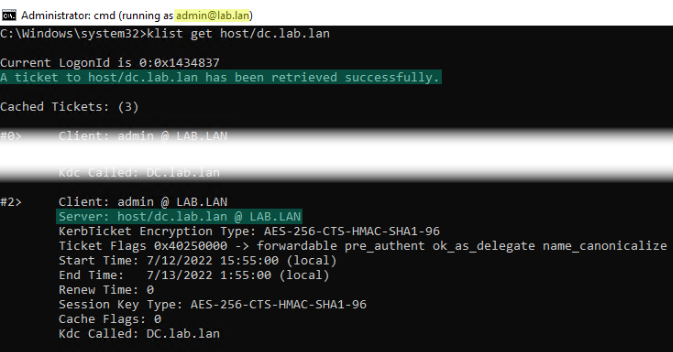

Kerberos

Para verificar que Kerberos funcione con los comandos que ejecuta en la máquina de Directory Listener o Relay:

-

Verifique que la cuenta de servicio de AD configurada en Tenable Identity Exposure pueda obtener un TGT:

En una línea de comandos o PowerShell, ejecute “runas /netonly /user:<UPN> cmd ” y escriba la contraseña. Tenga mucho cuidado al escribir o pegar la contraseña, ya que no hay verificación debido al indicador “/netonly”.

En el segundo símbolo del sistema, ejecute “klist get krbtgt” para solicitar un ticket TGT.

En el siguiente ejemplo se muestra un resultado correcto:

Los siguientes son posibles códigos de error:

0xc0000064: “User logon with misspelled or bad user account” -> Compruebe el nombre de usuario (es decir, la parte antes del “@” en el UPN).

0xc000006a: “User logon with misspelled or bad password” -> Compruebe la contraseña.

0xc000005e: “There are currently no logon servers available to service the logon request” -> Compruebe que la resolución de DNS funcione y que el servidor pueda comunicarse con los KDC devueltos, etc.

Otros códigos de error: consulte la documentación de Microsoft relacionada con los eventos 4625.