Interferencia de endurecimiento de SYSVOL con Tenable Identity Exposure

SYSVOL es una carpeta compartida que se encuentra en cada controlador de dominio (DC) en un dominio de Active Directory. Allí se almacenan las carpetas y archivos para las políticas de grupo (GPO). El contenido de SYSVOL se replica en todos los controladores de dominio y se accede a él a través de rutas con convención de nomenclatura universal (UNC) como \\<ejemplo.com>\SYSVOL o \\<IP_o_FQDN_de_DC>\SYSVOL.

El endurecimiento de SYSVOL hace referencia al uso del parámetro Rutas endurecidas de UNC, también conocido como “acceso endurecido de UNC”, “rutas de acceso UNC protegidas”, “endurecimiento de rutas UNC”, “rutas protegidas”, etc. Esta funcionalidad surgió para responder a la vulnerabilidad MS15-011 (KB 3000483) en la política de grupo. Muchos estándares de ciberseguridad, como CIS Benchmarks, exigen la aplicación de esta funcionalidad.

Cuando se aplica este parámetro de endurecimiento en los clientes del Bloque de mensajes del servidor (SMB), en realidad aumenta la seguridad de las máquinas unidas a un dominio para garantizar que el contenido del GPO que recuperan de SYSVOL esté libre de manipulación por parte de un atacante en la red. No obstante, en ciertas situaciones, este parámetro también puede interferir con el funcionamiento de Tenable Identity Exposure.

Siga las instrucciones de esta sección de solución de problemas si observa que las rutas de acceso UNC protegidas perturban la conectividad entre Tenable Identity Exposure y el recurso compartido SYSVOL.

Entornos afectados

Las siguientes opciones de implementación de Tenable Identity Exposure pueden experimentar este problema:

-

En el entorno local

-

SaaS con Secure Relay

Esta opción de implementación no se ve afectada:

-

SaaS con VPN

El endurecimiento de SYSVOL es un parámetro del lado del cliente, lo que significa que opera en las máquinas que se conectan al recurso compartido de SYSVOL y no en los controladores de dominio.

Windows habilita este parámetro de manera predeterminada y puede interferir con Tenable Identity Exposure.

Algunas organizaciones también buscan garantizar la activación de este parámetro y aplicarlo mediante la configuración del GPO relacionado o al definir directamente la clave del registro correspondiente.

-

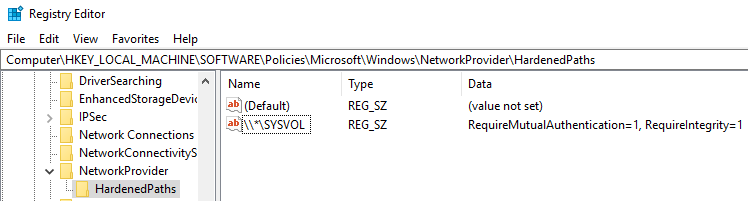

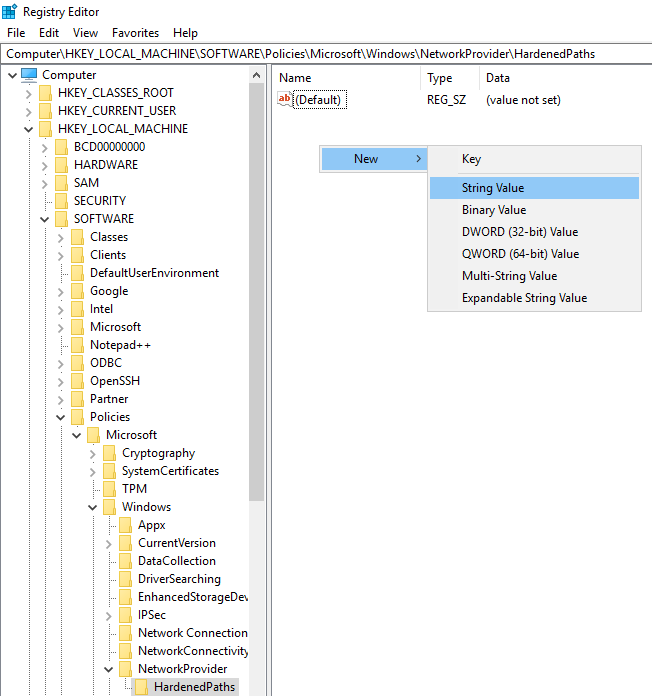

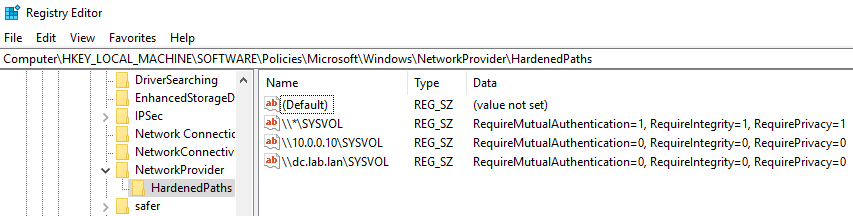

Puede encontrar las claves del registro relacionadas con las rutas de acceso UNC protegidas en “HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\NetworkProvider\HardenedPaths”:

-

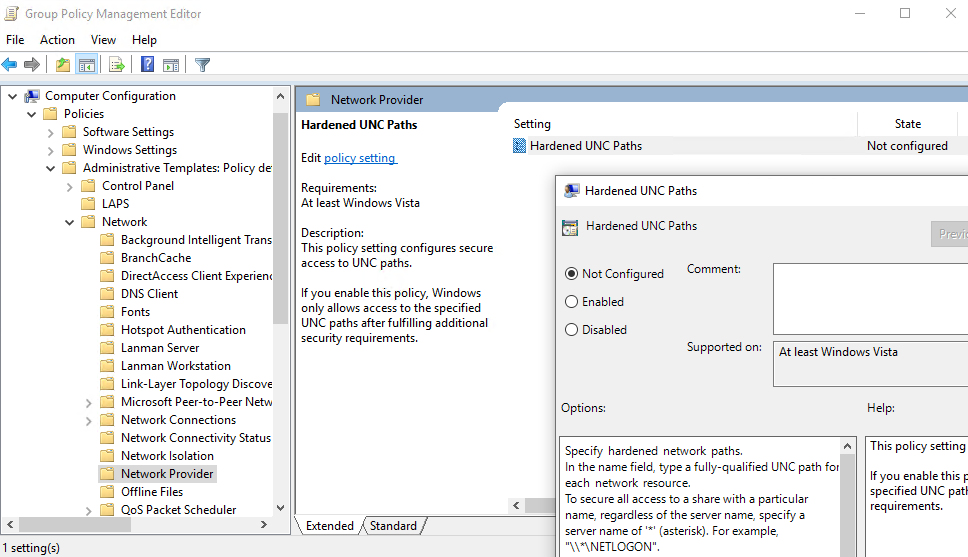

Puede encontrar la configuración del GPO correspondiente en “Configuración del equipo/Plantillas administrativas/Red/Proveedor de red/Rutas de acceso UNC protegidas”:

La aplicación de medidas de endurecimiento de SYSVOL se produce cuando una ruta de acceso UNC que hace referencia a SYSVOL (por ejemplo, “\\*\SYSVOL”) tiene los parámetros “RequireMutualAuthentication” y “RequireIntegrity” establecidos en el valor “1”.

Señales de problemas de endurecimiento de SYSVOL

Cuando sospeche que el endurecimiento de SYSVOL interfiere con Tenable Identity Exposure, compruebe lo siguiente:

Para comprobar si hay problemas de endurecimiento:

-

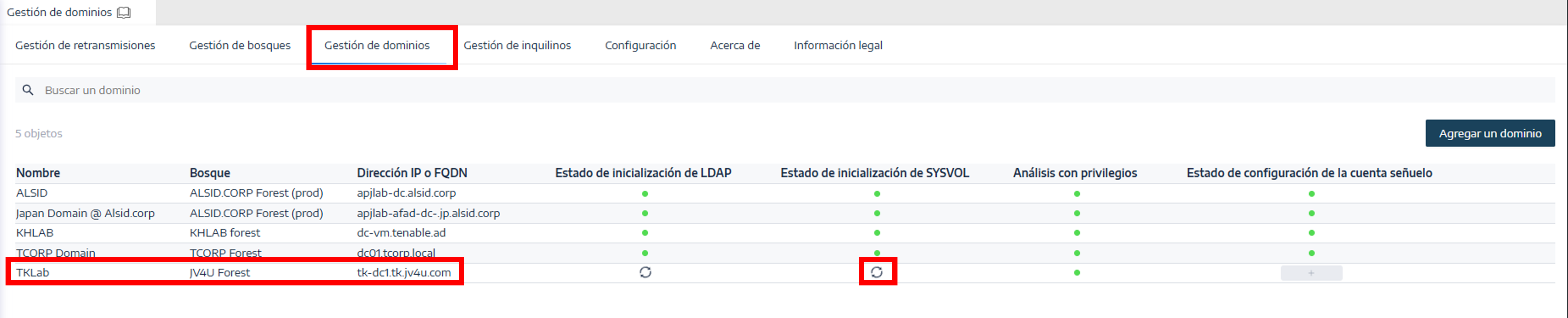

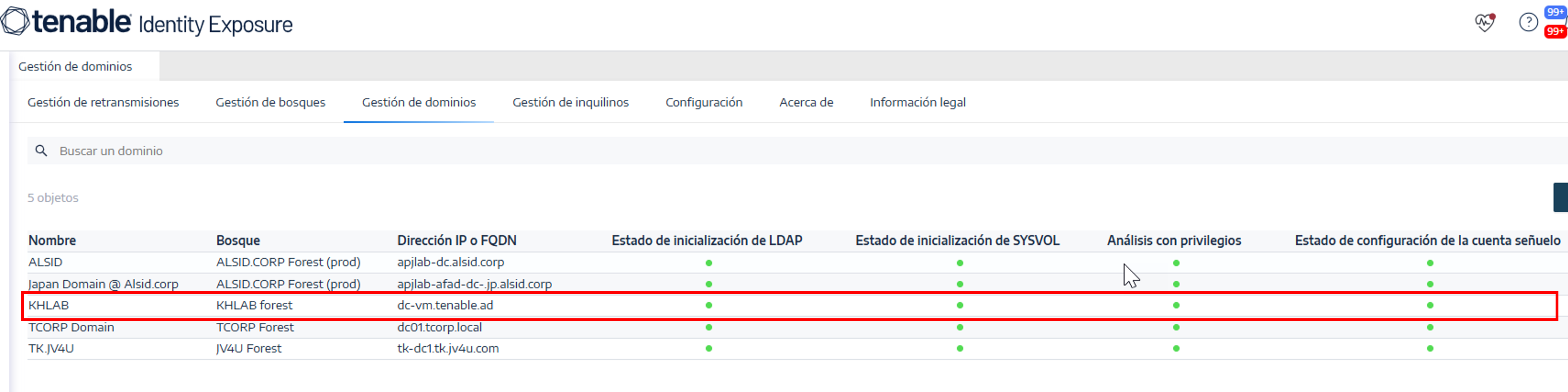

En Tenable Identity Exposure, vaya a Sistema > Gestión de dominios para ver el estado de inicialización de LDAP y SYSVOL para cada dominio.

Un dominio con conectividad normal muestra un indicador verde, mientras que un dominio con problemas de conectividad puede mostrar un indicador de rastreo que continúa sin cesar.

-

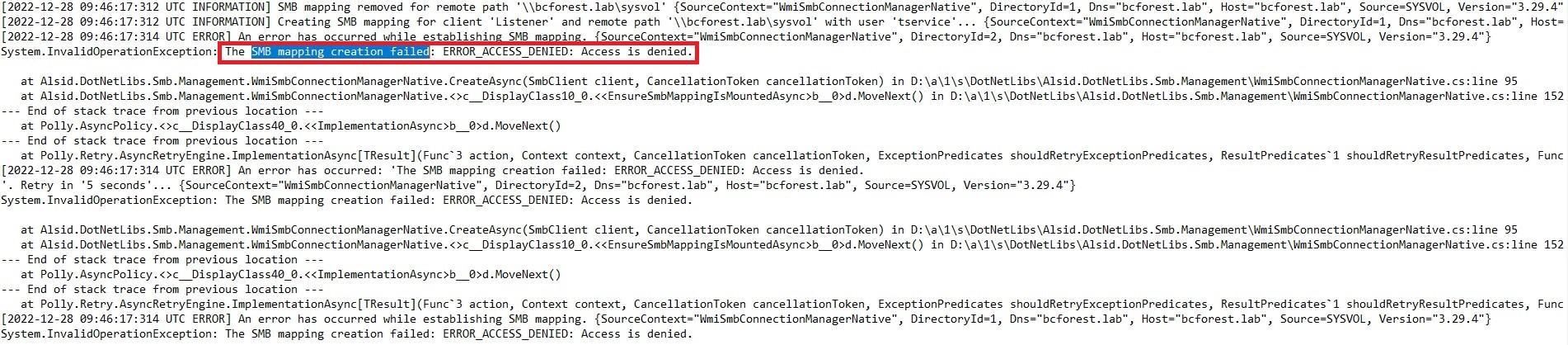

En la máquina de Directory Listener o Relay, abra la carpeta de registros: <carpeta de instalación>\DirectoryListener\logs.

-

Abra el archivo de registros de Ceti y busque la cadena “SMB mapping creation failed” o “Access is denied”. Los registros de errores que contienen esta frase indican que es probable que exista un endurecimiento de UNC en la máquina de Directory Listener o Relay.

Opciones de corrección

Hay dos posibles opciones de corrección: Cambiar a la autenticación de Kerberos o Deshabilitar el endurecimiento de SYSVOL.

Cambiar a la autenticación de Kerberos

Esta es la opción preferida, ya que evita deshabilitar la funcionalidad de endurecimiento.

Únicamente cuando se conecta a los controladores de dominio supervisados mediante la autenticación de NTLM, el refuerzo de SYSVOL interfiere con Tenable Identity Exposure. Esto se debe a que NTLM no es compatible con el parámetro “RequireMutualAuthentication=1”. Tenable Identity Exposure también admite Kerberos. No es necesario deshabilitar el endurecimiento de SYSVOL si configura y usa Kerberos correctamente. Para obtener más información, consulte Autenticación de Kerberos.

Deshabilitar el endurecimiento de SYSVOL

Si no puede cambiar a la autenticación de Kerberos, también tiene la opción de deshabilitar el endurecimiento de SYSVOL.

Windows habilita el endurecimiento de SYSVOL de manera predeterminada, por lo que no alcanza con eliminar la clave del registro o la configuración del GPO. Tiene que deshabilitarlo de manera explícita y aplicar este cambio solo en la máquina que hospeda el componente Directory Listener (local) o Relay (SaaS con Secure Relay). Esto no afecta a otras máquinas y no es necesario deshabilitar nunca el endurecimiento de SYSVOL en los controladores de dominio.

Los instaladores de Tenable Identity Exposure usados en la máquina que hospeda Directory Listener (local) o Relay (SaaS con Secure Relay) ya deshabilitan el endurecimiento de SYSVOL localmente. Sin embargo, es posible que un GPO o un script en su entorno elimine o sobrescriba la clave del registro.

Hay dos casos posibles:

-

Si la máquina de Directory Listener o Relay no está unida a un dominio: no puede usar un GPO para configurar la máquina. Tiene que deshabilitar el endurecimiento de SYSVOL en el registro (consulte Registro: interfaz gráfica de usuario o Registro:PowerShell).

-

Si la máquina de Directory Listener o Relay está unida a un dominio (lo que Tenable Identity Exposure no recomienda): puede aplicar la configuración directamente en el registro (consulte Registro: interfaz gráfica de usuario o Registro:PowerShell) o mediante un GPO. Al seguir cualquiera de estos métodos, tiene que asegurarse de que un GPO o un script no sobrescriban la clave del registro. Tiene dos maneras de hacerlo:

-

Revisar atentamente todos los GPO que se aplican en esta máquina.

-

Aplicar el cambio y esperar un poco, o forzar la aplicación de los GPO con “gpupdate /force” y verificar que la clave del registro haya mantenido su valor.

-

Después de reiniciar la máquina de Directory Listener o Relay, el indicador de rastreo en el dominio modificado debería cambiar a un indicador verde:

Registro: interfaz gráfica de usuario

Para deshabilitar el endurecimiento de SYSVOL en el registro mediante la GUI:

-

Conéctese a la máquina de Directory Listener o Relay con derechos administrativos.

-

Abra el editor del registro y vaya a HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\NetworkProvider\HardenedPaths.

-

Cree una clave llamada “\\*\SYSVOL” si no existe aún, de la siguiente manera:

-

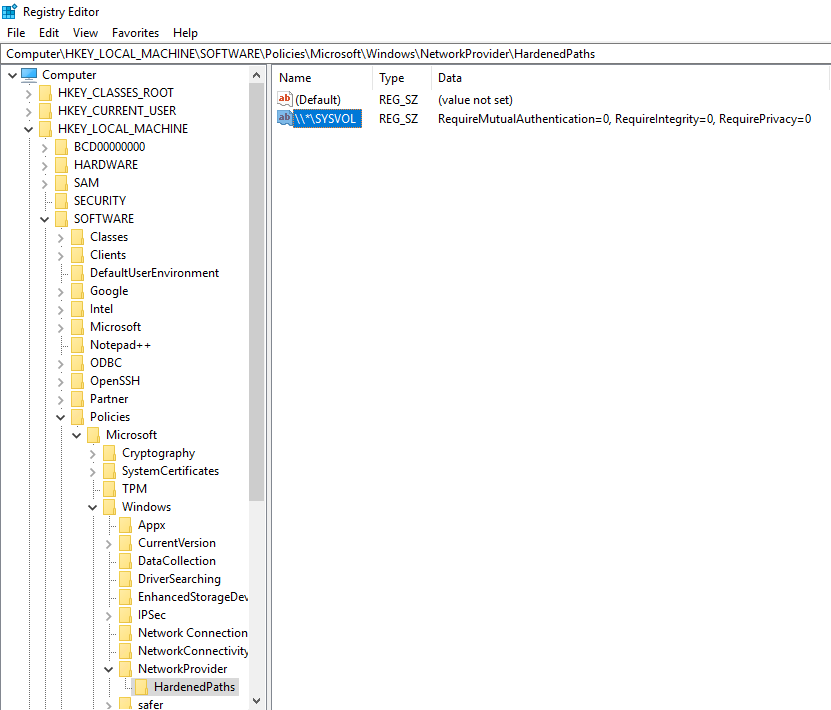

Haga doble clic en la clave “\\*\SYSVOL” (recién creada o ya existente) para abrir la ventana Editar cadena.

-

En el campo de datos Valor, ingrese los siguientes valores: RequireMutualAuthentication=0, RequireIntegrity=0 y RequirePrivacy=0.

-

Haga clic en Guardar.

El resultado debería ser el siguiente:

-

Reinicie la máquina.

Registro:PowerShell

Para deshabilitar el endurecimiento de SYSVOL en el registro mediante PowerShell:

-

Recopile los valores actuales de las claves del registro de rutas de acceso UNC protegidas como referencia mediante este comando de PowerShell:

CopiarGet-Item -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows\NetworkProvider\HardenedPaths" -

Establezca el valor recomendado:

CopiarNew-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows\NetworkProvider\HardenedPaths" -Name "\\*\SYSVOL" -Value "RequireMutualAuthentication=0, RequireIntegrity=0, RequirePrivacy=0" -

Reinicie la máquina.

GPO

Requisito previo: Debe conectarse como usuario de Active Directory con los derechos para crear GPO en el dominio y vincularlos a la unidad organizativa que contiene la máquina de Directory Listener o Relay de Tenable Identity Exposure.

Para deshabilitar el endurecimiento de SYSVOL mediante un GPO:

-

Abra la Consola de administración de directivas de grupo.

-

Cree un nuevo GPO.

-

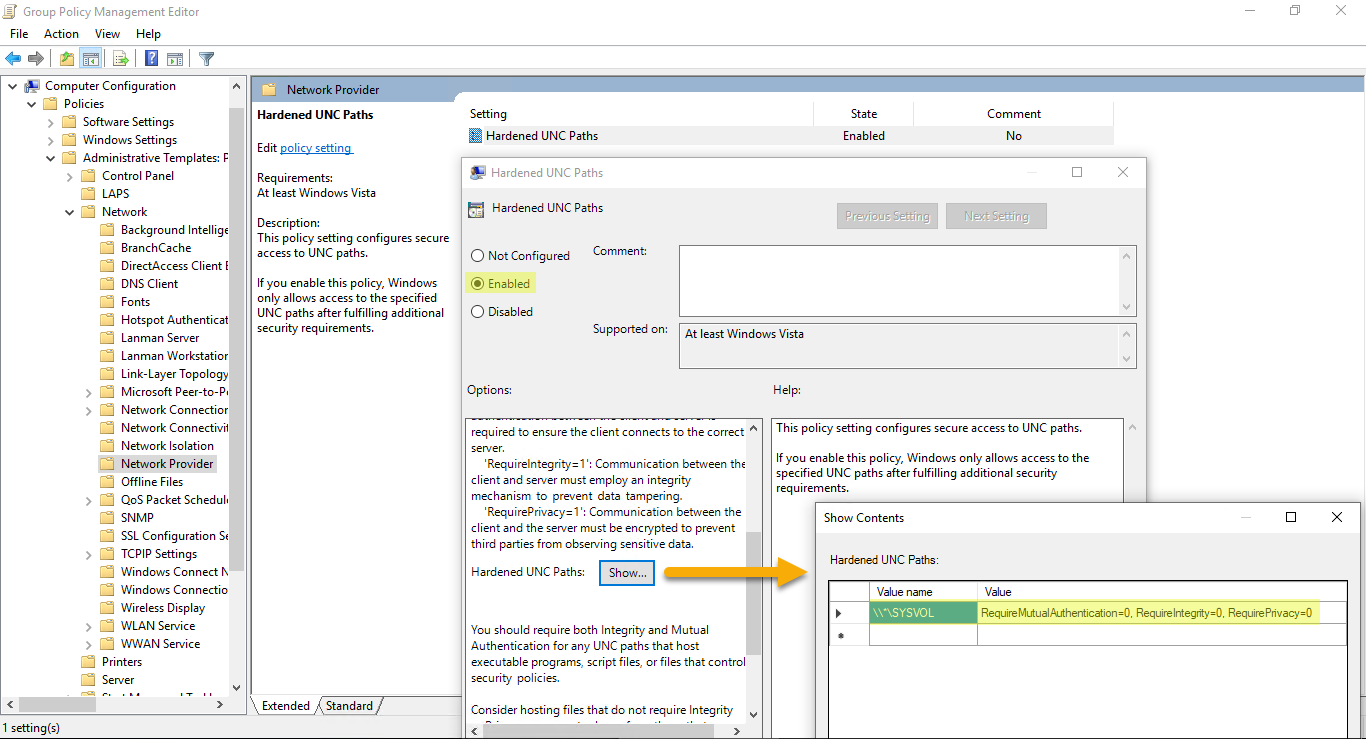

Edite el GPO y vaya a la siguiente ubicación: Configuración del equipo/Plantillas administrativas/Red/Proveedor de red/Rutas de acceso UNC protegidas.

-

Habilite esta opción y cree una nueva ruta de acceso UNC protegida con:

-

Nombre del valor = \\*\SYSVOL

-

Valor = RequireMutualAuthentication=0, RequireIntegrity=0 y RequirePrivacy=0.

El resultado debería ser el siguiente:

-

-

Haga clic en Aceptar para confirmar.

-

Vincule este GPO a la unidad organizativa que contiene la máquina de Directory Listener o Relay de Tenable Identity Exposure. También puede utilizar la funcionalidad del GPO de filtros de grupo de seguridad para garantizar que este GPO se aplique solo a esta máquina.

Excepciones de rutas de acceso UNC específicas

Los procedimientos anteriores deshabilitan el endurecimiento de SYSVOL mediante una ruta de acceso UNC comodín: “\\*\SYSVOL”. También se puede deshabilitar solo para una dirección IP o FQDN en particular. Es decir, puede mantener habilitadas las opciones de rutas de acceso UNC protegidas (con el valor “1”) para “\\*\SYSVOL” y tener una excepción correspondiente a cada dirección IP o FQDN de un controlador de dominio configurado en Tenable Identity Exposure.

En la siguiente imagen se muestra un ejemplo del endurecimiento de SYSVOL habilitado para todos los servidores (“*”), excepto “10.0.0.10” y “dc.lab.lan”, que son controladores de dominio que configuramos en Tenable Identity Exposure:

Puede agregar estas opciones adicionales con los métodos de registro o GPO descritos anteriormente.

Riesgos al deshabilitar el endurecimiento de SYSVOL

El endurecimiento de SYSVOL es una funcionalidad de seguridad y deshabilitarlo puede generar inquietudes válidas.

-

Máquinas no unidas a un dominio: no existe ningún riesgo al deshabilitar el endurecimiento de SYSVOL. Dado que estas máquinas no aplican los GPO, no obtienen contenido del recurso compartido de SYSVOL para ejecutarlo.

-

Máquinas unidas a un dominio (máquina de Directory Listener o Relay), que Tenable Identity Exposure no recomienda: si existe un riesgo potencial de que haya un atacante en una situación de tipo “Man in the middle” entre la máquina de Directory Listener o Relay y los controladores de dominio, no es seguro deshabilitar el endurecimiento de SYSVOL. En este caso, Tenable Identity Exposure recomienda que cambie a la autenticación de Kerberos.

El ámbito de esta desactivación se limita únicamente a la máquina de Directory Listener o Relay y no a otros equipos del dominio, y jamás a los controladores de dominio.