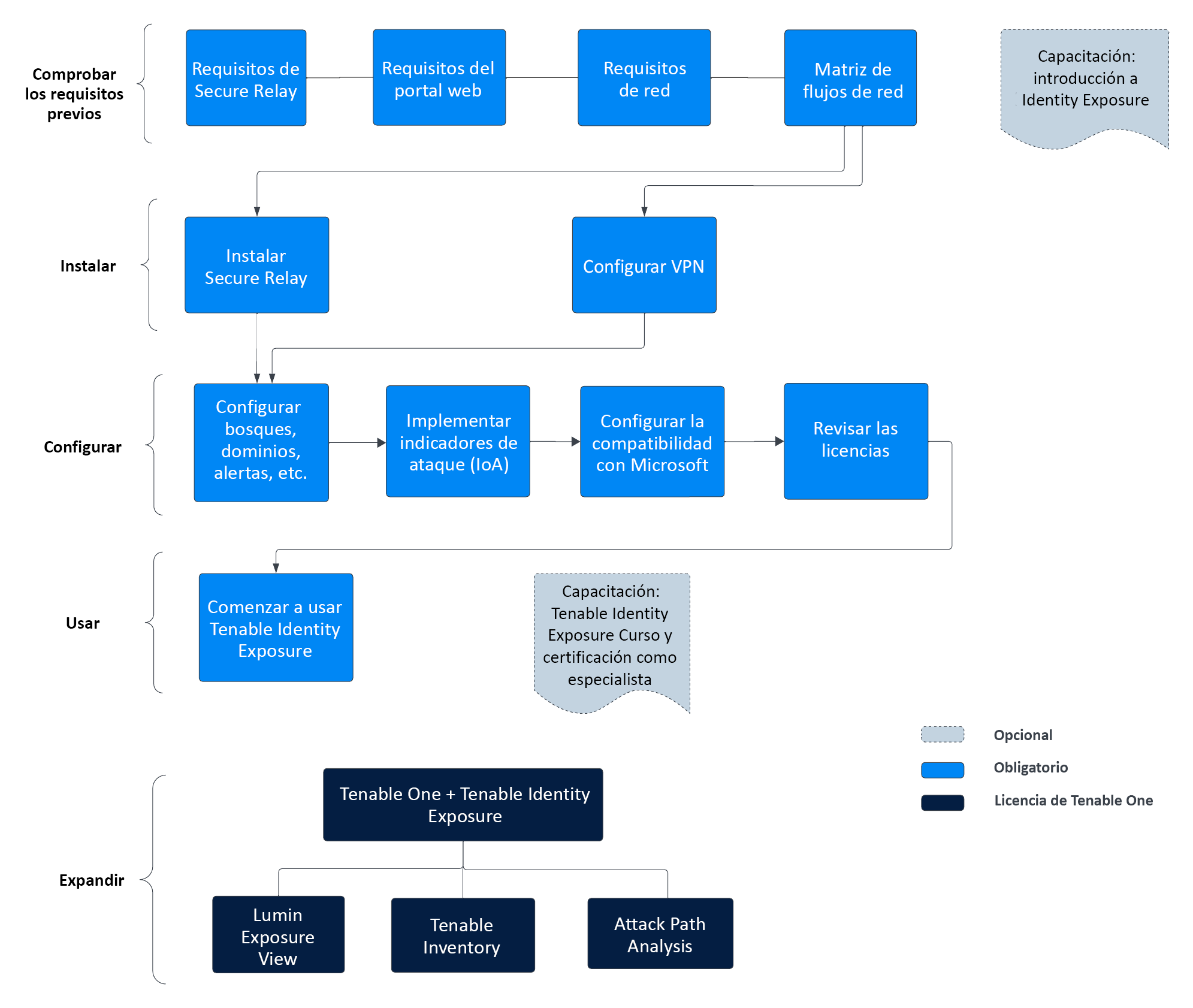

Comenzar a usar Tenable Identity Exposure SaaS

Utilice el siguiente flujo de trabajo para implementar Tenable Identity Exposure.

Comprobar los requisitos previos

-

Revise las notas de la versión.

-

Revise y comprenda el rol de Secure Relay en la plataforma Tenable Identity Exposure: a partir de la versión 3.59, la funcionalidad obligatoria de Secure Relay le permite configurar dominios desde los cuales Relay reenvía los datos al componente de Directory Listener a cargo de recopilar los objetos de AD. Consulte Requisitos de Secure Relay.

Instalar

Configurar

Usar

Expandir Tenable Identity Exposure a Tenable One

Integre Tenable Identity Exposure en Tenable One y aproveche las siguientes funcionalidades:

-

Acceda a la página Vista de exposición, donde puede obtener un contexto empresarial crítico al obtener una puntuación de exposición cibernética alineada con la empresa para servicios, procesos y funciones empresariales críticos, y hacer un seguimiento de la entrega con respecto a los SLA. Haga un seguimiento del riesgo general de las identidades para comprender la contribución en términos de riesgo de las aplicaciones web al valor general de Cyber Exposure Score.

-

Vea y administre tarjetas de exposición cibernética.

-

Ver CES y CES establecer tendencias en los datos de las tarjetas de exposición global y de Active Directory.

-

Ver los datos del acuerdo de nivel de servicio (SLA) de corrección.

-

Vea los datos de rendimiento de las etiquetas.

-

-

Acceda a la página Señales de exposición, donde puede generar señales de exposición que utilicen consultas para buscar infraccionesde activos . En pocas palabras, si un activo se ve afectado por una debilidad relacionada con la consulta, el activo se considera una infracción. Con esto, puede obtener visibilidad de los escenarios de riesgo más críticos.

-

Busque las principales amenazas activas en su entorno con las fuentes actualizadas de Tenable Research.

-

Vea, genere e interactúe con los datos de las consultas y las infracciones de activos afectadas.

-

Cree señales de exposición personalizadas para ver los riesgos y debilidades específicos de la empresa.

-

-

Acceda a la página Inventario, donde puede mejorar la inteligencia de los activos al acceder a información más detallada sobre los activos, incluidas las rutas de ataque relacionadas, las etiquetas, las tarjetas de exposiciones, los usuarios, las relaciones y más. Para mejorar la puntuación del riesgo, obtenga una visión más completa de la exposición de los activos, con una puntuación de exposición de los activos que evalúe el riesgo total de los activos y la criticidad de los activos.

-

Vea los datos de la pestaña Activos e interactúe con ellos:

-

Revise los activos de AD para comprender la naturaleza estratégica de la interfaz. Esto debería ayudarlo a establecer sus expectativas sobre qué funcionalidades utilizar en Tenable Exposure Management y cuándo hacerlo.

-

Familiarícese con la búsqueda global de activos y sus objetos y propiedades. Marque las consultas personalizadas como favoritas para usarlas más adelante.

-

Busque dispositivos, cuentas de usuario, software, activos en la nube, aplicaciones de SaaS, redes y sus debilidades.

- Explore la página Detalles del activo para ver las propiedades del activo y todas las vistas de contexto asociadas.

-

-

Vea los datos de la pestaña Debilidades e interactúe con ellos:

-

Vea el contexto clave sobre vulnerabilidades y debilidades por errores de configuración para tomar las decisiones de corrección más impactantes.

-

-

Vea los datos de la pestaña Software e interactúe con ellos:

-

Obtenga una visibilidad completa del software implementado en su empresa y comprenda mejor los riesgos asociados.

-

Identifique qué software puede estar obsoleto y qué software podría estar al final de su ciclo de vida pronto.

-

-

Vea los datos e interactúe con ellos en la pestaña Hallazgos :

-

Vea las instancias de debilidades (vulnerabilidades o errores de configuración) que aparecen en un activo, identificadas de manera exclusiva por el ID, el puerto y el protocolo del complemento.

-

Revise la información sobre esos hallazgos, incluidas las descripciones, los activos afectados, la criticidad y más para identificar posibles riesgos de seguridad, visibilidad de los recursos infrautilizados y respaldar los esfuerzos de cumplimiento.

-

-

-

Acceda a la página Ruta de ataque, donde puede optimizar la priorización de riesgos al exponer rutas de ataque de riesgo que atraviesan la superficie de ataque, incluidas aplicaciones web, TI, OT, IoT, identidades y ASM, y prevenir un impacto material. Para optimizar la mitigación, detecte los puntos críticos para interrumpir las rutas de ataque con orientación de mitigación y obtenga una amplia experiencia con información de IA (no compatible con entornos de FedRAMP ).

-

Vaya a la pestaña “Tablero de control” para obtener una vista general de los activos vulnerables, como la cantidad de rutas de ataque que conducen a estos activos críticos, la cantidad de técnicas de ataque abiertas y su gravedad, una matriz para ver las rutas con diferente puntuación de exposición del nodo de origen y ACR combinaciones de valores de destino y una lista de rutas de ataque populares.

-

Revise la matriz de rutas de ataque principales y haga clic en el mosaico Rutas de ataque principales para ver más información sobre las rutas que conducen a sus “joyas de la corona” o activos con un ACR de 7 o superior.

Puede ajustarlos si es necesario para asegurarse de estar viendo los datos de las rutas de ataque más críticas.

-

-

En la pestaña Técnicas de ataque principales, para ver todas las técnicas de ataque que existen en una o más rutas de ataque que conducen a uno o más activos críticos, combine los datos con análisis de gráficos avanzados y el marco MITRE ATT&CK® para crear técnicas de ataque que le permitan comprender las incógnitas que permiten y amplifican el impacto de las amenazas en sus activos e información y actuar en consecuencia.

-

En la pestaña Rutas de ataque principales, genere consultas de rutas de ataque para ver los activos como parte de posibles rutas de ataque:

-

Generar una consulta de rutas de ataque con el generador de consultas de rutas de ataque

-

Generar una consulta de activos con el generador de consultas de activos

Luego, puede ver los datos de Consulta de rutas de ataque y Consulta de activos e interactuar con ellos a través de la lista de resultados de la consulta y el gráfico interactivo.

-

Interactuar con la pestaña Mapa de calor de MITRE ATT&CK.

-

-

Ver los datos de la página Etiquetas e interactuar con ellos:

-

Cree y gestione etiquetas para destacar o combinar distintas clases de activos.

-

Consulte la página Detalles de la etiqueta para obtener más información sobre las etiquetas asociadas a sus activos.

-