Comenzar a usar Tenable Identity Exposure

Después de implementar Tenable Identity Exposure, esta sección le guiará por los pasos clave para comenzar a usar Tenable Identity Exposure de manera eficaz.

(Introducción a Tenable Identity Exposure [Tenable University])

Cada sección contiene vínculos a descripciones e instrucciones más detalladas para la tarea relacionada.

-

Iniciar sesión y navegar por la interfaz de usuario

Iniciar sesión y navegar por la interfaz de usuario

-

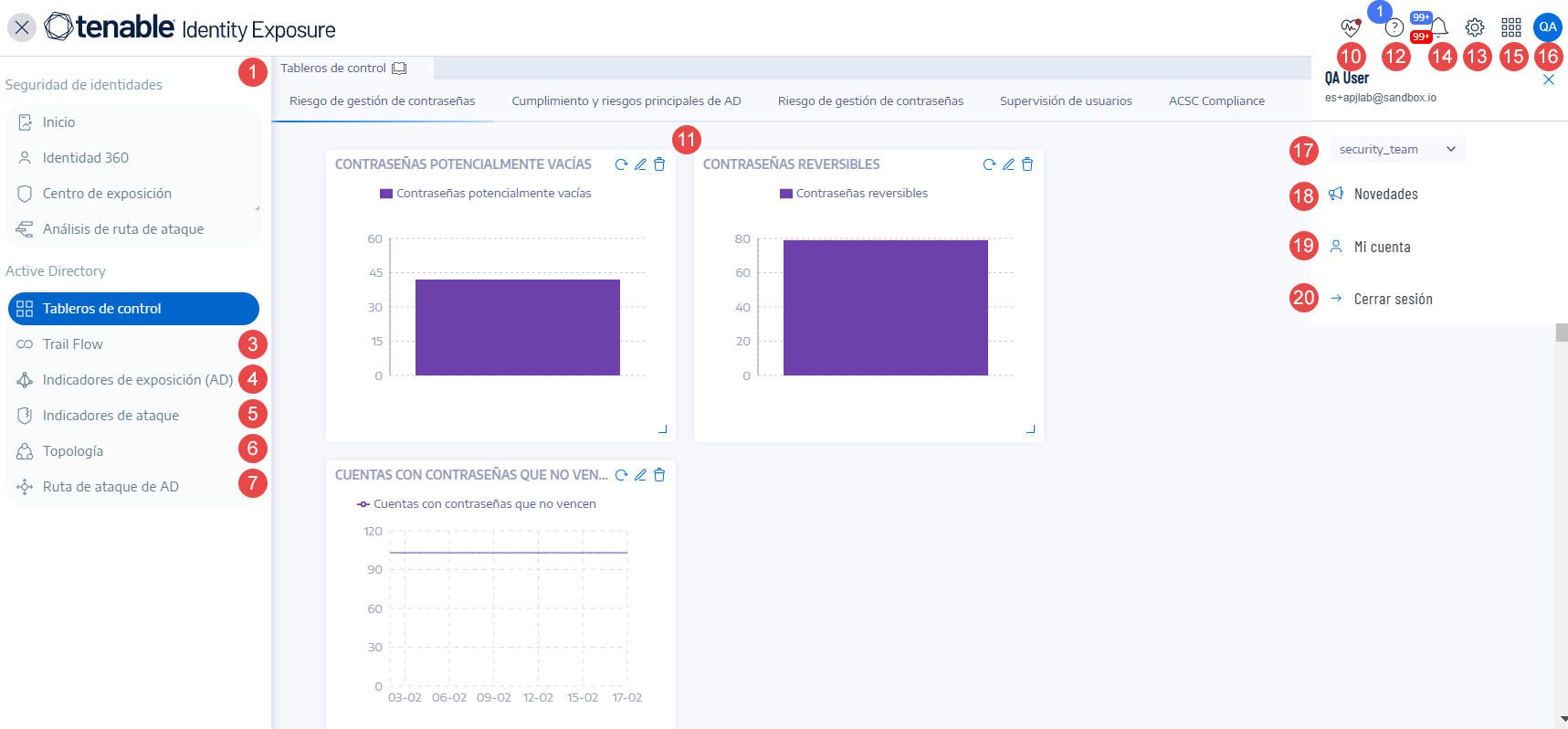

Iniciar sesión en Tenable Identity Exposure portal. Se abre la página de inicio, como se muestra en este ejemplo.

-

Su nombre de usuario inicial es [email protected] y la contraseña es [email protected]!.

-

Expanda o contraiga la barra de navegación lateral:

-

Para expandirla, haga clic en el menú

en la parte superior izquierda de la ventana.

en la parte superior izquierda de la ventana. -

Para contraerla, haga clic en

en la parte superior izquierda de la ventana.

en la parte superior izquierda de la ventana.

-

-

Navegue por el Portal del usuario de Tenable Identity Exposure.

-

-

Instalar Secure Relay

Instalar Secure Relay

Secure Relay transfiere de forma segura datos de Active Directory desde su red a la plataforma de Tenable Identity Exposure SaaS mediante el cifrado TLS en lugar de una conexión VPN. Es posible utilizar varias instancias de Secure Relay en función de sus requisitos.

Requisitos previos:

-

Acceso administrativo a una instancia de Windows Server para la máquina virtual (VM) de Secure Relay.

-

Instalador más reciente de Secure Relay descargado del portal de descargas de Tenable Identity Exposure.

-

Una clave de vinculación de un solo uso del portal de Tenable Identity Exposure, que contiene la dirección de red y el token de autenticación.

Para conocer los requisitos previos detallados, consulte Secure Relay de Tenable Identity Exposure . Recuperar la clave de vinculación:

Recuperar la clave de vinculación:

-

Conéctese al portal web de Tenable Identity Exposure con una cuenta de administrador.

-

Haga clic en Sistema > Configuración > pestaña Relay.

-

Haga clic en el ícono Copiar en el portapapeles junto a la clave de vinculación.

Instalar Secure Relay:

Instalar Secure Relay:

-

En la VM de Windows Server, haga clic con el botón derecho en el archivo de instalación y seleccione Ejecutar como administrador.

-

En el asistente de instalación, haga clic en Siguiente en la pantalla de bienvenida.

-

En la ventana Configuración personalizada, haga clic en Explorar para cambiar la partición del disco si es necesario y, luego, haga clic en Siguiente.

-

En la ventana Clave de vinculación:

-

Pegue la clave de vinculación que copió del portal.

-

Escriba un nombre para la instancia de Secure Relay.

-

Haga clic en Probar la conectividad.

-

-

Si la prueba es correcta (ícono verde), haga clic en Siguiente. En caso contrario, haga clic en Volver para corregir los errores.

-

En la ventana Listo para instalar, haga clic en Instalar.

-

Una vez que se instale, haga clic en Finalizar.

Para conocer el procedimiento detallado, consulte Secure Relay de Tenable Identity Exposure .

Verificar la instalación de Relay en el portal:

Verificar la instalación de Relay en el portal:

-

Regrese al portal de Tenable Identity Exposure.

-

Haga clic en Sistema > pestaña Gestión de Relay.

La instancia de Relay recién instalada aparece en la lista Relay.

Configurar Relay:

Configurar Relay:

Cuando agrega dominios para supervisar, aparece una nueva opción que le permite seleccionar la instancia de Secure Relay a cargo de ese dominio. Consulte Configurar Relay para conocer el procedimiento completo.

Actualizaciones automatizadas:

De forma periódica, Tenable Identity Exposure comprueba si hay actualizaciones de Secure Relay y las instala automáticamente (requiere acceso HTTPS). Un ícono en la bandeja de red indica cuándo tienen lugar las actualizaciones. Después de la actualización, los servicios de Tenable Identity Exposure se reinician y se reanuda la recopilación de datos.

-

-

Habilitar indicadores de exposición (IoE) para un dominio de Active Directory

Habilitar indicadores de exposición (IoE) para un dominio de Active Directory

Antes de configurar los indicadores de exposición, debe tener una cuenta de servicio de Active Directory, o crear una, con los permisos adecuados. Si bien Tenable Identity Exposure no requiere privilegios de administrador para la supervisión de la seguridad, algunos contenedores requieren una configuración manual para permitir el acceso de lectura al usuario de la cuenta de servicio.

Para obtener información completa, consulte Acceder a objetos o contenedores de AD.

-

Inicie sesión en el portal web de Tenable Identity Exposure con credenciales administrativas, como la cuenta predeterminada “[email protected]”.

-

Haga clic en el ícono de menú en la parte superior izquierda para expandir el panel de navegación y, luego, haga clic en Sistema en el panel izquierdo.

Agregar un bosque:

Agregar un bosque:

-

En la pestaña Gestión de bosques, haga clic en Agregar un bosque.

-

Indique un nombre para mostrar para el bosque (por ejemplo, Tenable).

-

Escriba el nombre de usuario y la contraseña de la cuenta de servicio que va a conectarse a todos los dominios de este bosque.

-

Haga clic en Agregar.

Para obtener detalles completos, consulte Bosques.

Agregar un dominio:

Agregar un dominio:

-

Haga clic en Agregar un dominio.

-

Indique un nombre para mostrar para el dominio que va a supervisar (por ejemplo, HQ).

-

Escriba el nombre de dominio completo (por ejemplo, sky.net).

-

De la lista desplegable, seleccione el bosque correspondiente.

-

Si usa SaaS con Secure Relay, seleccione la instancia de Relay para manejar este dominio.

-

Habilite el conmutador “Análisis con privilegios” si la cuenta tiene los privilegios necesarios.

-

Si habilita Análisis con privilegios, tiene la opción de habilitar Transferencia de análisis con privilegios para Tenable Cloud.

-

Proporcione detalles para el controlador de dominio con el rol FSMO del emulador del controlador de dominio principal:

-

Dirección IP o nombre de host.

-

Deje los puertos LDAP, Catálogo global y SMB con los valores predeterminados ya rellenados.

-

-

Haga clic en Probar la conectividad al final.

-

Si es correcto, haga clic en Agregar.

En la vista “Gestión de dominios”, verá columnas para los estados de inicialización de LDAP, inicialización de SISFul y configuración de cuenta honey con un ícono de carga circular hasta que se complete el rastreo inicial.

Para obtener detalles completos, consulte Dominios.

Inicialización del monitor:

Inicialización del monitor:

-

Cambie a la vista Trail Flow. Después de unos minutos, los datos comienzan a moverse una vez que se inicia el análisis.

-

Regrese a Sistema > Gestión de dominios.

-

Espere a que aparezcan los íconos verdes que indican que se completó la inicialización de LDAP y SYSVOL.

Ahora tiene habilitada la supervisión de indicadores de exposición para este dominio. Las notificaciones en el portal web aparecen en minutos u horas, según el tamaño del entorno.

Revisar los datos de exposición:

Revisar los datos de exposición:

-

Haga clic en Indicadores de exposición en el menú izquierdo para ver todos los indicadores desencadenados para el dominio agregado.

-

Haga clic en un indicador para ver los detalles del objeto anómalo que provocan la falta de conformidad.

-

Cierre los detalles y vaya a Tableros de control para ver las métricas del entorno.

-

-

Implementar indicadores de ataque (IoA) para un dominio

Implementar indicadores de ataque (IoA) para un dominio

Para implementar IoA, primero debe encargarse de tres configuraciones según se describe a continuación:

-

El script de IoA es obligatorio para todos los escenarios de ataque.

-

La cuenta honey se debe configurar para detectar ataques específicos, como Kerberoasting.

-

Instalación de Sysmon en todos los controladores de dominio del dominio supervisado para detectar ataques, como el volcado de credenciales del sistema operativo.

Tenable Identity Exposure proporciona el script de IoA, su línea de comandos y la línea de comandos de configuración de la cuenta honey. Sin embargo, debe cumplir estos requisitos previos directamente en los controladores de dominio o en una máquina administrativa con los derechos adecuados.

Para obtener información completa, consulte Implementación de indicadores de ataque. Configurar los escenarios de ataque:

Configurar los escenarios de ataque:

-

Inicie sesión en el portal web de Tenable Identity Exposure con credenciales administrativas (por ejemplo, [email protected]).

-

Vaya a Sistema > Configuración > Indicadores de ataque.

-

Seleccione los escenarios de ataque que quiere habilitar para el entorno.

-

Seleccione la casilla debajo del nombre de dominio para habilitar todos los escenarios de ataque disponibles.

-

Haga clic en Guardar en la parte inferior derecha.

-

Haga clic en Ver el procedimiento al principio.

Aparece una ventana en la que se muestra el procedimiento para implementar el motor de IoA.

-

Utilice el conmutador para habilitar o deshabilitar la funcionalidad de actualizaciones automáticas.

-

Haga clic en el primer botón Descargar para descargar el archivo PS1.

-

Haga clic en el segundo botón Descargar para descargar el archivo JSON.

-

Anote la ubicación donde descargó los archivos de instalación.

-

Busque el campo denominado Ejecute los siguientes comandos de PowerShell.

-

Copie el contenido del campo de texto y péguelo en un archivo de texto.

-

Copie los archivos PS1 y JSON en un controlador de dominio o en un servidor administrativo con los derechos adecuados.

-

Inicie el módulo de Active Directory para Windows PowerShell como administrador y navegue hasta la carpeta que aloja los archivos.

-

Pegue el comando que copió del portal web de Tenable Identity Exposure y presione Intro.

-

Abra la Consola de administración de directivas de grupo y busque el GPO denominado “Tenable.ad” vinculado a la unidad organizativa del controlador de dominio.

Para conocer el procedimiento detallado, consulte Instalar indicadores de ataque.

Configurar la cuenta honey:

Configurar la cuenta honey:

-

Regrese al portal web de Tenable Identity Exposure.

-

Vaya a Sistema > pestaña Gestión de dominios.

-

Haga clic en el ícono + debajo de Estado de configuración de la cuenta honey a la derecha de su dominio (disponible una vez que los otros dos estados estén en verde).

-

En el cuadro de búsqueda Nombre, escriba el nombre de la cuenta que quiere usar como sistema trampa.

-

Seleccione de la lista desplegable el nombre distintivo del objeto.

-

Copie el contenido del campo de texto de la línea de comandos y péguelo en un archivo de texto.

-

Regrese al servidor donde ejecutó el script de IoA.

-

Abra o inicie una línea de comandos de PowerShell como administrador.

-

Pegue el comando que copió del portal web de Tenable Identity Exposure y presione Intro.

-

Confirme que la línea de comandos se haya ejecutado correctamente.

-

Regrese al portal web de Tenable Identity Exposure y haga clic en el botón Agregar al final.

Después de unos segundos, el estado de configuración de la cuenta honey debería mostrar un punto verde.

Para conocer el procedimiento detallado, consulte Cuentas honey.

Instalar Sysmon:

Instalar Sysmon:

El portal web de Tenable Identity Exposure no proporciona la implementación automática para Sysmon. Consulte Instalar Microsoft Sysmon para obtener el archivo de configuración de Sysmon necesario. Puede instalar Sysmon manualmente como se muestra en la documentación o mediante un GPO.

Para conocer el procedimiento detallado, consulte Instalar Microsoft Sysmon.

-

-

Configurar Microsoft Entra ID para Tenable Identity Exposure:

Configurar Microsoft Entra ID para Tenable Identity Exposure:

Tenable Identity Exposure también admite Microsoft Entra ID junto con Active Directory con IoE específicos para identidades de Entra ID.

Para obtener información completa, consulte Configurar Microsoft Entra ID como proveedor de identidad. Crear la aplicación de Entra ID:

Crear la aplicación de Entra ID:

-

Inicie sesión en el portal de administración de Azure, en portal.azure.com, con las credenciales adecuadas.

-

Haga clic en el mosaico Azure Active Directory y luego en Registros de aplicaciones en el menú de la izquierda.

-

Haga clic en Nuevo registro y proporcione un nombre de aplicación (por ejemplo, “Aplicación de exposición de identidad”).

-

Haga clic en Registrarse al final.

-

En la página “Descripción general” de la aplicación, anote el “Id. de la aplicación (cliente)” y el “Id. del directorio (inquilino)”.

-

Haga clic en Certificados y secretos en el menú de la izquierda.

-

Haga clic en Nuevo secreto de cliente, escriba una descripción y establezca el vencimiento según la política.

-

Haga clic en Agregar y guarde de forma segura el valor del secreto que se muestra.

-

Haga clic en Permisos de API y en Agregar un permiso.

-

Seleccione Microsoft Graph y luego Permisos de aplicación.

-

Agregue los permisos siguientes: Audit Log.Read.All, Directory.Read.All, IdentityProvider.Read.All, Policy.Read.All, Reports.Read.All, RoleManagement.Read.All y UserAuthenticationMethod.Read.All.

-

Haga clic en Agregar permisos y en Conceder consentimiento del administrador.

Configurar Tenable Vulnerability Management:

Configurar Tenable Vulnerability Management:

-

Conéctese al portal web de Tenable Vulnerability Management con la cuenta adecuada.

-

Haga clic en Menú > Configuración > Credenciales.

-

Haga clic en Crear credencial y seleccione el tipo Microsoft Azure.

-

Escriba un nombre y una descripción, pegue el Id. del inquilino, el Id. de la aplicación y el Secreto del cliente.

-

Haga clic en Crear.

-

Haga clic en Menú > Configuración > Mi cuenta > Claves de API.

-

Haga clic en Generar, revise la advertencia y haga clic en Continuar.

-

Copie los valores de Clave de acceso y Clave secreta.

Configurar Tenable Identity Exposure:

Configurar Tenable Identity Exposure:

-

Conéctese con una cuenta de administrador global.

-

Haga clic en Menú > Sistema > Configuración > Tenable Cloud.

-

Habilite Activar compatibilidad con Microsoft Entra ID.

-

Ingrese la Clave de acceso y la Clave secreta que se generaron anteriormente.

-

Haga clic en la marca de verificación para enviar las claves de API correctamente.

-

Haga clic en la pestaña Gestión de inquilinos y en Agregar un inquilino.

-

Escriba un nombre para el inquilino de Azure AD.

-

Seleccione la credencial de Azure que se creó anteriormente.

-

Haga clic en Agregar.

Supervisar y revisar los hallazgos:

Supervisar y revisar los hallazgos:

-

Tenable Identity Exposure escanea el inquilino. Para ver la hora del próximo escaneo, pase el cursor sobre Estado del escaneo.

-

Cuando el primer escaneo finaliza, aparece un ícono verde en la columna Estado del escaneo.

-

Haga clic en Indicadores de exposición en el menú de la izquierda.

-

Utilice las pestañas para filtrar entre los indicadores de AD y Azure AD.

-

Active Mostrar todos los indicadores para ver todos los indicadores disponibles.

-

Tres pestañas muestran los Detalles del indicador, los Hallazgos del inquilino y las Recomendaciones.

-

Revise los posibles riesgos de exposición y la guía para su corrección.

-

-

Configurar y usar IoE en el entorno

Configurar y usar IoE en el entorno

Tenable Identity Exposure usa indicadores de exposición para medir la madurez de la seguridad de la instancia de Active Directory y para asignar niveles de gravedad al flujo de eventos que se supervisan y analizan.

Para obtener información completa sobre los IoE, consulte Indicadores de exposición.Acceder a los IoE:

-

Inicie sesión en Tenable Identity Exposure.

-

Haga clic en el ícono de la parte superior izquierda para expandir el panel.

-

Haga clic en Indicadores de exposición en el lado izquierdo para ver los IoE.

En la vista predeterminada se muestran los elementos de configuración del entorno que son potencialmente vulnerables, clasificados por gravedad: crítica, alta, media y baja.

Ver todos los IoE:

Ver todos los IoE:

-

Haga clic en el botón a la derecha de Mostrar todos los indicadores.

-

Puede ver todos los IoE disponibles en la instancia de Tenable Identity Exposure. Un elemento que no muestre ningún dominio es un elemento en el que no tiene esa exposición.

-

A la derecha de Mostrar todos los indicadores, se puede ver Dominio. Si en el entorno tiene varios dominios, haga clic en él y seleccione los dominios que quiere ver.

-

Buscar IoE:

Buscar IoE:

-

Haga clic en Buscar un indicador y escriba una palabra clave, como “contraseña”.

Aparecen todos los IoE relacionados con contraseñas.

Revisar los detalles del IoE:

Revisar los detalles del IoE:

-

Para ver información adicional sobre un indicador, haga clic en él.

-

La vista detallada comienza con un resumen ejecutivo de la exposición en particular.

-

Luego se enumeran los documentos relacionados y las herramientas de ataque conocidas que pueden exponer este elemento en particular.

-

-

A la derecha, verá Dominios afectados.

-

Haga clic en la pestaña Detalles de la vulnerabilidad para leer la información adicional sobre las verificaciones llevadas a cabo para este IoE.

-

Haga clic en la pestaña Objetos anómalos para ver la lista de objetos y motivos que desencadenaron la exposición.

-

Si expande un objeto en la lista, podrá ver más detalles sobre qué causó la anomalía.

-

Crear consultas:

Crear consultas:

-

Para crear una consulta, haga clic en Escriba una expresión e ingrese una consulta booleana para un elemento. También puede hacer clic en el ícono de filtro a la izquierda para crear una consulta.

-

Establezca las fechas inicial y final, elija los dominios y, para buscar elementos ignorados, haga clic en el botón Ignorar.

Para conocer los procedimientos completos, consulte Buscar objetos anómalos.

Ignorar/exportar objetos anómalos:

Ignorar/exportar objetos anómalos:

-

Para ocultar objetos en la lista, puede ignorarlos.

-

Seleccione uno o más objetos y haga clic en Seleccionar una acción al final de la página.

-

Seleccione Ignorar los objetos seleccionados y haga clic en Aceptar.

-

Elija la fecha hasta la cual quiere ignorar los objetos seleccionados.

-

Puede dejar de ignorar los objetos de la misma manera, con la opción Dejar de ignorar los objetos seleccionados.

-

-

Para exportar como archivo CSV la lista de todos los objetos anómalos de este indicador, haga clic en el botón Exportar todo.

Para conocer los procedimientos completos, consulte Objetos anómalos.

Recomendaciones de corrección:

Recomendaciones de corrección:

-

Haga clic en la pestaña Recomendaciones para ver las recomendaciones sobre cómo corregir este indicador.

Consulte también Corregir las anomalías de los indicadores de exposición para conocer casos de uso de corrección.

-

-

Hacer un seguimiento de los cambios de configuración de AD mediante Trail Flow

Hacer un seguimiento de los cambios de configuración de AD mediante Trail Flow

Trail Flow muestra la supervisión y el análisis en tiempo real de los eventos que afectan sus infraestructuras de AD. Le permite detectar vulnerabilidades críticas y las acciones de corrección recomendadas.

Para obtener información completa, consulte Trail Flow y Casos de uso de Trail Flow.

Acceder a Trail Flow:

-

Inicie sesión en Tenable Identity Exposure.

-

Haga clic en el ícono de la parte superior izquierda para expandir la barra de navegación.

-

Haga clic en Trail Flow.

Navegar por la página “Trail Flow”:

Navegar por la página “Trail Flow”:

La página “Trail Flow” se abre con una lista de eventos, incluido el tipo de origen, la ruta del objeto, el dominio y la fecha.

-

Haga clic en el cuadro de fecha en la parte superior derecha para indicar las fechas que está buscando.

-

Haga clic en Dominio para cambiar los servidores o bosques de Active Directory.

-

Haga clic en el botón de pausa en la esquina superior derecha para pausar o reiniciar la captura de Trail Flow.

Crear consultas:

Crear consultas:

Hay dos formas de crear consultas para una búsqueda: de forma manual o con el asistente.

-

Para filtrar eventos de forma manual, escriba una expresión en el cuadro de búsqueda para acotar los resultados mediante los operadores booleanos.

Para obtener información completa, consulte Buscar en Trail Flow de forma manual.

-

Para utilizar el asistente de búsqueda:

-

Haga clic en el ícono de la varita mágica a la izquierda.

-

Siga las instrucciones para crear y combinar las expresiones de consulta.

Para obtener información completa, consulte Buscar en Trail Flow con el asistente y Personalizar las consultas de Trail Flow.

-

Ver los detalles de un evento:

Ver los detalles de un evento:

Una vez que haya detectado un evento importante:

-

Haga clic en el evento. Se mostrarán los atributos del cambio en ese objeto.

-

Pase el cursor por el ícono del punto azul a la izquierda para comparar los valores antes del evento y durante este.

-

Pase el cursor por los elementos para ver información adicional.

-

Haga clic en Ver valor total y haga clic en el botón para copiar esa información en el portapapeles.

Detectar cambios en la configuración:

Detectar cambios en la configuración:

Uno de los desafíos de ciberseguridad en los servidores de Active Directory es la gran cantidad de cambios de configuración que no afectan la exposición cibernética. Para detectar cambios en la configuración:

-

Haga clic en el ícono de la varita mágica.

-

Habilite Solo anómalo.

-

Haga clic en Validar.

Ver elementos de exposición cibernética:

Ver elementos de exposición cibernética:

Observe que los eventos tienen un símbolo de diamante rojo junto a ellos. Haga clic en un evento para ver la información sobre el cambio en la configuración. Hay una pestaña adicional disponible denominada “Anomalías”. Haga clic en ella para ver los elementos de exposición cibernética específicos que se crearon o resolvieron.

-

-

Detectar mediante IoA posibles ataques a AD

Detectar mediante IoA posibles ataques a AD

Acceder a los IoA:

-

Inicie sesión en Tenable Identity Exposure.

-

Haga clic en el ícono de la parte superior izquierda para expandir la barra de navegación.

-

Haga clic en Indicadores de ataque.

Filtrar la línea temporal:

Filtrar la línea temporal:

De manera predeterminada, verá la línea temporal de detección de ataques para el día de hoy. Para cambiar el filtro:

-

Haga clic en Día, Mes o Año.

-

Para cambiar el período de tiempo, haga clic en el ícono del calendario y seleccione el período de tiempo apropiado.

Filtrar la vista:

Filtrar la vista:

Puede filtrar la vista por dominios o IoA específicos con el selector en el lado derecho del portal.

-

Haga clic en Dominios para ver y seleccionar las opciones.

-

Haga clic en la X para cerrar.

-

Haga clic en Indicadores para ver y seleccionar las opciones.

-

Haga clic en la X para cerrar.

A modo de ejemplo, vamos a centrarnos en lo que ocurrió en 2022:

-

Haga clic en el botón Año y seleccione “2022”.

-

Haga clic en la barra roja y amarilla en la línea temporal.

-

Ahora puede consultar una nueva vista con los tres principales ataques críticos y los tres principales ataques de gravedad media detectados ese mes.

-

Para cerrar la vista, haga clic fuera del cuadro negro.

Ver los detalles de los ataques detectados:

Ver los detalles de los ataques detectados:

Debajo de la línea temporal, verá una tarjeta para el dominio supervisado en el que se detectó el ataque.

-

Haga clic en el menú desplegable Ordenar por.

-

Puede ordenar la tarjeta por dominio, criticidad del indicador o bosque.

-

Para buscar un dominio o ataque en particular, use el cuadro de búsqueda.

-

De manera predeterminada, solo verá una tarjeta para el dominio bajo ataque. Para alternar la vista para ver cada dominio, cambie Mostrar solo dominios bajo ataque de Sí a No.

Personalizar el gráfico:

Personalizar el gráfico:

Una tarjeta contiene dos tipos de información: un gráfico y los tres ataques principales.

-

Para cambiar el tipo de gráfico, haga clic en el ícono de lápiz en la parte superior derecha de la tarjeta.

-

Seleccione Distribución de ataques o Cantidad de eventos.

-

Haga clic en Guardar.

Consultar los detalles de un incidente:

Consultar los detalles de un incidente:

Para ver más detalles sobre el ataque que se detectó:

-

Haga clic en la tarjeta para ver los incidentes relacionados con el dominio.

-

Para filtrar, utilice el cuadro de búsqueda, seleccione una fecha inicial o final, elija indicadores específicos o alterne la casilla No/Sí para mostrar u ocultar los incidentes cerrados.

-

Para cerrar incidentes, seleccione una alerta, haga clic en el menú Seleccionar una acción al final, seleccione Cerrar incidentes seleccionados y haga clic en Aceptar.

-

Para reabrir un incidente, seleccione una alerta, haga clic en el menú Seleccionar una acción, seleccione Reabrir incidentes seleccionados y haga clic en Aceptar.

Ver los detalles de un ataque y las reglas de detección YARA:

Ver los detalles de un ataque y las reglas de detección YARA:

-

Haga clic en un ataque para abrir la vista detallada. En el panel de descripción, encontrará la descripción del incidente del ataque, información del marco MITRE ATT&CK y recursos adicionales con vínculos a sitios web externos.

-

Haga clic en el panel de reglas de detección YARA para ver un ejemplo de una regla que pueda realizar una investigación de malware en las herramientas de detección.

-

Para exportar la lista de incidentes, haga clic en Exportar todo. El único formato disponible es CSV.

Notificaciones y alertas:

Notificaciones y alertas:

El ícono de la campana en la parte superior derecha muestra una notificación cuando Tenable Identity Exposure detecta un ataque. Estos ataques aparecen en la pestaña de alertas de ataques.

-

-

Configurar y usar alertas

Configurar y usar alertas

El sistema de alertas de Tenable Identity Exposure le ayuda a detectar regresiones de seguridad o ataques en su instancia de Active Directory supervisada. Envía datos de análisis sobre vulnerabilidades y ataques en tiempo real a través de notificaciones por correo electrónico o SYSLOG.

Para conocer los procedimientos completos, consulte Alertas. Configurar el servidor SMTP:

Configurar el servidor SMTP:

-

Conéctese a Tenable Identity Exposure.

-

Haga clic en Sistema > Configuración.

-

Configure el servidor SMTP desde este menú.

Crear alertas de correo electrónico:

Crear alertas de correo electrónico:

-

En Motor de alertas, haga clic en Correo electrónico.

-

Haga clic en el botón Agregar una alerta de correo electrónico.

-

En el cuadro Dirección de correo electrónico, escriba la dirección de correo electrónico del destinatario.

-

En el cuadro Descripción, escriba una descripción para la dirección.

-

En la lista desplegable Desencadenar la alerta, seleccione Si hay cambios, Con cada anomalía o Con cada ataque.

-

En el menú desplegable Perfiles, seleccione los perfiles que quiere usar para esta alerta de correo electrónico.

-

Marque la casilla Enviar alertas cuando se detecten anomalías para enviar notificaciones por correo electrónico cuando un reinicio del sistema desencadene alertas.

-

En el menú desplegable Umbral de gravedad, seleccione el umbral al que Tenable Identity Exposure enviará alertas.

-

Seleccione los indicadores para los cuales quiere enviar alertas.

-

Seleccione los dominios para enviar alertas:

-

Haga clic en Dominios para seleccionar los dominios para los que Tenable Identity Exposure envía alertas.

-

Seleccione el bosque o dominio y haga clic en el botón Filtrar selección.

-

-

Haga clic en el botón Probar la configuración.

Un mensaje confirma que Tenable Identity Exposure envió una alerta de correo electrónico al servidor.

-

Haga clic en el botón Agregar.

Un mensaje confirma que Tenable Identity Exposure creó la alerta de correo electrónico.

Crear alertas de SYSLOG:

Crear alertas de SYSLOG:

-

Haga clic en SYSLOG y luego haga clic en el botón Agregar alerta de SYSLOG.

-

En el cuadro Dirección IP o nombre de host del recopilador, escriba la dirección IP o el nombre de host del servidor que recibe las notificaciones.

-

En el cuadro Puerto, escriba el número de puerto del recopilador.

-

En el menú desplegable Protocolo, seleccione UDP o TCP.

-

Si elige TCP, seleccione la casilla de la opción TLS para habilitar el protocolo de seguridad TLS.

-

En el cuadro Descripción, escriba una descripción breve del recopilador.

-

Elija una de las tres opciones para activar alertas: Si hay cambios, Con cada anomalía o Con cada ataque.

-

En el menú desplegable Perfiles, seleccione los perfiles que quiere usar para esta alerta de SYSLOG.

-

Si quiere enviar alertas después de reiniciar o actualizar el sistema, marque Enviar alertas cuando se detecten anomalías durante la fase de análisis inicial.

-

Si configura las alertas para que se desencadenen cuando se produzcan cambios, escriba una expresión para desencadenar la notificación del evento.

-

Haga clic en el botón Probar la configuración.

Un mensaje confirma que Tenable Identity Exposure envió una alerta de SYSLOG al servidor.

-

Haga clic en Agregar.

Un mensaje confirma que Tenable Identity Exposure creó la alerta de SYSLOG.

-

-

Configurar tableros de control en el portal de Tenable Identity Exposure

Configurar tableros de control en el portal de Tenable Identity Exposure

Los tableros de control le permiten visualizar datos y tendencias que afectan la seguridad de su instancia de Active Directory. Puede personalizar los tableros de control con widgets para mostrar gráficos y contadores según sus requisitos.

Para obtener información completa, consulte Tableros de control.Acceder a los tableros de control:

-

Inicie sesión en Tenable Identity Exposure.

-

Haga clic en el ícono de la parte superior izquierda para expandir la barra de navegación.

Crear un tablero de control personalizado:

Crear un tablero de control personalizado:

-

Vaya a Tableros de control y haga clic en Agregar.

-

Haga clic en Agregar un tablero de control.

-

Asígnele un nombre y haga clic en Aceptar.

Agregar widgets al tablero de control:

Agregar widgets al tablero de control:

-

Haga clic en Agregar en la esquina superior derecha.

-

Seleccione Agregar un widget a este tablero de control o haga clic en el botón en el medio de la pantalla.

-

Elija el tipo de widget (gráficos de barras, gráficos de líneas o contadores).

Configurar un widget de gráfico de líneas:

Configurar un widget de gráfico de líneas:

-

Haga clic en Gráficos de líneas.

-

Asigne un nombre al widget; por ejemplo, “Anomalías de los últimos 30 días”.

-

Seleccione el tipo de datos (conteo de usuarios, conteo de anomalías o puntuación de cumplimiento).

-

Seleccione Anomalías y configúrelo para un mes.

-

Haga clic en No hay indicadores y seleccione qué indicadores va a usar.

-

Asigne un nombre al conjunto de datos; por ejemplo, “Crítico”.

-

Agregue otros conjuntos de datos según sea necesario (por ejemplo, para medio y bajo).

-

Haga clic en Agregar.

Agregar un widget de gráfico de barras:

Agregar un widget de gráfico de barras:

-

Haga clic en Gráfico de barras.

-

Asígnele el nombre Cumplimiento y elija el tipo de datos de puntuación de cumplimiento.

-

Seleccione todos los indicadores.

-

Asigne un nombre al conjunto de datos; por ejemplo, “IoE”.

-

Haga clic en Agregar.

Agregar un widget de contador:

Agregar un widget de contador:

-

Haga clic en Contador.

-

Asigne un nombra al widget (por ejemplo, “Usuarios”) y establezca el tipo de datos en Conteo de usuarios.

-

Elija el estado Todos y seleccione el dominio.

-

Asigne un nombre al conjunto de datos y haga clic en Agregar.

-

-

Ver las rutas de ataque

Ver las rutas de ataque

Tenable Identity Exposure ofrece varias maneras de visualizar la vulnerabilidad potencial de un activo empresarial a través de representaciones gráficas.

Para obtener información completa, consulte Ruta de ataque.Acceder a la característica Ruta de ataque:

-

Inicie sesión en Tenable Identity Exposure.

-

Haga clic en el ícono de menú de la parte superior izquierda para expandir la barra de navegación.

-

En la sección Análisis de seguridad, haga clic en Ruta de ataque. La funcionalidad Ruta de ataque tiene tres modos:

-

Ruta de ataque

-

Radio de ataque

-

Exposición de los activos

-

Usar el modo Radio de ataque:

Usar el modo Radio de ataque:

-

En el cuadro de búsqueda, escriba el nombre de la cuenta (por ejemplo, “Juan Pérez”).

-

Seleccione la cuenta de la lista y haga clic en el ícono de la lupa.

-

Explore el radio de ataque de la cuenta en riesgo seleccionada.

-

Filtre y consulte los nodos según sea necesario.

-

Pase el cursor por los puntos de conexión para ver la ruta de ataque.

-

Alterne la opción para mostrar toda la información sobre herramientas de los nodos.

-

Use la barra de zoom para ajustar la vista.

-

Para cambiar el objeto de búsqueda, haga clic en la X junto al nombre de la cuenta y haga una nueva búsqueda.

Usar el modo Exposición de los activos:

Usar el modo Exposición de los activos:

-

En el cuadro de búsqueda, escriba el nombre del servidor sensible (por ejemplo, “srv-fin”).

-

Seleccione el objeto de la lista y haga clic en el ícono de la lupa.

-

Explore la exposición de los activos al servidor sensible seleccionado.

-

Use opciones similares a las del modo Radio de ataque.

-

Pase el cursor por las rutas para ver los detalles.

-

Alterne la opción para mostrar toda la información sobre herramientas de los nodos.

-

Ajuste la vista con la barra inferior.

Usar el modo Ruta de ataque:

Usar el modo Ruta de ataque:

-

En el cuadro de búsqueda del punto de entrada, escriba el nombre de la cuenta en riesgo (por ejemplo, “Juan Pérez”).

-

Haga clic en el nombre de la cuenta.

-

En el cuadro de búsqueda del punto de llegada, escriba el nombre del activo sensible (por ejemplo, “s or v-fin”).

-

Haga clic en el nombre del activo.

-

Haga clic en el ícono de la lupa.

-

Explore las rutas de ataque disponibles entre la cuenta en riesgo y el activo sensible.

-

Use opciones similares a las de los modos Radio de ataque y Exposición de los activos.

Capacidades adicionales:

Capacidades adicionales:

-

¿Quién tiene el control de mis activos con privilegios?: muestra todas las cuentas de usuario y de equipo que tienen una ruta de ataque que conduce a un activo con privilegios.

-

¿Qué son mis activos con privilegios?: enumera los activos y cuentas de nivel cero con posibles rutas de ataque que conducen a esos activos.

-

Cambie entre las pestañas para ver las listas.

-

Haga clic en el ícono de la lupa junto a un elemento para cambiar la vista.

-

Haga clic en el ícono de flecha azul y punto para abrir la vista de exposición de los activos filtrada para mostrar solo este activo.

Interpretar los resultados:

Interpretar los resultados:

-

Use la característica Ruta de ataque para confirmar las hipótesis y visualizar las rutas de ataque peligrosas entre las entidades.

-

Adopte medidas correctivas para cerrar las rutas de ataque detectadas.

-